Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Relatório da ThreatLabz: 87,2% das ameaças são distribuídas por canais criptografados

A criptografia é o padrão para comunicações online, com quase todo o tráfego da web protegido por protocolos seguros como TLS/SSL. No entanto, à medida que a criptografia se torna mais onipresente, também aumentam as oportunidades para os criminosos explorarem canais criptografados.

A mesma criptografia que protege atividades legítimas também atua como um canal para atividades maliciosas. Os invasores estão usando canais criptografados para contornar as defesas tradicionais, ocultando malware e campanhas de phishing, criptomineração/cryptojacking, e roubo de dados dentro do tráfego criptografado.

O Relatório de ataques criptografados de 2024 da Zscaler ThreatLabz examina esse cenário de ameaças em evolução, com base em uma análise abrangente de bilhões de ameaças distribuídas por HTTPS e bloqueadas pela nuvem da Zscaler. O relatório destaca as tendências mais recentes, as principais categorias de ameaças, os alvos mais comuns de ataques criptografados e outros insights sobre como os invasores estão transformando o tráfego criptografado em uma arma.

Cinco descobertas importantes sobre ataques criptografados

A equipe de pesquisa da ThreatLabz analisou 32,1 bilhões de ataques criptografados bloqueados pela nuvem da Zscaler entre outubro de 2023 e setembro de 2024 para identificar e entender os padrões de ameaças mais recentes. O seguinte subconjunto de descobertas destaca algumas das tendências e alvos mais proeminentes.

- Crescimento constante de ataques criptografados: a nuvem da Zscaler bloqueou um volume sem precedentes de ataques incorporados no tráfego em TLS/SSL durante o período de análise. As ameaças criptografadas foram responsáveis por 87,2% de todos os ataques bloqueados, representando um aumento de 10,3% em ataques criptografados em relação ao ano anterior e refletindo a crescente dependência da criptografia por parte dos criminosos para ocultar suas atividades maliciosas.

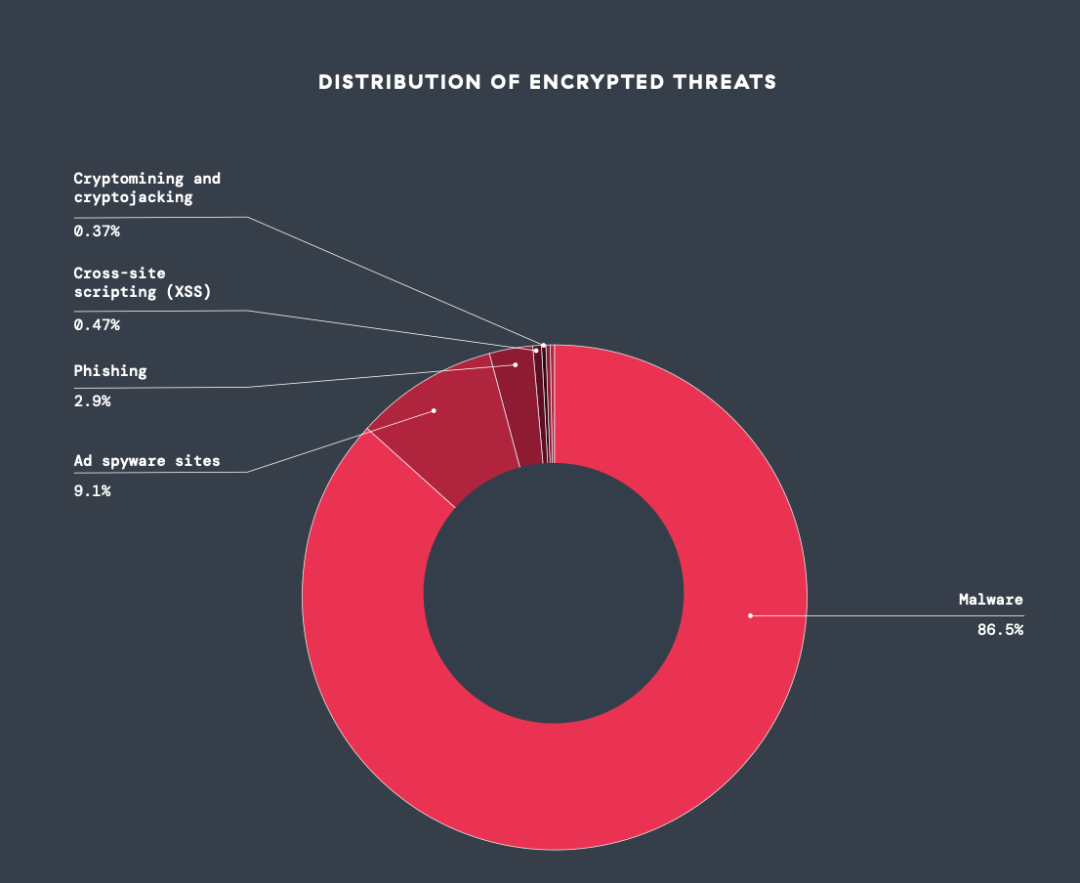

- O malware domina o cenário: o malware continua sendo a ameaça criptografada mais prevalente, representando 86,5% dos ataques bloqueados. Essa tendência destaca a adaptação de táticas de malware para prosperar em canais criptografados, usando criptografia para mascarar as cargas e escapar das medidas tradicionais de segurança e detecção.

Figura 1: principais categorias de ameaças observadas

- Aumento das ameaças de criptomineração/cryptojacking, cross-site scripting e phishing: a criptomineração/cryptojacking e o cross-site scripting (XSS) estão entre as ameaças criptografadas de crescimento mais acelerado, com aumentos anuais de 122,9% e 110.2%, respectivamente, enquanto o phishing teve um aumento notável de 34,1%. É possível que esses picos tenham sido promovidos pelo uso crescente de tecnologias de IA generativa, que facilitam a criação de scripts avançados de criptomineração, automatizam scripts maliciosos de XSS e executam campanhas de phishing altamente convincentes.

- A manufatura lidera lista dos setores mais impactados: os setores de manufatura, tecnologia e serviços foram os mais visados, com a manufatura sofrendo 13,5 bilhões de tentativas de ataques criptografados entre outubro de 2023 e setembro de 2024.

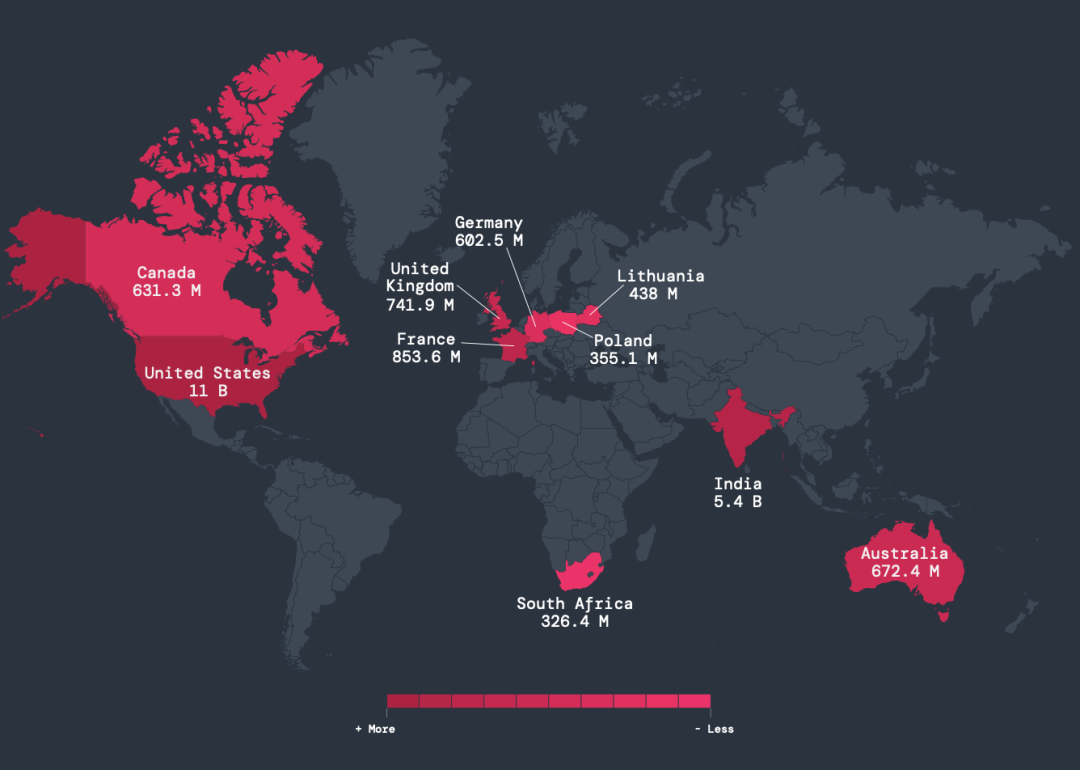

- Os Estados Unidos e a Índia continuam sendo os principais alvos: recebendo 11 bilhões (EUA) e 5,4 bilhões (Índia) de ataques criptografados durante o período de análise da ThreatLabz, os Estados Unidos e a Índia mantiveram suas posições como os países mais visados, seguidos pela França, Reino Unido e Austrália.

Figura 2: um mapa dos países que sofrem mais ataques criptografados

Tendências de ataques criptografados em evolução

A ThreatLabz descobriu muitas tendências significativas em evolução dos ataques criptografados, desde invasores que aproveitam canais de criptografia para desviar dados sigilosos até métodos de adversary-in-the-middle (AiTM) usando ferramentas avançadas e criptografia TLS/SSL para criar campanhas de phishing quase indetectáveis. O relatório oferece exemplos de cada uma delas.

Uma tendência notável explorada em detalhes pela ThreatLabz é o crescente abuso de serviços de nuvem por grupos de ameaças persistentes avançadas (APT). Ao se misturar ao tráfego legítimo de serviços na nuvem, os grupos de APT podem aproveitar o uso padrão de criptografia TLS/SSL habilitada para ajudá-los a escapar dos controles de segurança da rede. A ThreatLabz aprofunda-se nesta tendência, fornecendo uma análise detalhada que inclui:

- Os principais grupos de APT violando serviços na nuvem

- Os 10 serviços na nuvem mais violados

- Os principais serviços violados para distribuição de cargas

- As táticas mais comuns usadas para violação de serviços na nuvem

Como a Zscaler interrompe ameaças criptografadas

A Zscaler Zero Trust Exchange fornece uma solução poderosa para interromper ameaças criptografadas, começando pela eliminação de pontos cegos por meio de seus recursos de inspeção de TLS/SSL e defesas orientadas por IA. Veja como a Zscaler lida com ameaças criptografadas em todas as etapas de um ataque.

Minimiza a superfície de ataque

Conexões criptografadas não verificadas, como aquelas que passam por VPNs ou cargas de trabalho expostas, podem expandir a superfície de ataque e permitir que os invasores se escondam à vista de todos. A Zscaler elimina esse risco e a superfície de ataque mantendo aplicativos e serviços invisíveis para a internet. Essa abordagem impede que ameaças criptografadas cheguem a aplicativos e sistemas críticos, fornecendo proteção proativa que não depende de acesso compartilhado à rede.

Previna o comprometimento inicial

O Zscaler Internet Access™ (ZIA) executa inspeção completa de TLS/SSL para verificar cada conexão e interromper ameaças ocultas sem sacrificar o desempenho. Os recursos de inspeção do ZIA aproveitam a análise alimentada por IA e a detecção em linha para identificar e bloquear rapidamente ameaças sofisticadas no tráfego criptografado. Essa abordagem elimina a necessidade de dispositivos físicos tradicionais que consomem muitos recursos, permitindo que as organizações lidem com o crescimento do tráfego criptografado facilmente e sem interrupções.

Eliminar a movimentação lateral

Os invasores geralmente tentam se mover lateralmente dentro das redes quando conseguem entrar. A Zscaler evita isso com a segmentação zero trust e as políticas contextuais baseadas em IA fornecidas pelo Zscaler Private Access™ (ZPA). O ZPA aplica controles de acesso granulares, limitando os usuários a aplicativos específicos com base na identidade, no contexto e na política. Isso substitui a segmentação de rede complexa baseada em regras por um controle de acesso simplificado e baseado em identidade. Além disso, a Zscaler usa tecnologia de deception, configurando iscas para detectar e impedir tentativas de movimentação lateral dentro do tráfego criptografado.

Bloqueia retornos de chamada de comando e controle

O malware geralmente depende de canais criptografados para se comunicar com servidores de C2, permitindo que invasores executem comandos, baixem malware adicional ou exfiltrem dados sigilosos. O ZIA inspeciona o tráfego criptografado de saída (sentido norte) e de entrada (sentido sul) para interromper as comunicações de C2. As ferramentas de prevenção contra perda de dados com tecnologia de IA da Zscaler detectam e bloqueiam tráfego malicioso, evitando que dados sigilosos sejam exfiltrados e que retornos de chamada de C2 criptografados comprometam a rede.

Estudo de caso: saiba como a Wipro bloqueou 8,2 milhões de ameaças criptografadas em um trimestre com a Zscaler

Ao substituir firewalls e VPNs tradicionais pela Zscaler, a Wipro fortaleceu suas defesas com inspeção de TLS/SSL em linha de todo o tráfego de internet e SaaS para detectar e bloquear ameaças criptografadas. Leia a história deles aqui.

Por que a inspeção abrangente de TLS/SSL é importante

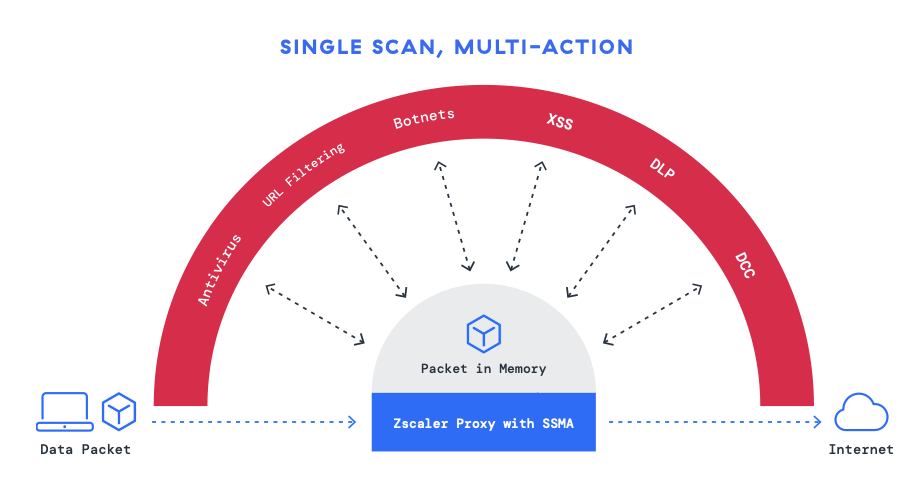

A base da defesa da Zscaler contra ameaças criptografadas são seus recursos de inspeção total de TLS/SSL, oferecidos por uma arquitetura dimensionável baseada em proxy. Diferentemente das soluções tradicionais baseadas em hardware que forçam as organizações a fazer concessões entre segurança e velocidade, a abordagem nativa da nuvem da Zscaler permite que as organizações inspecionem completamente o tráfego em larga escala com seu mecanismo exclusivo Single Scan, Multi-Action, um recurso que processa o tráfego uma vez para aplicar vários controles de segurança simultaneamente. Isso ajuda as organizações a:

- Inspecionar 100% do tráfego criptografado: diferentemente de soluções que inspecionam apenas uma fração do tráfego criptografado devido a restrições de hardware, a arquitetura nativa da nuvem da Zscaler garante que cada pacote seja inspecionado, sem exceção.

- Criar camadas de controles de segurança avançados: os controles de segurança integrados e com tecnologia de IA detectam e bloqueiam ameaças incorporadas no tráfego criptografado.

- Manter alto desempenho: a arquitetura da Zscaler elimina gargalos normalmente associados a dispositivos de hardware.

Fique à frente das ameaças criptografadas

As descobertas do Relatório de ataques criptografados de 2024 da ThreatLabz deixam claro que os criminosos estão evoluindo constantemente com a ajuda de tecnologias de criptografia e IA para evitar a detecção e maximizar seu impacto.

Aprofunde-se nas pesquisas mais recentes e saiba mais sobre como ficar à frente das ameaças criptografadas. O relatório completo oferece:

- Análise aprofundada: descobertas detalhadas e estudos de caso sobre como os invasores estão tirando vantagem da criptografia.

- Previsões para 2025: insights de especialistas sobre o rumo que o cenário de ameaças criptografadas está tomando.

- Práticas recomendadas acionáveis: uma lista de verificação prática para melhorar suas defesas contra ataques criptografados.

Proteja sua organização contra ameaças criptografadas. Receba sua cópia do relatório hoje mesmo.

Esta postagem foi útil??

Aviso legal: este post no blog foi criado pela Zscaler apenas para fins informativos e é fornecido "no estado em que se encontra", sem quaisquer garantias de exatidão, integridade ou confiabilidade. A Zscaler não se responsabiliza por quaisquer erros, omissões ou por quaisquer ações tomadas com base nas informações fornecidas. Quaisquer sites ou recursos de terceiros vinculados neste post são fornecidos apenas para sua conveniência, e a Zscaler não se responsabiliza por seu conteúdo ou práticas. Todo o conteúdo está sujeito a alterações sem aviso prévio. Ao acessar este blog, você concorda com estes termos e reconhece que é de sua exclusiva responsabilidade verificar e utilizar as informações conforme apropriado para suas necessidades.

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.