Vire o jogo contra invasores avançados dentro da sua rede

Invasores que obtêm acesso ao seu ambiente sem serem detectados acham que já venceram. Implante tecnologia de deception para obter uma defesa proativa que atrai e revela criminosos sofisticados por meio de iscas realistas.

Impeça a movimentação lateral

cortando os atacantes com honeypots convincentes

Proteja-se contra ataques de GenAI

em sua infraestrutura e conjuntos de dados de aprendizagem

Detecção de usuários comprometidos

e o abuso de credenciais roubadas

O problema

Os atacantes comprometem ambientes zero trust por meio de usuários e aplicativos

90%

80%

91%

Visão geral do produto

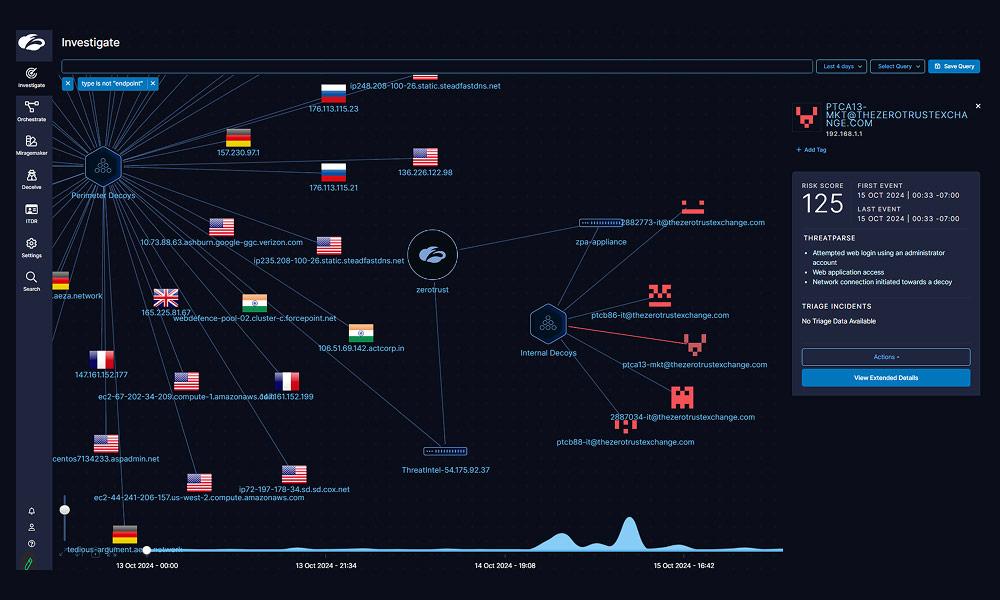

Detecte ameaças avançadas que escapam às defesas tradicionais

O Zscaler Deception implanta iscas realistas em seu ambiente para atrair, detectar e interceptar invasores ativos. Quando um usuário comprometido interage com uma isca, sua equipe recebe um alerta imediato: os invasores nunca sabem que foram pegos até que seja tarde demais.

Como parte da plataforma nativa da nuvem Zscaler Zero Trust Exchange™, o Zscaler Deception pode implantar de forma rápida e contínua detecção de ameaças de alta fidelidade em toda a sua empresa.

Reduza o risco da sua superfície de ataque

Desvie agentes mal-intencionados de alvos críticos, como terminais, sistemas de identidade, redes, aplicativos e a nuvem.

Detecte ameaças importantes com mais rapidez

Detecte usuários comprometidos, movimentação lateral e ransomware com IOCs de alta confiança e quase zero falsos positivos.

Contenha ameaças em tempo real

Aproveite as políticas de acesso zero trust para limitar dinamicamente ou cortar o acesso a serviços SaaS e aplicativos internos sigilosos.

Benefícios

Adote uma nova abordagem para detecção de ameaças direcionadas

Proteja usuários e aplicativos com iscas

Detecte silenciosamente ameaças e atividades de invasores com iscas de terminais, bem como aplicativos, servidores, usuários e outros recursos falsos.

Acelere a resposta a incidentes e reduza a fadiga de alertas

Notifique rapidamente sua equipe de segurança sobre ameaças e violações confirmadas, sem falsos positivos ou sobrecarga operacional adicional.

Coloque o ônus do sucesso de volta nos atacantes

Substitua sua superfície de ataque por alvos falsos convincentes aos quais os atacantes não consigam resistir e capture-os no momento em que morderem a isca.

Detalhes do produto

Uma plataforma completa de deception cibernético

Principais recursos

Use iscas, incluindo de chatbots, APIs de LLM, agentes e iscas adaptativas, para detectar invasores que tentam atacar a infraestrutura de GenAI em seu ambiente.

Use iscas voltadas para a internet para detectar ameaças pré-violação que visam especificamente sua organização.

Crie um campo minado para proteger seus terminais com arquivos falsos, credenciais, processos e mais.

Detecte movimentação lateral em seus ambientes na nuvem com servidores web e de arquivos falsos, bancos de dados e mais.

Extraia insights de logs ricos em contexto e obtenha análises forenses e de causa-raiz automatizadas em dois cliques.

Implante sistemas de servidores falsos que hospedam serviços como servidores SSH, bancos de dados, compartilhamentos de arquivos e mais.

Detecte atividades de enumeração e acesso malicioso com usuários falsos no Active Directory.

Obtenha maior visibilidade de ataques em ambientes de sistemas operacionais falsos, realistas e altamente interativos.

Casos de uso

Torne sua rede um ambiente hostil para invasores

Receba sinais de alerta antecipados de iscas de perímetro quando criminosos avançados, como operadores de ransomware ou grupos de APT, estiverem realizando reconhecimento pré-violação.

Implante senhas, cookies, sessões, favoritos e aplicativos falsos para detectar usuários comprometidos quando um invasor interage com o ambiente de deception.

Use iscas de aplicativos e iscas de terminais para desviar e interceptar invasores que estão tentando se mover lateralmente em seu ambiente.

Cerque seus ativos de alto valor com iscas que detectam e instantaneamente bloqueiam até mesmo os adversários mais furtivos e sofisticados.

Detecte ransomware em todos os estágios do ciclo de vida do ataque com iscas em sua rede, terminais, nuvens e ambientes do Active Directory.

Integre-se perfeitamente à plataforma da Zscaler e ferramentas de operações de segurança de terceiros, como SIEM e SOAR, para bloquear invasores ativos com resposta rápida e automatizada.

Intercepte atacantes usando credenciais roubadas para acessar aplicativos web de engodo que se assemelham a aplicativos de teste vulneráveis e serviços de acesso remoto como VPNs.

Descubra injeção de prompt, envenenamento de dados e outros ataques graves direcionados à sua infraestrutura de GenAI e aos conjuntos de dados de aprendizado.

nossa plataforma

A Zscaler Zero Trust Exchange

Proteja a comunicação entre usuários, cargas de trabalho e dispositivos entre e

dentro de filiais, na nuvem e data centers.

Zero Trust Everywhere

Impeça ataques cibernéticos

- Torne-se invisível aos atacantes

- Prevenção contra o comprometimento

- Evite o movimento lateral

Proteja os dados

- Encontre, classifique e avalie a postura de segurança dos dados

- Evite a perda de dados em todos os canais

Proteja a IA

- Proteja o uso da IA pública

- Proteja aplicativos e modelos de IA privados

- Proteja as comunicações de agentes

Perguntas frequentes

Perguntas frequentes

A tecnologia da Zscaler Deception reinventa os honeypots tradicionais ao incorporar o deception diretamente nos ambientes de usuário em terminais, rede, Active Directory, cargas de trabalho na nuvem, dispositivos de IoT/OT e muito mais, tornando as armadilhas indistinguíveis de ativos legítimos. Diferentemente dos honeypots estáticos, a Zscaler utiliza iscas e trilhas de navegação, permitindo que invasores se revelem sem saber. Essa estratégia proativa e distribuída detecta ameaças em tempo real e se integra perfeitamente à plataforma Zscaler Zero Trust Exchange.

O Zscaler Deception é perfeitamente integrado à Zscaler Zero Trust Exchange para distribuir dinamicamente ativos de isca leves em terminais corporativos, redes, Active Directory, cargas de trabalho na nuvem e dispositivos de IoT/OT. Essas armadilhas espelham ativos autênticos, tornando a detecção de atividades maliciosas praticamente instantânea. Essa abordagem incorporada permite a detecção proativa de ameaças, ao mesmo tempo que mantém a validação contínua para zero trust. O Zscaler Deception também é integrado ao agente de terminais Zscaler Client Connector e ao Zscaler Private Access para detectar a movimentação lateral de terminais para aplicativos.

O Zscaler Deception foi projetado para descobrir uma gama diversificada de ameaças, incluindo ameaças persistentes avançadas (APTs), ataques de pré-violação, comprometimento de identidade, escalonamento de privilégios, movimentação lateral, ameaças internas e ransomware. Ao atrair invasores com iscas e chamarizes, ele identifica comportamentos suspeitos em estágios iniciais, fornecendo proteção proativa contra violações e reduzindo significativamente os tempos de permanência.

Sim, o Zscaler Deception oferece compatibilidade total com ambientes de nuvem, locais e híbridos. Seu design leve garante implantação perfeita em terminais, cargas de trabalho e dispositivos de IoT, independentemente da infraestrutura. Como uma solução disponibilizada na nuvem, ele se alinha perfeitamente com ambientes distribuídos modernos para fornecer detecção de ameaças abrangente e dimensionável.

Sim, o Zscaler Deception pode detectar ataques como injeção de prompt, envenenamento de dados, jailbreak, sufixos adversários, extração de dados de treinamento, entre outros. O Zscaler Deception oferece suporte à criação de chatbots e APIs de LLM como iscas para detectar esses ataques.