Saiba quando invasores exploram, usam indevidamente ou roubam identidades empresariais e infraestrutura de identidade. Reduza os riscos de ataques baseados em identidade com detecção e resposta a ameaças de identidade (ITDR) em tempo real.

Obtenha visibilidade total sobre configurações incorretas, permissões de risco e credenciais expostas

Detecte e responda a ataques que abusam de credenciais e ignoram a MFA para se mover lateralmente

Corrija e investigue mais rapidamente com o fluxo de trabalho de SOC e a integração de políticas de acesso

O problema

A identidade é a nova superfície de ataque

À medida que a adoção da zero trust reduz as superfícies de ataque tradicionais em todo o mundo, os invasores estão olhando além do malware. Eles estão usando técnicas sofisticadas para roubar credenciais, contornar a autenticação multifator e escalar privilégios.

Os sistemas legados de detecção de ameaças e identidade não foram desenvolvidos para lidar com ameaças baseadas em identidade, deixando você com pontos cegos críticos em torno de mudanças arriscadas, credenciais comprometidas e atividades maliciosas.

50%

75%

91%

Visão geral da solução

Desbloqueie a segurança que prioriza a identidade

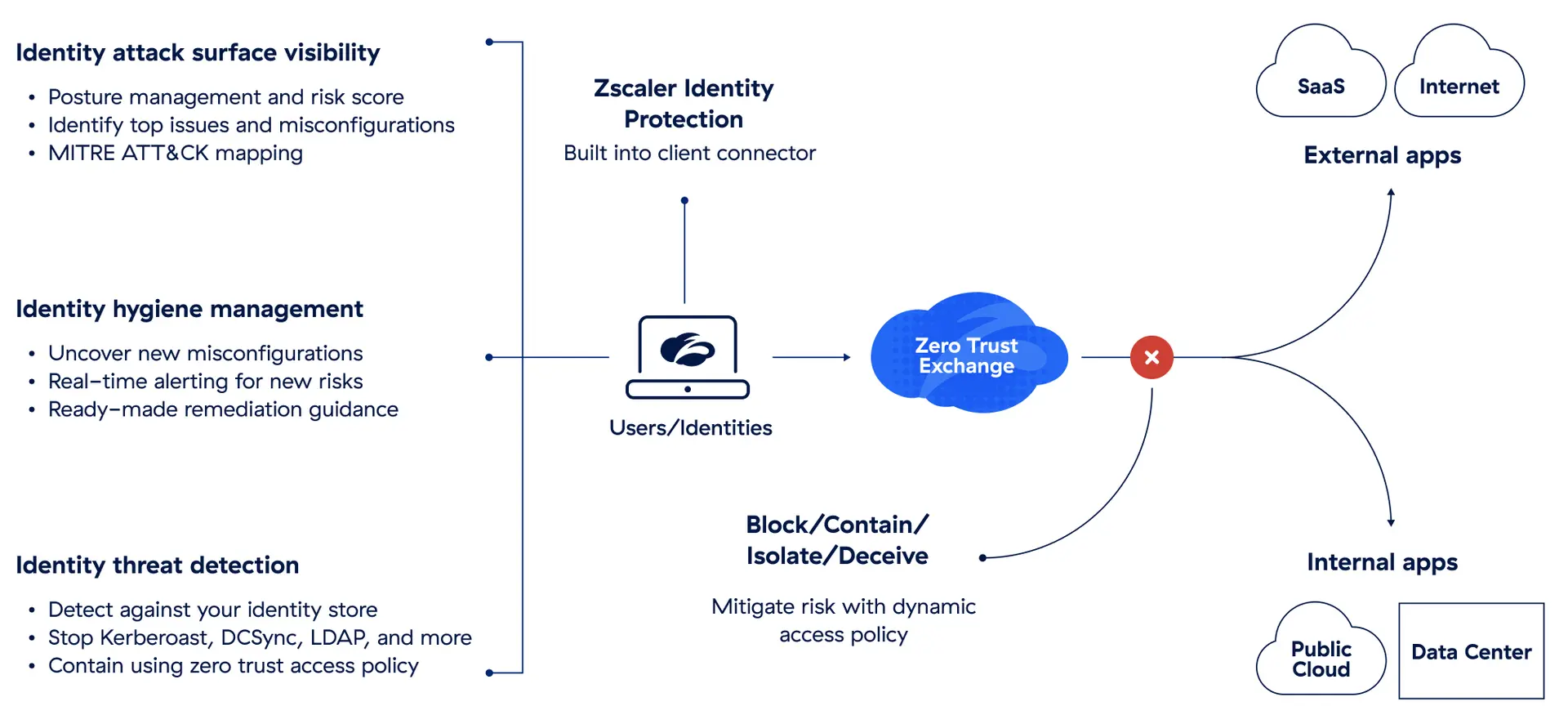

A Zscaler Identity Protection protege os usuários com visibilidade contínua sobre as configurações de identidade e permissões de risco. Integrada ao Zscaler Client Connector, nosso agente de terminais leve, ela é uma abordagem simples e de baixo impacto para interromper ataques baseados em identidade.

Configure a Identity Protection em apenas alguns minutos e comece a melhorar sua postura de segurança imediatamente. Avaliações e alertas rápidos fornecem à sua equipe de segurança insights valiosos sobre vulnerabilidades e alterações relacionadas à identidade que aumentam o risco de violação de dados.

Benefícios

Reduza o risco de comprometimento do usuário e exploração de privilégios

Quantifique e rastreie o risco de identidade

Entenda como, por que e onde você está vulnerável com avaliações de segurança de identidade, que incluem uma pontuação de risco intuitiva.

Encontre e corrija configurações de risco

Descubra problemas que abrem novas rotas de ataque, como exposição de senhas compartilhadas, senhas obsoletas e delegação irrestrita.

Corrija com orientação passo a passo

Entenda o problema, seu impacto e os usuários afetados. Melhore a higiene da identidade com orientação de correção na forma de tutoriais em vídeo, scripts e comandos.

Monitore as mudanças em tempo real

Receba alertas oportunos quando alterações de configuração e permissões em sistemas de identidade introduzirem novos riscos.

Detecte ataques de identidade

Defenda-se contra vulnerabilidades que você não pode corrigir. Detecte e interrompa ataques como DCSync, DCShadow, kerberoasting, entre outros, quando ocorrer um comprometimento.

Detenha ameaças à identidade

Use integrações nativas com o Zscaler Private Access™, SIEMs e EDRs líderes para conter ataques de identidade em tempo real ou use alertas como parte do seu fluxo de trabalho de SOC.

Casos de uso

Proteção abrangente para um vetor de ataque cada vez mais explorável

Quantifique e monitore a postura de identidade com pontuação de risco unificada. Veja os principais problemas de identidade e os usuários/hosts mais arriscados em tempo real, com mapeamento MITRE ATT&CK para obter visibilidade dos seus pontos cegos de segurança.

Identifique novas vulnerabilidades e erros de configuração conforme eles surgem. Receba alertas em tempo real sobre novos riscos em seu armazenamento de identidade, com orientações, comandos e scripts prontos para ajudar você a corrigir problemas.

Detecte ataques direcionados ao seu armazenamento de identidade. Evite ataques de kerberoasting, DCSync e enumeração de LDAP, com contenção integrada baseada em políticas de acesso zero trust.

Obtenha visibilidade das credenciais armazenadas de forma insegura em seus terminais e remova-as para reduzir sua superfície de ataque e evitar que sejam exploradas.

Identifique as credenciais em terminais e as senhas de domínio do AD que foram comprometidas/vazadas ou são fracas e que podem ser facilmente quebradas em caso de comprometimento.

nossa plataforma

A Zscaler Zero Trust Exchange

Proteja a comunicação entre usuários, cargas de trabalho e dispositivos entre e

dentro de filiais, na nuvem e data centers.

Zero Trust Everywhere

Impeça ataques cibernéticos

- Torne-se invisível aos atacantes

- Prevenção contra o comprometimento

- Evite o movimento lateral

Proteja os dados

- Encontre, classifique e avalie a postura de segurança dos dados

- Evite a perda de dados em todos os canais

Proteja a IA

- Proteja o uso da IA pública

- Proteja aplicativos e modelos de IA privados

- Proteja as comunicações de agentes

Perguntas frequentes

Os criminosos cibernéticos utilizam credenciais roubadas, phishing, engenharia social ou fraquezas em sistemas de autenticação para acessar contas e dados sigilosos. Uma vez lá dentro, os invasores podem se passar por usuários legítimos, aumentar seus privilégios de acesso ou se mover lateralmente pelas redes para roubar dados ou implantar malware para uso em ataques futuros.

Zero trust é um modelo de segurança que pressupõe que nenhum usuário ou dispositivo é inerentemente confiável, mesmo quando já está na rede. Ele aplica uma verificação rigorosa de identidade, limita o acesso apenas aos recursos necessários e monitora continuamente a atividade. Essa abordagem impede que invasores explorem credenciais roubadas para passar pelos sistemas sem serem detectados.

A detecção e resposta a ameaças de identidade (ITDR) se concentra em identificar e interromper ameaças direcionadas à identidade, como roubo de credenciais, abuso de privilégios ou movimentação lateral. As ferramentas de ITDR monitoram sistemas de identidade em busca de comportamentos suspeitos, rastreiam anomalias ao longo do tempo e respondem rapidamente para evitar violações ou roubo de dados em larga escala.