/ O que é criptografia na nuvem?

O que é criptografia na nuvem?

A criptografia na nuvem é um processo de segurança de dados no qual dados em texto simples são codificados em texto cifrado ilegível para ajudar a mantê-los seguros dentro ou entre ambientes na nuvem. É uma das maneiras mais eficazes de manter a privacidade dos dados, bem como proteger dados na nuvem em trânsito ou em repouso contra ataques cibernéticos. O acesso a aplicativos e dados em qualquer lugar e a qualquer hora é uma vantagem fundamental da nuvem, mas esse acesso onipresente, geralmente a dados sigilosos, exige uma proteção de dados robusta, da qual a criptografia na nuvem é uma parte crucial.

Como funciona a criptografia na nuvem?

A criptografia na nuvem protege informações sigilosas enquanto elas trafegam pela internet ou ficam na nuvem. Algoritmos de criptografia podem transformar dados de qualquer tipo em um formato codificado que requer uma chave de descriptografia para ser decifrado. Dessa forma, mesmo que um invasor intercepte ou extraia os dados, eles serão inúteis para ele, a menos que ele consiga descriptografá-los.

A criptografia na nuvem protege os dados em dois estados básicos:

- Dados em trânsito entre destinos, geralmente fora de uma rede segura, o que os torna mais vulneráveis.

- Dados em repouso em armazenamento na nuvem, em um servidor de data center ou similar, e que não estão sendo usados ou movidos.

Hoje, a criptografia HTTPS padrão de tráfego web usa o protocolo Transport Layer Security (TLS, também conhecido como SSL) para proteger cada pacote de dados. Quando usuários ou entidades confiáveis (estabelecidos por meio de autenticação multifator) solicitam acesso a dados criptografados, eles os recebem em seu estado criptografado e devem usar uma chave de descriptografia para torná-los utilizáveis.

Dois tipos básicos de criptografia de dados

Todos os serviços e protocolos de criptografia na nuvem se enquadram em duas categorias principais: criptografia simétrica e assimétrica.

Criptografia simétrica

Na criptografia simétrica, uma única chave é usada para criptografar texto simples e descriptografar texto cifrado. Como um exemplo simples, se você codificasse a palavra “gato” movendo cada letra quatro caracteres à frente no alfabeto (para “kexs”), você poderia fazer o oposto para decodificá-la novamente para “gato”.

Protocolos simétricos como o Advanced Encryption Standard (AES) e o TLS (que também pode ser assimétrico; mais sobre isso abaixo) são usados hoje porque:

- Complexo o suficiente para ser seguro: quebrar o AES com força bruta pode levar bilhões de anos

- Simples o suficiente para ser rápido: adequado para lidar com grandes conjuntos de dados e volumes de tráfego

Entretanto, essa abordagem de chave única é mais facilmente comprometida. Por exemplo, se uma chave de criptografia precisasse ser enviada pela internet, um invasor poderia interceptá-la e expor os dados codificados.

Criptografia assimétrica

Na criptografia assimétrica, a codificação e a decodificação são feitas com pares de chaves públicas e privadas vinculadas. É como um cadeado codificado: você pode trancá-lo (usando uma chave pública) sem saber o código, mas somente a pessoa que conhece o código (a chave privada) pode abri-lo novamente.

Abordagens assimétricas como criptografia de curva elíptica (ECC), Algoritmo de Assinatura Digital (DSA) e TLS são usadas hoje porque:

- Menos vulnerável a comprometimento: chaves públicas expostas não podem expor chaves privadas, e chaves privadas nunca precisam ser transmitidas

- Outra forma de autenticação: um remetente pode assinar um arquivo com uma chave privada para provar sua origem ao destinatário

Em comparação com a criptografia simétrica, a maior desvantagem da criptografia assimétrica é que, em termos gerais, ela tende a ser mais lenta.

Benefícios da criptografia na nuvem

Seja qual for a forma, as principais vantagens de qualquer criptografia na nuvem se concentram em:

- Melhor cibersegurança: proteja os dados contra comprometimentos onde quer que estejam, em trânsito ou em repouso, na nuvem ou com um usuário final.

- Maior conformidade: atenda aos requisitos de criptografia de padrões regulatórios como HIPAA, PCI DSS e FIPS.

- Menor risco: algumas violações de dados podem não precisar ser divulgadas se todos os dados envolvidos na violação estiverem criptografados.

- Maior confiança e privacidade: reforce a confiança em sua organização, marca ou produto enfatizando a privacidade no manuseio de dados, ampliada pela criptografia eficaz.

De acordo com o Google Transparency Report, em janeiro de 2024, 96% das páginas do Chrome nos EUA foram carregadas via HTTPS.

Quando você precisa de criptografia na nuvem?

O que criptografar e quando depende da natureza e das necessidades de segurança dos dados. Por exemplo, a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) e o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) regem como as organizações e entidades de saúde que processam transações de crédito/débito, respectivamente, devem lidar com criptografia de dados para evitar multas ou consequências legais. Há também muitas regulamentações governamentais no mundo todo, como os Padrões Federais de Processamento de Informações (FIPS) nos EUA.

Existem estruturas de conformidade para reduzir o risco de violações de dados, mas uma verdade simples não pode ser ignorada: as violações continuam. Isso ocorre em parte porque diferentes implantações e provedores de nuvem estão sujeitos a diferentes regulamentações, seguem diferentes políticas e têm diferentes vulnerabilidades. Resumindo, para manter uma segurança robusta na nuvem, é melhor criptografar o máximo de dados possível, sempre que possível, independentemente dos requisitos de segurança específicos dos dados.

Exemplo real: violação da Equifax

A violação de dados da empresa de relatórios de crédito Equifax em 2018 expôs informações de identificação pessoal (PII) de mais de 148 milhões de pessoas. Práticas adequadas de criptografia e inspeção teriam tornado isso muito menos provável.

A violação não foi detectada por 10 meses porque um certificado de site expirado deixou que o tráfego criptografado passasse sem ser inspecionado, permitindo que o invasor exfiltrasse dados do cliente por uma conexão criptografada sem ser detectado. Além disso, se os dados tivessem sido criptografados antes de serem enviados, os invasores teriam exposto apenas um texto cifrado ilegível.

Por que inspecionar o tráfego criptografado também é importante

A criptografia segura é crucial, mas sem inspeção, ela só cria pontos cegos.

De acordo com o Google Transparency Report, em todo o mundo, mais de 90% do tráfego para o Google é criptografado. Isso mantém os dados sigilosos seguros, mas também pode ajudar a esconder ataques. Uma pesquisa da Zscaler descobriu que mais de 87% dos ataques agora acontecem por meio de canais criptografados.

Mais fácil (e mais frequente) de dizer do que de fazer

Apesar dos riscos, a maioria das organizações não descriptografa e inspeciona a maior parte do seu tráfego criptografado, o que as deixa vulneráveis. O “porquê” disso se resume a algumas coisas:

- A inspeção completa exige uma quantidade enorme de poder de processamento. A popularidade explosiva da computação na nuvem significa que há mais tráfego na internet do que nunca, agravando ainda mais o problema. Muitas organizações estão usando hardwares de segurança legados, que não têm capacidade de oferecer desempenho e segurança ao mesmo tempo.

- Algumas organizações não inspecionam o tráfego “confiável”. Provedores de serviços como Google, Microsoft e AWS mantêm seus próprios controles de segurança de informações, que muitas organizações consideram ser proteção suficiente. Os invasores sabem disso, o que torna o tráfego desses provedores uma forma popular de invadir um ambiente visado.

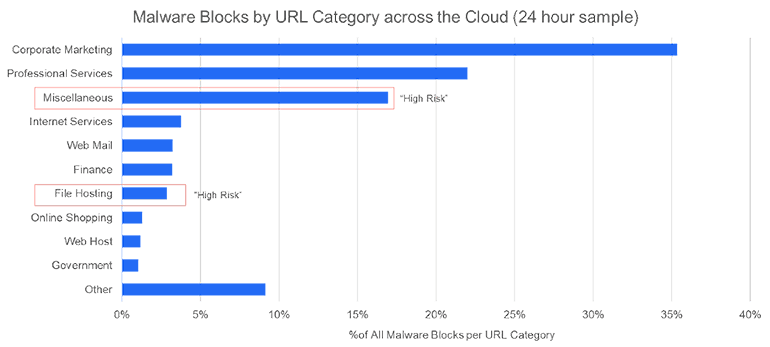

- Alguns fornecedores legados consideram a descriptografia direcionada uma prática recomendada. Relacionado a ambos os itens acima, os fornecedores de hardware de firewall com capacidade limitada geralmente publicam “práticas recomendadas” de implantação que recomendam apenas descriptografar o tráfego em categorias de URL de “alto risco”, confiando no restante. Dê uma olhada no gráfico para ver o que isso pode significar.

Leia A inspeção de SSL traz grande responsabilidade para saber mais.

Criptografia e inspeção na nuvem no cenário atual

Vamos analisar isso do ponto de vista prático. O volume de tráfego web aumentou muito nos últimos anos, e as organizações que não atualizaram ou substituíram suas soluções de segurança locais estão enfrentando mais ataques, lidando com SaaS e desempenho geral da nuvem muito mais lentos, ou provavelmente ambos.

Ao mesmo tempo, houve uma explosão na dependência de provedores de armazenamento na nuvem e serviços na nuvem, dos quais há muitos tipos diferentes, com diferentes níveis de responsabilidade de segurança.

E, por fim, juntamente com muitos novos provedores e serviços na nuvem, provedores mais antigos estão trabalhando para manter as luzes acesas, oferecendo recomendações sobre como você pode se manter seguro o suficiente ao continuar a usar suas soluções para casos de uso para os quais eles não foram criados.

O problema está nessa ideia de ser “suficientemente seguro”. Com o aumento dos ataques, “o mais seguro possível” é o melhor caminho a seguir. Para realmente minimizar os riscos e reduzir os custos, sua solução de inspeção precisa ser capaz de ser dimensionada para descriptografar, inspecionar e criptografar novamente todo o tráfego, seja qual for sua origem, sem desacelerar suas operações. Caso contrário, na melhor das hipóteses, ela apenas transferirá os custos. E, na pior das hipóteses, você não estará “suficientemente seguro”.

Zscaler e criptografia na nuvem

O Zscaler Internet Access™ (ZIA™), parte da plataforma Zscaler Zero Trust Exchange™, oferece inspeção completa na escala da nuvem, incluindo de tráfego criptografado, sem prejudicar o desempenho. Sendo um serviço totalmente nativo da nuvem, a plataforma utiliza uma arquitetura avançada de proxy na nuvem para descriptografar, inspecionar e criptografar novamente 100% do tráfego de ou para qualquer destino ou usuário, protegendo seus usuários e toda a sua organização contra ameaças ocultas em canais criptografados.