/ O que é acesso de privilégio mínimo?

O que é acesso de privilégio mínimo?

Por que o acesso de privilégio mínimo é importante?

À medida que maiores volumes de dados são movidos para e através de ambientes públicos e multinuvem, e ataques cibernéticos como ransomware se tornam mais frequentes e sofisticados, as organizações estão buscando maneiras de proteger suas crescentes superfícies de ataque e reduzir os riscos de segurança. É aqui que o acesso de privilégio mínimo, também chamado de princípio do menor privilégio (POLP) ou princípio do privilégio mínimo, entra em jogo como um dos elementos fundamentais de uma abordagem zero trust.

O acesso de privilégio mínimo abrange três áreas de consideração: autenticação de identidade do usuário, postura de segurança do dispositivo e segmentação de usuário para aplicativo. Abordaremos isso com mais detalhes em breve.

Acesso de privilégio mínimo e zero trust

Antes de prosseguirmos, vejamos como esses dois termos se relacionam. “Acesso de privilégio mínimo” pode soar muito como “zero trust” e, de fato, são conceitos intimamente relacionados, mas ainda assim crucialmente diferentes.

Você pode pensar no acesso de privilégio mínimo como um cartão-chave que você dá a cada um dos seus funcionários e que é codificado exclusivamente para sua função. Isso permite personalizar os controles de acesso para que a maioria dos usuários possa acessar áreas comuns, como o Microsoft 365, mas apenas alguns tenham credenciais privilegiadas para materiais mais sigilosos, como informações financeiras, dados de RH e assim por diante, reduzindo o risco de permissões excessivas que levam a violações de dados.

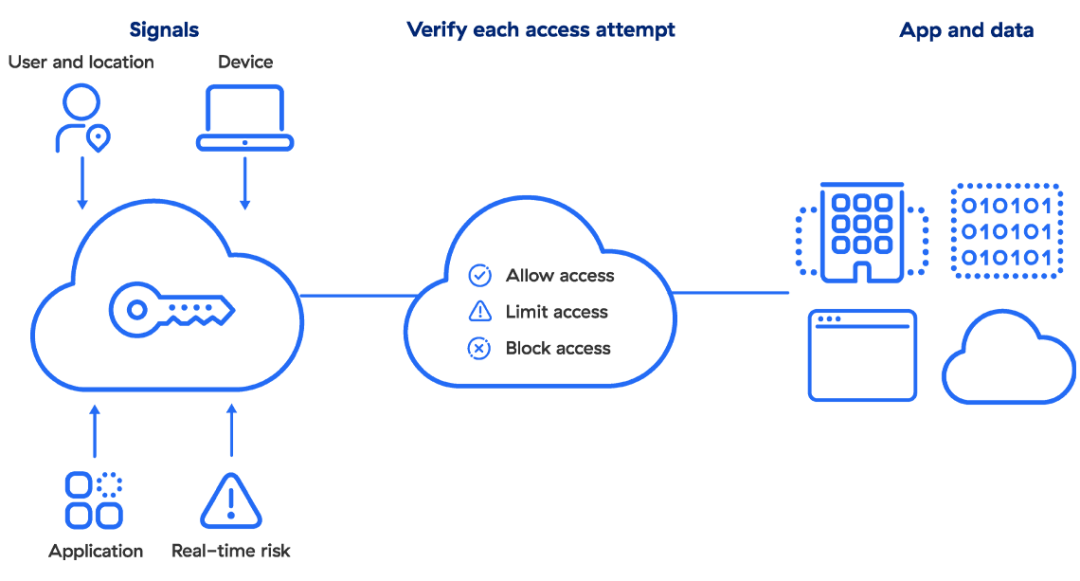

A segurança zero trust vai um passo além, não concedendo confiança simplesmente porque um funcionário tem um cartão-chave exclusivo. Antes de conceder acesso, uma política zero trust estabelece a identidade do usuário e o contexto completo para a solicitação de conexão, como o dispositivo do usuário, sua localização, o aplicativo em questão e seu conteúdo. Dessa forma, para estender a metáfora, outro usuário não pode simplesmente pegar um cartão-chave, assumir seus direitos de acesso e começar a entrar em lugares aos quais não pertence.

Como funciona o acesso de privilégio mínimo moderno

Hoje, o acesso de privilégio mínimo e o zero trust são essencialmente inseparáveis, com uma abordagem moderna que incorpora autenticação de identidade do usuário, postura de segurança do dispositivo e segmentação de usuário para aplicativo em seus controles. Vamos examinar esses três elementos principais.

Autenticação da identidade do usuário

É assim que você determina se seus usuários são quem dizem ser. Provedores e serviços de gerenciamento de identidade e acesso (IAM) (por exemplo, Okta, Azure Active Directory, Ping Identity) criam, mantêm e gerenciam informações de identidade, ao mesmo tempo que oferecem vários serviços de provisionamento e autenticação.

Postura de segurança do dispositivo

Um usuário bem-intencionado com privilégios elevados ainda pode ser vítima de malware. Em conjunto com a avaliação contínua da postura de segurança de terminais (fornecida por empresas como CrowdStrike, VMware Carbon Black, SentinelOne, etc.), as políticas modernas de privilégio mínimo podem modificar até mesmo as permissões de um usuário privilegiado com base na integridade atual do dispositivo.

Segmentação de usuário para aplicativo

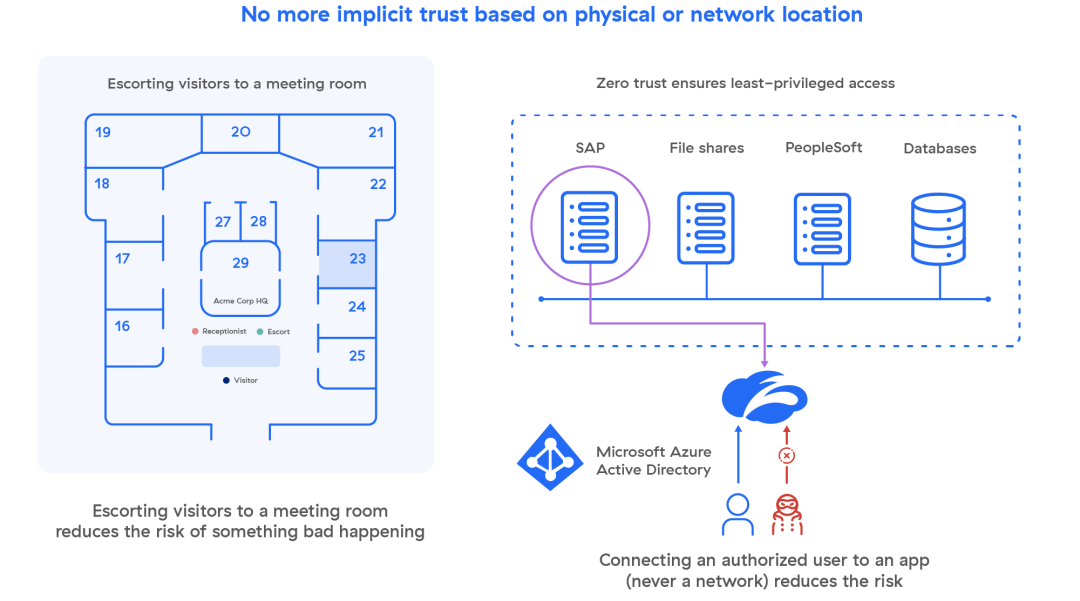

A maneira tradicional de limitar a exposição da rede e a movimentação lateral é a segmentação da rede, usando firewalls dentro da rede corporativa para restringir segmentos a contas privilegiadas. Embora seja essencial limitar a movimentação lateral interna, essa abordagem é complicada e não fornece o controle granular que as organizações modernas precisam.

A segmentação de usuário para aplicativo é possível com um serviço de acesso à rede zero trust (ZTNA), que oferece segmentação granular por meio de políticas de negócios gerenciadas pela TI, não por uma pilha de firewalls. O ZTNA conecta usuários verificados diretamente aos aplicativos que eles estão autorizados a usar, sem nunca conectá-los à sua rede, tornando a movimentação lateral impossível. Essa política de acesso é estendida a usuários remotos e locais, independentemente de sua localização, com controles de segurança idênticos.

Benefícios do acesso de privilégio mínimo

A convergência dos três elementos principais com um serviço de ZTNA eficaz forma a base de uma postura de segurança robusta e resiliente para sua organização, onde:

- As contas de usuário são sempre autenticadas antes que o acesso seja concedido

- Os dispositivos são monitorados e os níveis de acesso do usuário se adaptam com base na postura de segurança

- A segmentação de aplicativos minimiza a movimentação lateral, eliminando a necessidade de ajustes complexos de firewall

Uma palavra sobre privilégios administrativos

É claro que suas contas de administrador exigem alguma consideração adicional. Os superusuários carregam um imenso fardo de confiança e, por natureza, não podem trabalhar com acesso limitado. A solução tradicional aqui é o gerenciamento de acesso privilegiado (PAM), que gerencia seus direitos, contas e sistemas operacionais no nível do data center. No entanto, a mudança para a nuvem está tornando o PAM menos eficaz, exigindo um meio diferente de distribuir o acesso administrativo.

Hoje, a ascensão do DevOps significa que sua nuvem pode ver milhares de mudanças de permissão em um dia. O gerenciamento de direitos de infraestrutura na nuvem (CIEM) está tendo sucesso onde o PAM começou a falhar, pois o CIEM eficaz pode gerenciar e inventariar direitos na nuvem, executar auditorias de privilégios, detectar e remediar o aumento de privilégios, conferir direitos de administrador a serviços e executar várias outras funções em uma escala e nível de complexidade que o PAM não pode alcançar.

O CIEM é uma consideração importante para os ambientes na nuvem atuais quando você está planejando ou refinando sua abordagem de acesso de privilégio mínimo.

Como implementar o acesso de privilégio mínimo em sua organização

Conseguir acesso de privilégio mínimo moderno com zero trust é mais fácil do que parece, com apenas três etapas básicas:

- Adote um serviço de provedor de identidade (IdP). Com a popularidade dos serviços de login único hoje em dia, muitas organizações já utilizam um IdP.

- Implemente um serviço de postura do dispositivo. Combinar o monitoramento da integridade de dispositivos com uma política de dispositivos flexível reduz o risco que terminais comprometidos representam para seus sistemas e dados críticos.

- Ofereça um serviço de ZTNA. Isso permite eliminar tanto o acesso lateral quanto os firewalls internos com uma única tecnologia. Alguns serviços de ZTNA podem ser totalmente implantados em apenas algumas horas.

Como a Zscaler ajuda com o acesso de privilégio mínimo

Os firewalls, VPNs e aplicativos privados tradicionais são uma enorme superfície de ataque. Hackers e outros agentes mal-intencionados podem ver e explorar vulnerabilidades, recursos expostos externamente e soluções de segurança de rede desatualizadas, como VPNs, que colocam usuários na rede, dando aos invasores acesso fácil a dados sigilosos. Além disso, eles não conseguem expandir ou oferecer uma experiência de usuário rápida e contínua. Eles exigem retorno do tráfego, introduzem custos e complexidade adicionais e são muito lentos para atender equipes de trabalho distribuídas atuais.

Como a plataforma de ZTNA mais implantada no mundo, o Zscaler Private Access™ aplica os princípios de privilégio mínimo para oferecer aos usuários conectividade direta e segura a aplicativos privados, eliminando os acessos não autorizados e a movimentação lateral. Ele pode ser implantado em poucas horas para substituir VPNs e ferramentas de acesso remoto legadas por uma plataforma zero trust holística e nativa da nuvem. O Zscaler Private Access é um ZTNA evoluído.

O Zscaler Private Access oferece acesso privado rápido, seguro e confiável a aplicativos para todos os usuários de qualquer dispositivo ou local.

Recursos sugeridos

Perguntas frequentes

Como o nome sugere, o controle de acesso baseado em funções vincula privilégios de acesso à função ou funções que um funcionário desempenha dentro de uma organização. Por exemplo, os desenvolvedores podem ter certas permissões dentro de um sistema de gerenciamento de conteúdo às quais os administradores não precisariam ter acesso.

Isso se enquadra no acesso de privilégio mínimo, pois os administradores recebem o mínimo possível de permissões para um aplicativo, enquanto seus colegas podem precisar de um pouco mais para executar uma tarefa mais granular.

Um superusuário, também conhecido como root, é uma conta que recebeu permissões estendidas ou direitos de acesso para executar uma gama maior de tarefas. Essa conta é confiada a uma pessoa dentro de uma organização que pode executar uma série de tarefas não designadas a usuários comuns. Dessa forma, os superusuários não estão vinculados ao princípio de privilégio mínimo.

Também conhecido como “access creep”, refere-se ao acúmulo gradual de permissões desnecessárias, direitos de acesso e privilégios absolutos por usuários individuais. Isso pode acontecer quando, por exemplo, um funcionário é encarregado de trabalhar em um projeto de curto prazo no qual ele precisa de uma permissão adicional para um aplicativo.

Se isso acontece com frequência com muitos funcionários, os privilégios podem se tornar excessivos com o tempo, e isso pode representar um risco para as organizações se muitas permissões forem estendidas a muitos usuários. É o ritmo gradual em que essas permissões são estendidas que dá a esse fenômeno o apelido de “creep”.