Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

VPN frente a ZTNA: ¿cuál es mejor para el acceso remoto seguro?

Con este blog, emprenderemos un viaje que presenta múltiples vericuetos a medida que comparamos dos medios para proteger al personal híbrido y su acceso a aplicaciones, datos y otros servicios basados en Internet: el acceso a la red de zero trust (ZTNA) y las redes privadas virtuales (VPN). Ambos tienen ventajas claras, pero solamente uno proporciona seguridad que escala sin ampliar la superficie de ataque y al mismo tiempo elimina los costes de las herramientas de seguridad de red tradicionales.

VPN frente a ZTNA para proteger al personal híbrido

La adopción del trabajo híbrido y la computación en la nube por parte de las organizaciones significa que tanto los empleados como las aplicaciones están distribuidos física y virtualmente. En este contexto, una estrategia de seguridad centrada en el perímetro ya no es un enfoque viable para proteger a las organizaciones frente a un panorama de amenazas en evolución. Adoptar un enfoque de seguridad proactivo es una obligación, no una opción.

Las VPN y ZTNA son dos de los medios principales para proteger tanto a los usuarios como a los datos, pero son enfoques muy diferentes; así que, ¿cuál es el adecuado para su organización? Examinemos los pros y contras de cada uno junto con los casos de uso comunes.

Las redes privadas virtuales protegen el acceso, pero crean problemas de latencia

Una red privada virtual crea una conexión segura y cifrada a través de una red. En la era del trabajo híbrido, Internet se ha convertido en una extensión de la red corporativa. Los empleados utilizan VPN para conectarse a una red corporativa y sus recursos desde dondequiera que se encuentren. Esto les permite acceder a aplicaciones, archivos, bases de datos y otros recursos como si estuvieran en la oficina.

Las VPN también protegen la privacidad en línea de los usuarios enmascarando sus direcciones IP y cifrando el tráfico de Internet. Las empresas han implementado VPN desde los años 90 como un medio para proteger la conectividad remota para que los datos transmitidos a través de Internet permanezcan privados y seguros. La información confidencial, como datos financieros, detalles de clientes y comunicaciones confidenciales, permanece protegida cuando los empleados trabajan de forma remota o cuando comparten datos con socios y clientes, incluso cuando utilizan redes públicas que no son de confianza.

Suena bien, ¿verdad? Lo parece a primera vista, pero veamos las ventajas y desventajas de usar una VPN. A continuación se muestra una lista rápida de las ventajas de las VPN:

- Seguridad mejorada: las VPN proporcionan una conexión cifrada, protegiendo los datos en tránsito para que no sean interceptados ni supervisados por partes no autorizadas. Esto es crucial cuando el personal remoto utiliza redes wifi públicas, que amplían la superficie de ataque ya que son vulnerables a ataques que conducen a infracciones de datos.

- Protegen la privacidad: al enmascarar la dirección IP del usuario y cifrar el tráfico de Internet, las VPN ayudan a proteger la privacidad en línea de los usuarios. Impiden que los proveedores de servicios de Internet (ISP) y los sitios web rastreen las actividades de navegación, lo que dificulta que terceros recopilen información personal.

- Habilitan el acceso remoto: los trabajadores remotos y los socios comerciales pueden conectarse de forma segura a las redes corporativas desde cualquier lugar. Esto facilita el trabajo remoto, la colaboración y el acceso a los recursos.

- Cifran datos: las VPN cifran todos los datos transmitidos entre los dispositivos de los usuarios y un servidor VPN, lo que dificulta que los ciberdelincuentes descifren información confidencial.

Las VPN afectan la productividad y generan sobrecarga de gestión

La implementación y el uso de VPN generan problemas importantes tanto para los equipos de TI como para los usuarios finales:

Configuración y gestión complejas: configurar una VPN puede resultar difícil para el personal de TI menos experimentado, especialmente cuando se trata de configuraciones avanzadas.

La latencia afecta la experiencia del usuario: las VPN requieren el retorno del tráfico del usuario a través de un centro de datos, lo que significa que los datos deben viajar más lejos, algo que afecta el rendimiento de la aplicación web.

Los problemas de conectividad provocan un rendimiento más lento: las conexiones VPN ocasionalmente pueden experimentar interrupciones o conexiones inestables, o un rendimiento más lento. Esto puede frustrar a su personal, especialmente cuando necesitan hacer algo con rapidez.

ZTNA proporciona acceso seguro a aplicaciones, datos y otros recursos en la nube

El acceso a la red de zero trust es un enfoque arquitectónico que desafía el modelo de seguridad de red tradicional con un principio central de "nunca confiar, siempre verificar": es otra forma de decir que ningún usuario o dispositivo es inherentemente confiable y el acceso a las aplicaciones se otorga exclusivamente a usuarios autorizados con verificación continua. Este modelo garantiza que a los usuarios se les conceda la menor cantidad de acceso necesaria para realizar sus tareas laborales, minimizando la superficie de ataque potencial y reduciendo el riesgo de acceso no autorizado.

Cómo las organizaciones pueden aplicar ZTNA operativamente en todos los sectores

Hay muchos escenarios en los que la aplicación de ZTNA protege a los usuarios, las aplicaciones y los datos al tiempo que garantiza el más alto nivel de seguridad. He aquí algunos ejemplos:

- Controles de seguridad consistentes en entornos multinube: en arquitecturas multinube ZTNA ayuda a administrar el acceso a los recursos a través de diferentes proveedores de servicios en la nube, garantizando políticas de seguridad y controles de acceso consistentes.

- Seguridad del Internet de las cosas (IoT): al implementar controles de acceso estrictos y autenticación de dispositivos, las organizaciones pueden evitar el acceso no autorizado a la infraestructura de IoT.

- Asistencia sanitaria y servicios financieros: estos sectores tienen estrictas regulaciones de privacidad de datos y se benefician de ZTNA al garantizar el acceso seguro a información confidencial y al mismo tiempo cumplir con las normas.

- Gobierno y defensa: las agencias gubernamentales pueden proteger la información clasificada y prevenir infracciones de datos al garantizar que sólo el personal autorizado pueda acceder a sistemas críticos y almacenes de datos.

- Educación: estas instituciones pueden proteger el acceso a registros estudiantiles, datos de investigación y sistemas administrativos, protegiendo la información confidencial del acceso no autorizado.

Requisitos para el acceso a la red de zero trust

Las ventajas de ZTNA son significativas y para aprovecharlas es necesario planificar con un enfoque gradual para adoptar esta nueva arquitectura. Estos desafíos se resumen a continuación. Zscaler trabaja en estrecha colaboración con los clientes para que puedan implementar ZTNA rápidamente y al mismo tiempo reducir significativamente los costes de TI:

- La implementación de ZTNA requiere planificación, especialmente en redes grandes y establecidas. Zscaler mitiga esto con el profundo conocimiento que tiene nuestro equipo sobre la arquitectura de red, los roles de los usuarios y las dependencias de las aplicaciones, entre otros aspectos, todo para que nuestros clientes puedan aumentar su capacidad rápidamente y obtener valor a la mayor rapidez posible. Además, la arquitectura y la implementación de nuestra plataforma generalmente no requieren hardware; únicamente un pequeño agente de software llamado Client Connector que se implementa en los terminales para enrutar el tráfico a nuestra nube de seguridad global. Zero Trust Exchange actúa como una centralita para evaluar continuamente la identidad, el comportamiento y la postura del dispositivo de los usuarios, así como para inspeccionar el contenido y aplicar políticas para evitar que las amenazas lleguen al terminal.

- La transición de una arquitectura de red tradicional a un modelo de zero trust puede requerir cambios en la infraestructura, las políticas y los procedimientos de acceso de los usuarios, todo lo cual requiere tiempo y recursos para adaptarse. Zscaler trabaja con clientes utilizando un enfoque gradual para adoptar ZTNA y lo ha hecho ya para numerosas organizaciones a nivel mundial en diversos sectores. Gracias a nuestra experiencia en ZTNA y a las ventajas técnicas de nuestra plataforma, podemos poner en funcionamiento a nuestros clientes en tan solo unos días o semanas.

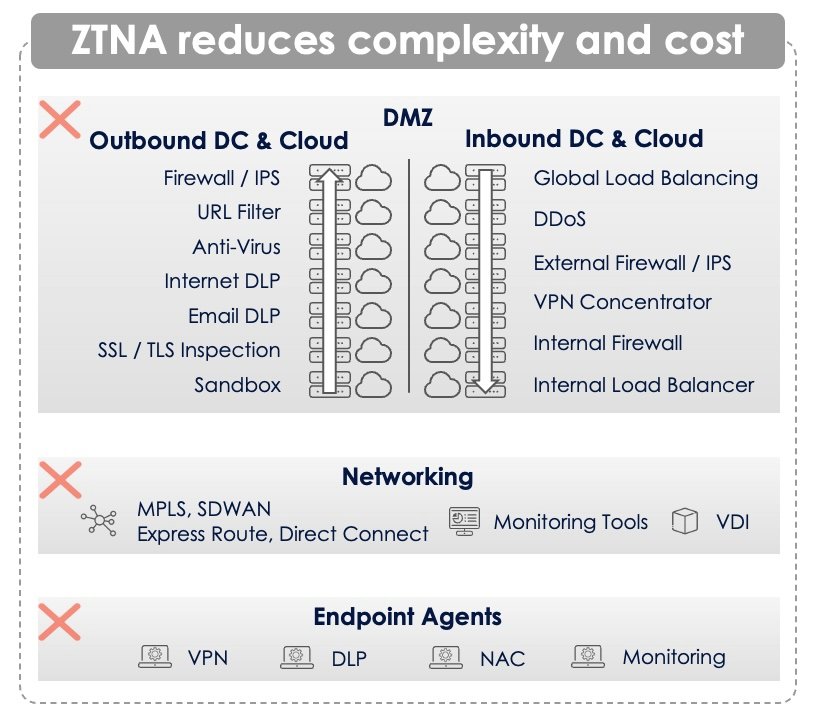

- Invertir en ZTNA implica una compra inicial de nuevo software y servicios. Con Zscaler, los clientes pueden eliminar los costes de TI y al mismo tiempo aprovechar la seguridad líder en el sector. La arquitectura y las capacidades de protección de nuestra plataforma eliminan la necesidad de muchos dispositivos y servicios DMZ heredados de entrada y salida, como cortafuegos, concentradores VPN, enrutadores MPLS, DDoS y VDI, por nombrar algunos, lo que resulta en un rápido retorno de la inversión.

ZTNA frente a VPN

Ahora que comprende las ventajas y desventajas de las VPN y ZTNA, comparemos directamente ambas desde el punto de vista de la seguridad, la administración, la escalabilidad, el rendimiento y la facilidad de uso. La siguiente tabla ofrece un resumen de estas consideraciones:

Ventajas de seguridad: | |

ZTNA ZTNA proporciona un modelo de seguridad más potente al aplicar controles de acceso estrictos, verificación continua y el principio del mínimo privilegio. Minimiza la superficie de ataque al otorgar a los usuarios y dispositivos el acceso mínimo requerido. Esto reduce significativamente el riesgo de infracciones de datos y movimiento lateral dentro de la red. | VPN Las VPN ofrecen túneles encriptados seguros para la transmisión de datos, protegiendo a los usuarios del acceso y la supervisión no autorizados, especialmente en redes wifi públicas. Pueden garantizar la privacidad y el acceso remoto seguro a la red interna de una empresa cuando los usuarios están dentro de un perímetro definido. |

Administración: | |

ZTNA ZTNA proporciona gestión y control centralizados sobre las políticas de acceso de los usuarios, lo que facilita la gestión y la aplicación de las políticas de seguridad. Los administradores pueden definir controles de acceso granulares y supervisar continuamente las actividades de los usuarios. La configuración y migración a un modelo ZTNA requiere una planificación cuidadosa y una comprensión de los roles de los usuarios y las dependencias de las aplicaciones. | VPN Las VPN son relativamente sencillas de administrar para escenarios de acceso remoto básicos. Los servidores VPN se pueden configurar para permitir o denegar el acceso a usuarios o redes específicos. Administrar una implementación de VPN a gran escala puede volverse complejo, especialmente cuando se trata de múltiples ubicaciones remotas y una base de usuarios diversa. Configurar y mantener clientes VPN en varios dispositivos también puede ser un desafío. |

Escalabilidad: | |

ZTNA Altamente escalable debido a sus controles de acceso granulares y capacidades de microsegmentación. Puede adaptarse fácilmente al crecimiento de usuarios, dispositivos y aplicaciones sin comprometer la seguridad. La arquitectura de ZTNA está diseñada para gestionar implementaciones a gran escala de manera eficiente. Dado que los usuarios autorizados solamente pueden acceder a las aplicaciones y los datos necesarios para sus funciones laborales, esto minimiza la superficie de ataque. | VPN Las VPN tienen dificultades para escalar, especialmente cuando una gran cantidad de usuarios se conectan simultáneamente. Escalar una infraestructura VPN a menudo implica agregar más servidores VPN, lo que puede ser caro y complejo de administrar y ampliar la superficie de ataque, ya que estos dispositivos tienen “oyentes” activos para nuevas conexiones, lo que los convierte en objetivos para los ciberdelincuentes. |

Rendimiento: | |

ZTNA ZTNA tiene un impacto mínimo en el rendimiento de la red, ya que está diseñado para optimizar el acceso a aplicaciones y recursos específicos. El enfoque basado en microsegmentación garantiza que el tráfico de red se dirija de manera eficiente. | VPN Las VPN requieren retornar tráfico a un centro de datos remoto y, por lo tanto, introducen latencia y reducen la velocidad de Internet, especialmente cuando se utilizan servidores ubicados lejos de la ubicación física del usuario. |

Experiencia de usuario: | |

ZTNA Para los usuarios finales, ZTNA es transparente; es posible que ni siquiera sean conscientes de las medidas de seguridad implementadas. Una vez autenticados, los usuarios pueden acceder a los recursos autorizados sin problemas. | VPN Las VPN generalmente son fáciles de usar para escenarios básicos de acceso remoto. Los usuarios normalmente necesitan instalar un cliente VPN y conectarse al servidor VPN con sus credenciales. Sin embargo, configurar clientes VPN en varios dispositivos y administrar el acceso para una base de usuarios diversa puede ser un desafío para los equipos de TI. |

En resumen, ZTNA ofrece un marco de seguridad más moderno y robusto con controles de acceso granulares, lo que lo hace altamente seguro y escalable. Las VPN, por otro lado, brindan una solución simple para el acceso remoto seguro y la protección de la privacidad, pero se enfrentan a desafíos de escalabilidad y rendimiento.

La transición a ZTNA es un proceso que rendirá frutos con una seguridad escalable y al mismo tiempo reducirá los costes de TI.

En Zscaler sabemos que el camino hacia la zero trust es un viaje que requiere planificación e implementación cuidadosa. Esto significa que la adopción de ZTNA a menudo ocurre en fases, no de una sola vez. La transición de VPN a ZTNA puede realizarse en pasos:

- Evaluación: evalúe sus necesidades de seguridad actuales y su pila de TI, posteriormente identifique las áreas donde ZTNA puede brindar una mejor protección y un acceso perfecto a las aplicaciones y los recursos basados en Internet.

- Planificación: desarrolle un plan de migración que incluya cronogramas, recursos y capacitación para su equipo de TI.

- Implementación: implementar las soluciones ZTNA gradualmente, comenzando con las aplicaciones y datos críticos.

- Pruebas: realice pruebas exhaustivas para garantizar que el nuevo sistema cumpla con sus requisitos de seguridad y rendimiento.

- Capacitación: proporcione capacitación a los usuarios finales para familiarizarlos con los nuevos procesos de autenticación.

Si sigue estos pasos, podrá realizar una transición exitosa a ZTNA y mejorar la postura de seguridad de su organización.

¡Felicitaciones, querido lector! ¡Va perfectamente encaminado para comprender las ventajas de ZTNA sobre VPN! Ahora sabe que, en comparación con las VPN, ZTNA es una solución más sólida y escalable para proteger al personal híbrido, lo que la convierte en una inversión que vale la pena para las empresas modernas.

Con la arquitectura de Zscaler que aprovecha la mayor nube de seguridad del mundo con más de 160 nodos de perímetro, ahorrará dinero al dejar atrás las herramientas de seguridad de red heredadas y adoptar una verdadera arquitectura de zero trust que escalará a medida que su negocio crezca.

Obtenga más información programando una demostración con nuestros expertos en zero trust.

¿Este post ha sido útil?

Exención de responsabilidad: Este blog post ha sido creado por Zscaler con fines informativos exclusivamente y se ofrece "como es" sin ninguna garantía de precisión, integridad o fiabilidad. Zscaler no asume responsabilidad alguna por cualesquiera errores u omisiones ni por ninguna acción emprendida en base a la información suministrada. Cualesquiera sitios web de terceros o recursos vinculados a este blog se suministran exclusivamente por conveniencia y Zscaler no se hace responsable de su contenido o sus prácticas. Todo el contenido es susceptible a cambio sin previo aviso. Al acceder a este blog, usted acepta estas condiciones y reconoce su responsabilidad exclusiva de verificar y utilizar la información según sea precisa para sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.