Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Zero Trust Inside: segmentación de dispositivos para sucursales, fábricas y campus

Arquitecturas de seguridad y red heredadas

En el complejo panorama digital actual, la movilidad lateral de amenazas dentro de sucursales, fábricas y campus (donde el malware o los atacantes se desplazan por la red) sigue siendo un importante desafío para la ciberseguridad. Las soluciones tradicionales, que se basan en costosos firewalls o complejos controles de acceso a la red (NAC), suelen ser insuficientes, ya que dependen de métodos muy anticuados o requieren agentes de endpoints cuya implementación no siempre es viable. Zscaler Zero Trust Device Segmentation ofrece una solución optimizada y escalable a estos obstáculos de seguridad sin la complejidad de la segmentación de redes tradicional. Con una arquitectura Zero Trust inspirada en las redes de telecomunicaciones, proporciona una estrategia eficaz para aislar y proteger todos los dispositivos dentro de las redes empresariales.

El gran problema: el movimiento lateral de amenazas

1. Dispositivos no segmentados dentro de la sucursal y la fábrica: a pesar de que durante años se han ido agregando soluciones de seguridad puntuales, los métodos tradicionales de segmentación de red aún permiten el movimiento lateral. Los atacantes pueden comprometer un dispositivo y luego propagarse lateralmente, exponiendo datos confidenciales o interrumpiendo operaciones. Este movimiento de amenaza “de este a oeste” es particularmente problemático en sectores donde el tiempo de actividad es crucial, como la atención médica, la fabricación y la infraestructura crítica, y las redes a menudo son relativamente “planas”.

2. Deficiencias de las soluciones de segmentación tradicionales: Muchas soluciones de segmentación existentes se basan en listas de control de acceso (ACL) o políticas NAC, que requieren una gestión manual constante y no se adaptan bien a las redes modernas. Además, muchas soluciones dependen de la implementación de agentes en todos los dispositivos, lo que puede resultar inviable en entornos con sistemas heredados, dispositivos IoT y activos de tecnología operativa (OT) no compatibles con la seguridad basada en agentes.

3. Falta de aislamiento de dispositivos en toda la empresa: Zero Trust afirma que no se debe confiar en ningún dispositivo, usuario o segmento de red de forma predeterminada. Sin embargo, las redes empresariales convencionales a menudo carecen de un verdadero aislamiento de los dispositivos, lo que deja espacios por donde pueden propagarse las amenazas. Esto es particularmente cierto en el caso de la segmentación de baja resolución lograda mediante la implementación de cortafuegos este-oeste y seguridad perimetral heredada. El enfoque de Zscaler, al segmentar cada dispositivo en su propia red de uno, minimiza este riesgo al garantizar que los dispositivos puedan comunicarse únicamente donde esté explícitamente permitido.

Un enfoque inspirado en las telecomunicaciones

A pesar de tener millones de usuarios, las redes de suscriptores de telecomunicaciones nunca pasan malware de un teléfono a otro. ¿Cómo? En estos sistemas, cada dispositivo suscriptor opera de forma aislada, evitando el movimiento lateral. Por ejemplo, un dispositivo móvil comprometido en una suscripción no afecta a otros dispositivos. Zscaler ha adoptado una estrategia similar con su segmentación de dispositivos Zero Trust: cada dispositivo se coloca efectivamente en su propia “red” aislada, lo que restringe su capacidad de conectarse lateralmente.

Cómo funciona la segmentación de dispositivos

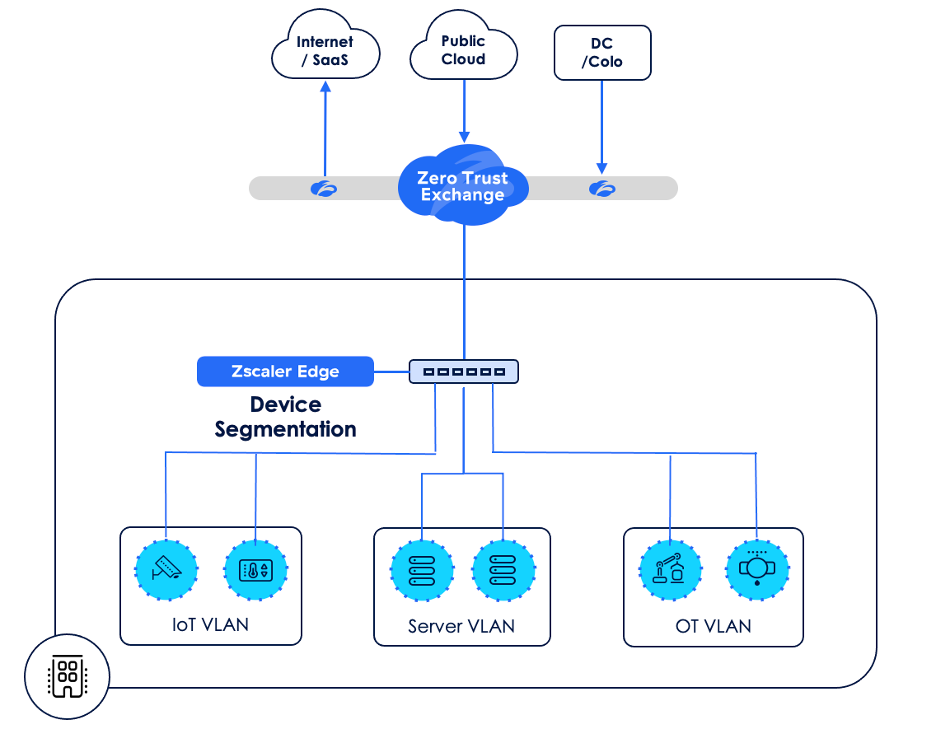

Zscaler Zero Trust Device Segmentation tiene como objetivo simplificar la segmentación incorporando seguridad Zero Trust directamente dentro de la infraestructura de red. A continuación se muestra un desglose de la implementación básica y la mecánica operativa:

1. Implementación sencilla

- Ubicación: el dispositivo Zscaler Edge se implementa junto al conmutador central en un puerto troncal, lo que crea una puerta de enlace perfecta para interceptar y administrar las conexiones del dispositivo.

- Configuración de alta disponibilidad: normalmente, se instalan dos dispositivos como un par activo y en espera, lo que garantiza un servicio ininterrumpido y resistencia contra puntos únicos de fallo.

2. Segmentación automática de dispositivos

- Desactivación de SVI: una vez implementada, la interfaz virtual de conmutador (SVI) del conmutador para la VLAN se desactiva y el dispositivo Zscaler Edge asume el rol de puerta de enlace predeterminada.

- Ajuste de máscara de red para aislamiento: a medida que los dispositivos renuevan sus concesiones de IP, el dispositivo modifica su máscara de red a un /32, aislando efectivamente cada dispositivo con una máscara de subred única.

- Manejo de dispositivos con IP estática: para dispositivos estáticos, Zscaler ofrece scripts automatizados que actualizan sus configuraciones de máscara de red sin requerir tiempo de inactividad ni interrupciones de sesión, lo que permite una integración perfecta en entornos de alta disponibilidad como hospitales y campus corporativos.

Inventaríe todo y aplique en todas partes

Una vez implementada la segmentación de dispositivos Zero Trust, permite un control granular y visibilidad en toda la red:

1. Clasificación de dispositivos y agrupación dinámica

- La plataforma de Zscaler descubre, clasifica y agrupa de forma autónoma los dispositivos por tipo (por ejemplo, impresoras, dispositivos IoT, dispositivos Android). A medida que se agregan o eliminan nuevos dispositivos, la pertenencia al grupo se actualiza dinámicamente, lo que proporciona visibilidad continua y en tiempo real.

- Flexibilidad de agrupación: las agrupaciones de dispositivos se pueden configurar según el tipo, el sistema operativo o los atributos personalizados, lo que permite una aplicación de políticas específicas y una gestión simplificada.

2. Aplicación de políticas con control basado en roles

- Se pueden diseñar políticas para limitar la comunicación entre tipos de dispositivos, regiones o unidades organizativas específicas. Por ejemplo, los administradores pueden restringir la comunicación de las cámaras con las impresoras o bloquear el acceso interno al Protocolo de Escritorio Remoto (RDP) en toda la organización para reducir en gran medida la superficie de ataque.

- Personalización del alcance: las políticas se pueden aplicar a nivel global, regional o local, lo que proporciona flexibilidad a las organizaciones con redes complejas y distribuidas.

- Portal de administración centralizado: la plataforma de Zscaler incluye un portal de administración con control de acceso basado en roles, que permite a los administradores establecer políticas, ver la actividad de la red y realizar ajustes en tiempo real.

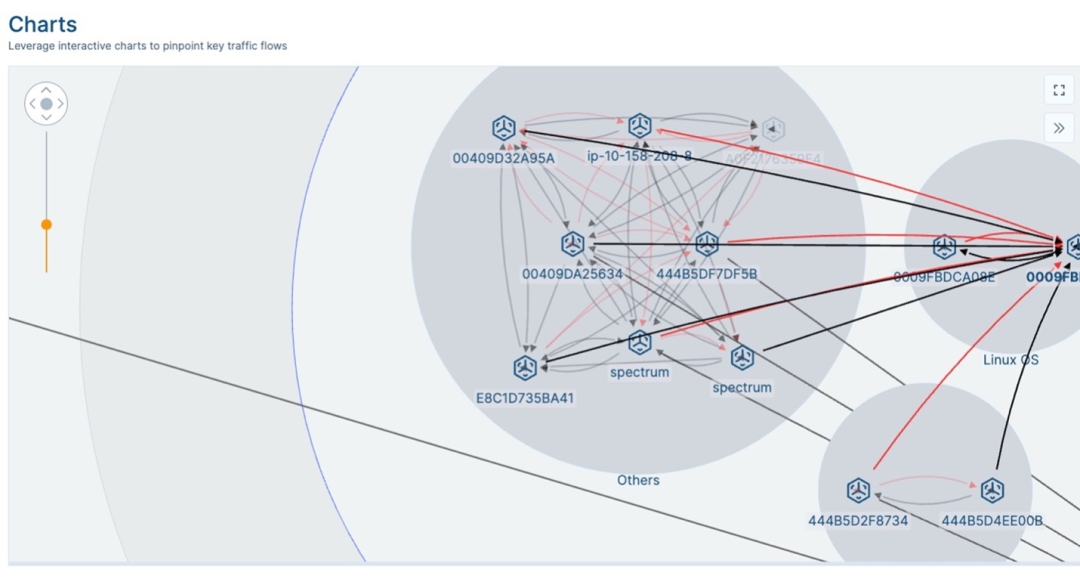

3. Visibilidad total de este a oeste

- La plataforma proporciona un mapa visual de la actividad de la red, capturando todos los flujos de tráfico a través de la red. Esta visibilidad incluye patrones de tráfico tanto de norte a sur (externo) como de este a oeste (interno), lo que permite un diagnóstico rápido de problemas de red.

- Indicadores de flujo codificados por colores: los eventos de red se representan con códigos de colores intuitivos: rojo para tráfico bloqueado, verde para conexiones permitidas y negro para políticas predeterminadas. Los administradores pueden simplemente introducir la dirección MAC, el nombre de host o la IP de un dispositivo para ver sus interacciones en tiempo real, lo que permite una resolución de problemas más rápida.

¿Por qué Zscaler?

La arquitectura única de la segmentación de dispositivos Zero Trust de Zscaler ofrece ventajas sustanciales sobre los métodos tradicionales:

1. Reducción de la complejidad y los costes.

Al eliminar la necesidad de firewalls este-oeste y complejos mecanismos de control de acceso, Zscaler reduce significativamente la complejidad de la red y los costes de actualización. Los administradores ya no necesitan gestionar extensas ACL ni depender de las actualizaciones de las reglas del firewall para mantener la segmentación.

2. Segmentación sin agentes para dispositivos heredados e IoT.

Muchos dispositivos heredados e IoT no admiten agentes, lo que dificulta su protección con soluciones convencionales. El enfoque de Zscaler, que no requiere agentes, lo convierte en una solución ideal para entornos industriales, instalaciones inteligentes y otros entornos con diversos tipos de dispositivos.

3. Cumplimiento y detección mejorados.

La detección y clasificación automáticas de dispositivos de Zscaler optimizan el cumplimiento de las normativas del sector, garantizando que todos los dispositivos estén contabilizados y protegidos. Además, la vista centralizada de los flujos de red ayuda a identificar rápidamente posibles incidentes de seguridad o infracciones de políticas.

4. Implementación rápida y flexibilidad.

La solución de Zscaler se puede implementar rápidamente, a menudo en un día, lo que permite una rápida obtención de valor. Sus opciones de configuración ofrecen flexibilidad, permitiendo a las organizaciones adaptar la segmentación a sus necesidades operativas sin necesidad de tiempo de inactividad ni plazos de proyecto prolongados.

El papel de la confianza cero en la seguridad de las sucursales

Casos de uso habituales de segmentación de dispositivos

Detección y clasificación automática de dispositivos.

Ideal para entornos con una combinación de dispositivos conocidos y desconocidos, como en el sector sanitario o la industria manufacturera. Al automatizar el proceso de detección, Zscaler permite a los administradores realizar un seguimiento de los dispositivos administrados y no autorizados, garantizando así la integridad de la red.

Segmentación sin agentes para dispositivos heredados, IoT y OT

Los sectores con activos tecnológicos operativos, como la energía y la fabricación, se benefician de la segmentación sin agentes de Zscaler, que proporciona una seguridad potente sin interrumpir la producción ni requerir la modernización de ningún punto final de IP.

Eliminación de los firewalls este-oeste.

Al eliminar la necesidad de firewalls internos tradicionales, Zscaler minimiza la superficie de ataque y reduce los costes de infraestructura. Esto es especialmente útil para organizaciones que necesitan aislar TI de OT o separar líneas de producción importantes que, de otro modo, requerirían una gestión exhaustiva de firewalls.

El fin de la amenaza lateral dentro de la sucursal, la fábrica y el campus

Zscaler Zero Trust Device Segmentation presenta un enfoque moderno y eficiente para la segmentación zero trust para dispositivos dentro de la sucursal, la fábrica y el campus. Con la capacidad de aislar cada dispositivo individualmente, eliminar los cortafuegos tradicionales y administrar políticas de forma centralizada, Zscaler simplifica la compleja tarea de segmentación. Inspirado en el modelo de telecomunicaciones inherentemente aislado, brinda zero trust a todos los dispositivos, lo que respalda tanto la seguridad como la continuidad operativa.

Para las organizaciones que enfrentan desafíos de segmentación, la solución de Zscaler ofrece la oportunidad de lograr una verdadera seguridad y resiliencia a nivel de dispositivo en tan solo un día. Con Zscaler, la segmentación ya no es un proyecto largo y que consume muchos recursos, sino una solución optimizada y manejable que se alinea con los principios de confianza cero actuales. Y como parte de Zscaler Zero Trust para sucursales y la nube, ahora puede extender los principios de confianza cero a toda su empresa.

Para obtener más información sobre las innovaciones en confianza cero para sucursales y la nube, visite zscaler.com/ztsegmentation.

¿Este post ha sido útil?

Exención de responsabilidad: Este blog post ha sido creado por Zscaler con fines informativos exclusivamente y se ofrece "como es" sin ninguna garantía de precisión, integridad o fiabilidad. Zscaler no asume responsabilidad alguna por cualesquiera errores u omisiones ni por ninguna acción emprendida en base a la información suministrada. Cualesquiera sitios web de terceros o recursos vinculados a este blog se suministran exclusivamente por conveniencia y Zscaler no se hace responsable de su contenido o sus prácticas. Todo el contenido es susceptible a cambio sin previo aviso. Al acceder a este blog, usted acepta estas condiciones y reconoce su responsabilidad exclusiva de verificar y utilizar la información según sea precisa para sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.