Desarme a los atacantes avanzados dentro de su red

Los atacantes que obtienen acceso a su entorno sin ser detectados piensan que ya han ganado. Implemente tecnología de engaño para una defensa proactiva que atraiga y deje al descubierto a ciberdelincuentes sofisticados a través de señuelos realistas.

Detener el movimiento lateral

bloqueando a los atacantes con honeypots convincentes

Defiéndase de los ataques de la IA generativa

en su infraestructura y conjuntos de datos de aprendizaje

Detectar usuarios vulnerados

y el abuso de credenciales robadas

El problema

Los atacantes comprometen los entornos de zero trust a través de usuarios y aplicaciones

90 %

80 %

91 %

Visión general del producto

Detecte amenazas avanzadas que evaden las defensas tradicionales

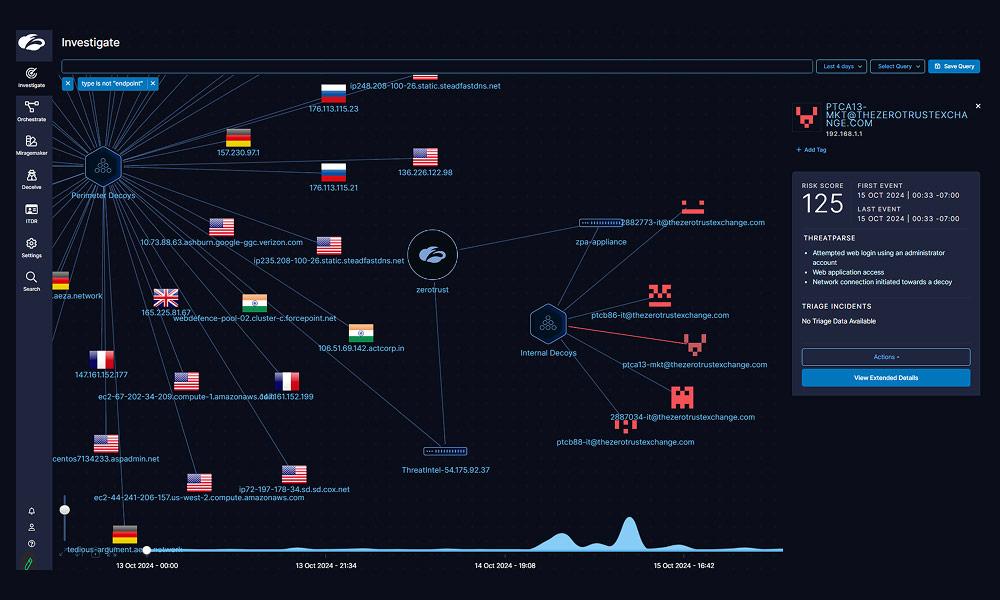

Zscaler Deception despliega señuelos realistas en todo el entorno para atraer, detectar e interceptar a atacantes activos. Cuando un usuario comprometido interactúa con un señuelo, su equipo recibe una alerta inmediata: los atacantes no se enteran de que han sido atrapados hasta que es demasiado tarde.

Como parte de la plataforma nativa de la nube Zscaler Zero Trust Exchange™, Deception puede implementar de manera rápida y sin problemas detección de amenazas de alta fidelidad en toda su empresa.

Reduzca el riesgo de su superficie de ataque

Desvíe a los ciberdelincuentes de objetivos críticos como terminales, sistemas de identidad, redes, aplicaciones y la nube.

Detecte amenazas importantes con mayor rapidez

Detecte usuarios comprometidos, movimiento lateral y ransomware con IOC de alta confianza y casi ningún falso positivo.

Contenga las amenazas en tiempo real

Aproveche las políticas de acceso zero trust para limitar o bloquear dinámicamente el acceso a aplicaciones internas y servicios SaaS confidenciales.

Ventajas

Adopte un nuevo enfoque para la detección de amenazas

Proteja a usuarios y aplicaciones con señuelos

Detecte silenciosamente amenazas y actividades de atacantes con señuelos de terminales, así como aplicaciones, servidores, usuarios y otros recursos señuelo.

Acelere la respuesta a incidentes y reduzca la fatiga de alertas

Notifique rápidamente a su equipo de seguridad sobre amenazas e infracciones confirmadas, sin falsos positivos ni sobrecarga operativa adicional.

Devuelva la carga del éxito a los atacantes

Reemplace su superficie de ataque con objetivos falsos convincentes que los atacantes no puedan resistir y atrápelos en el momento en que muerdan el anzuelo.

Detalles del producto

Una plataforma completa de engaño cibernético

Capacidades clave

Utilice chatbots señuelo, API LLM señuelo, señuelos adaptativos y agentes señuelo para detectar atacantes que tengan como objetivo la infraestructura de IA generativa en su entorno.

Utilice señuelos conectados a Internet para detectar amenazas previas a la vulneración dirigidas específicamente a su organización.

Plante un campo de minas para proteger sus terminales con archivos señuelo, credenciales, procesos y más.

Detecte movimiento lateral en sus entornos de nube con servidores web y de archivos señuelo, bases de datos, etc.

Extraiga información de registros ricos en contexto y obtenga análisis forenses automatizados y análisis de causa raíz con dos clics.

Implemente sistemas de servidores señuelo que alojen servicios como servidores SSH, bases de datos, recursos compartidos de archivos, etc.

Detecte actividades de enumeración y acceso malicioso con usuarios falsos en Active Directory.

Obtenga una visibilidad más profunda de los ataques en entornos de sistemas operativos señuelo realistas y altamente interactivos.

Casos de uso

Convierta su red en un entorno hostil para los atacantes

Obtenga señales de alerta temprana de señuelos perimetrales cuando ciberdelincuentes avanzados, como operadores de ransomware o grupos APT, estén realizando un reconocimiento previo a la infracción.

Implemente contraseñas, cookies, sesiones, marcadores y aplicaciones señuelo para detectar usuarios comprometidos cuando un atacante interactúa con el entorno engañoso.

Utilice señuelos de aplicaciones y terminales para desviar e interceptar a los atacantes que intentan moverse lateralmente en su entorno.

Rodee sus activos de alto valor con señuelos que detecten y bloqueen instantáneamente incluso a los adversarios más sigilosos y sofisticados.

Detecte ransomware en cada etapa del ciclo de vida del ataque con señuelos en su red, terminales, nubes y entornos de Active Directory.

Se integra perfectamente con la plataforma Zscaler y herramientas de operaciones de seguridad de terceros como SIEM y SOAR para detener a los atacantes activos con una respuesta rápida y automatizada.

Intercepte a los atacantes que utilizan credenciales robadas para acceder a aplicaciones web señuelo similares a aplicaciones probadas vulnerables y servicios de acceso remoto como VPN.

Detecte la inyección rápida, el envenenamiento de datos y otros ataques graves dirigidos a su infraestructura de IA generativa y conjuntos de datos de aprendizaje.

nuestra plataforma

Zscaler Zero Trust Exchange

Proteja la comunicación de usuarios, cargas de trabajo y dispositivos entre y

dentro de la sucursal, la nube y el centro de datos.

Zero Trust en todas partes

Detenga los ciberataques

- Vuélvete invisible para los atacantes

- Evitar verse comprometido

- Evitar el movimiento lateral

Datos protegidos

- Encuentre, clasifique y evalúe la postura de seguridad de los datos

- Evite la pérdida de datos en todos los canales

IA segura

- Asegurar el uso de la IA pública

- Proteja aplicaciones y modelos privados de IA

- Proteja las comunicaciones de agentes

Automatice operaciones

- Acelere las operaciones de seguridad

- Optimice las experiencias digitales

Preguntas frecuentes

Preguntas frecuentes

La tecnología Zscaler Deception reinventa los honeypots tradicionales al incorporar el engaño directamente en los entornos de usuario en terminales, redes, Active Directory y cargas de trabajo en la nube dispositivos IoT/OT, etc., haciendo que las trampas sean indistinguibles de los activos legítimos. A diferencia de los honeypots estáticos, Zscaler utiliza señuelos y migas de pan, lo que permite a los atacantes revelarse sin saberlo. Esta estrategia proactiva y distribuida detecta amenazas en tiempo real y se integra perfectamente con la plataforma Zscaler Zero Trust Exchange.

Zscaler Deception se integra perfectamente con Zscaler Zero Trust Exchange para distribuir dinámicamente activos señuelo livianos entre puntos finales empresariales, redes, Active Directory, cargas de trabajo en la nube y dispositivos IoT/OT. Estas trampas reflejan activos auténticos, lo que hace que la detección de actividad maliciosa sea prácticamente instantánea. Este enfoque integrado permite la detección proactiva de amenazas y al mismo tiempo mantiene una validación continua para la zero trust. Zscaler Deception también está integrado en el agente de terminal Zscaler Client Connector y en Zscaler Private Access para detectar movimiento lateral desde los terminales a las aplicaciones.

Zscaler Deception está diseñado para detectar una amplia variedad de amenazas, incluidas amenazas persistentes avanzadas (APT), ataques previos a la infracción, compromisos de identidad, escaladas de privilegios, movimientos laterales, amenazas internas y ransomware. Al atraer a los atacantes con señuelos y cebos, identifica comportamientos sospechosos en etapas tempranas, brindando protección proactiva contra infracciones y reduciendo significativamente los tiempos de permanencia.

Sí, Zscaler Deception es totalmente compatible con entornos en la nube, locales e híbridos. Su diseño ligero garantiza una implementación perfecta en terminales, cargas de trabajo y dispositivos IoT, independientemente de la infraestructura. Como solución distribuida en la nube, se alinea perfectamente con los entornos distribuidos modernos para proporcionar una detección de amenazas integral y escalable.

Sí, Zscaler Deception puede detectar ataques como inyección rápida, envenenamiento de datos, jailbreak, sufijos adversarios, extracción de datos de entrenamiento y más. Zscaler Deception permite la creación de chatbots LLM señuelo y API para detectar estos ataques.