Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Report di ThreatLabz: l'87,2% delle minacce è trasmesso tramite i canali cifrati

La crittografia è l'impostazione predefinita per la comunicazione online, e praticamente tutto il traffico web viene protetto tramite protocolli sicuri, come il TLS e l'SSL. Tuttavia, man mano che la crittografia diventa sempre più diffusa, aumentano le opportunità anche per gli aggressori di sfruttare i canali cifrati.

La stessa crittografia che protegge le attività legittime si trasforma dunque in un canale per veicolare quelle dannose. Gli aggressori utilizzano i canali cifrati per aggirare le difese tradizionali, nascondendo malware e campagne di phishing, cryptomining/cryptojacking, e rubare i dati presenti nel traffico cifrato.

Il report del 2024 di Zscaler ThreatLabz sugli attacchi cifrati esamina questo panorama di minacce in continua evoluzione, basandosi su un'analisi completa condotta su miliardi di minacce diffuse tramite HTTPS e bloccate dal cloud Zscaler. Il report evidenzia le tendenze più recenti, le principali categorie di minacce, gli obiettivi più comuni degli attacchi cifrati e altre informazioni su come gli aggressori stanno trasformando il traffico cifrato in un'arma.

5 risultati importanti sugli attacchi cifrati

Il team di ricerca di ThreatLabz ha analizzato 32,1 miliardi di attacchi cifrati bloccati dal cloud Zscaler tra ottobre del 2023 e settembre del 2024 per identificare e comprendere i pattern delle minacce più recenti. I risultati estrapolati e riportati di seguito evidenziano alcune delle tendenze e gli obiettivi più prominenti.

- Crescita costante degli attacchi cifrati: il cloud Zscaler ha bloccato un volume senza precedenti di attacchi nel traffico TLS/SSL durante il periodo dell'analisi. Le minacce cifrate hanno rappresentato l'87,2% di tutti gli attacchi bloccati, con un aumento del 10,3% su base annua. Questo valore riflette la crescente dipendenza dalla crittografia da parte degli aggressori per nascondere le attività dannose.

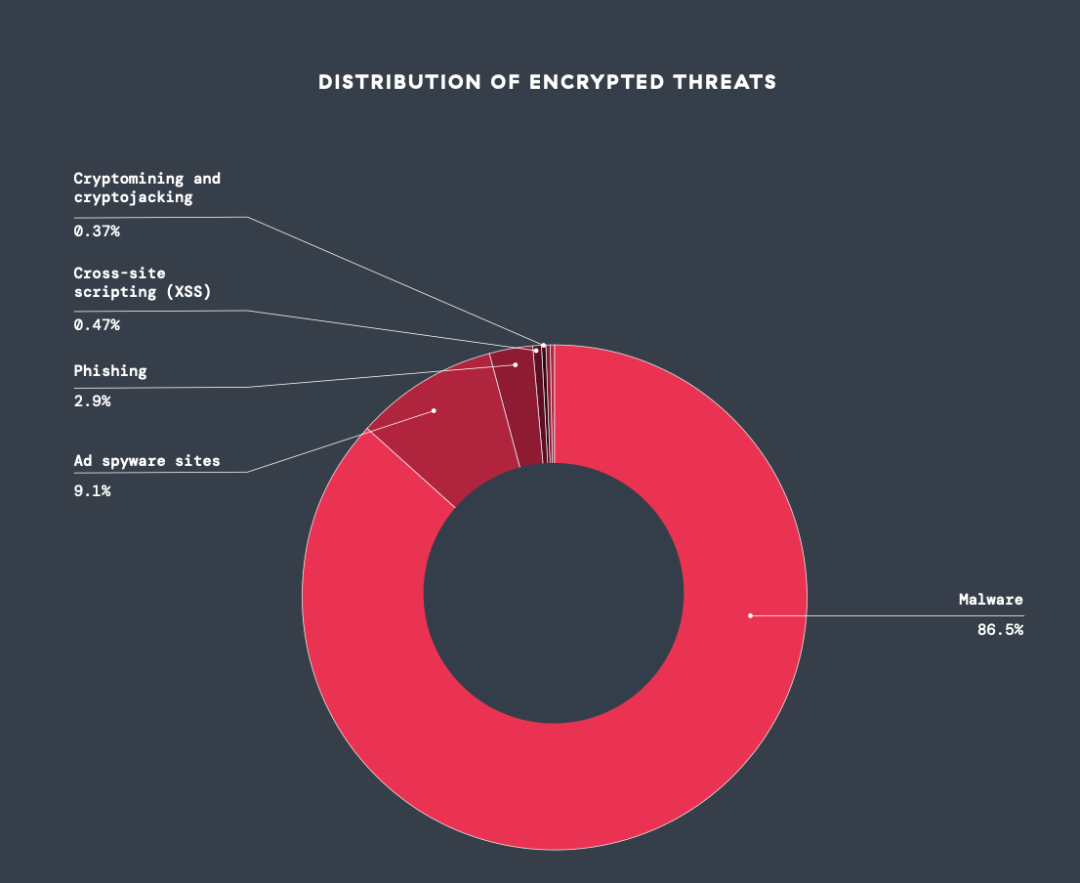

- Il malware domina il panorama: il malware rimane la minaccia cifrata più diffusa e rappresenta l'86,5% degli attacchi bloccati. Questa tendenza evidenzia l'adattamento delle tattiche malware ai canali cifrati, i quali utilizzano la crittografia per mascherare i payload ed eludere le misure tradizionali di sicurezza e rilevamento.

Figura 1: le principali categorie di minacce che sono state osservate

Figura 1: le principali categorie di minacce che sono state osservate

- Aumento di cryptomining/cryptojacking, cross-site scripting e phishing: il cryptomining/cryptojacking e il cross-site scripting (XSS) sono tra le minacce cifrate in più rapida crescita, con un incremento annuo rispettivamente del 122,9% e 110,2% mentre il phishing ha registrato un notevole aumento, pari al 34,1%. È possibile che questi picchi siano stati alimentati dal crescente utilizzo delle tecnologie di intelligenza artificiale generativa, che semplificano la creazione degli script di cryptomining avanzati, l'automazione degli script XSS dannosi e l'esecuzione di campagne di phishing altamente convincenti.

- Il settore manifatturiero è in cima alla lista dei settori più colpiti: i settori tecnologico, dei servizi e manifatturiero sono stati i più colpiti, con quest'ultimo che ha subito 13,5 miliardi di tentativi di attacchi cifrati tra ottobre del 2023 e settembre del 2024.

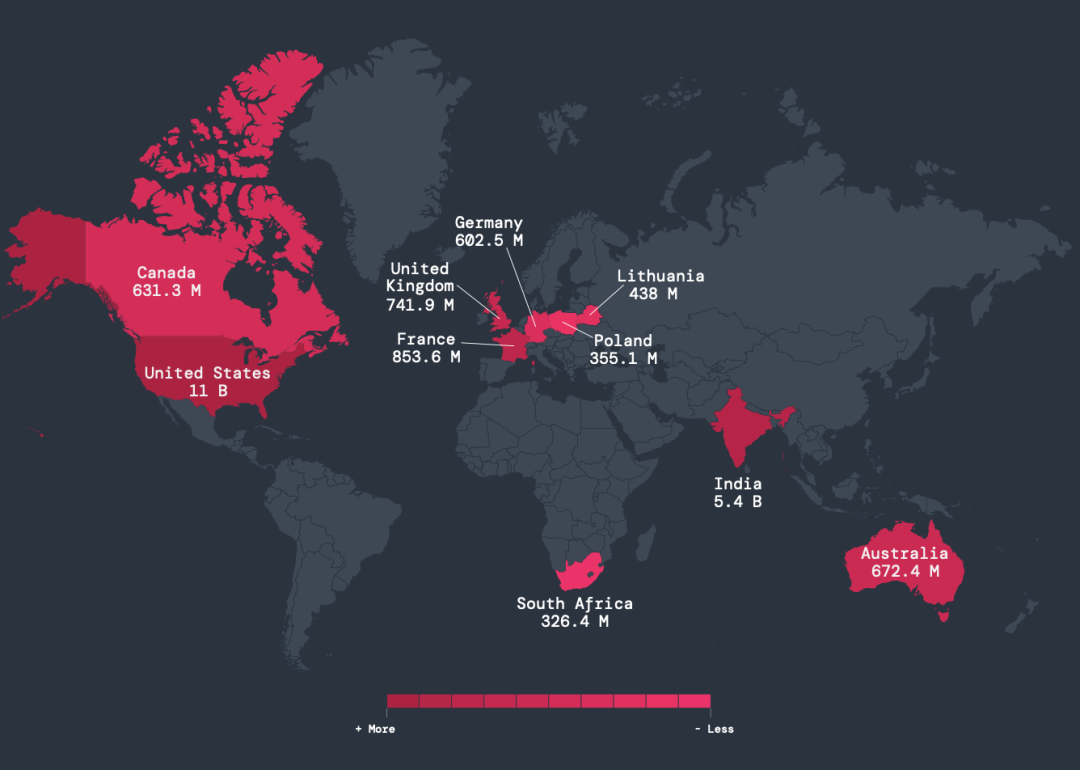

- Gli Stati Uniti e l'India restano i principali obiettivi: con 11 miliardi (USA) e 5,4 miliardi (India) di attacchi cifrati durante il periodo dell'analisi di ThreatLabz, gli Stati Uniti e l'India hanno mantenuto la posizione di Paesi più colpiti, seguiti da Francia, Regno Unito e Australia.

Figura 2: una mappa dei Paesi che subiscono il maggior numero di attacchi cifrati

Evoluzione delle tendenze degli attacchi cifrati

ThreatLabz ha scoperto molte interessanti tendenze in evoluzione nell'ambito degli attacchi cifrati, dagli aggressori che sfruttano i canali di crittografia per sottrarre dati sensibili, ai metodi Adversary-in-the-Middle, (AiTM) che utilizzano strumenti avanzati e crittografia con TLS/SSL per creare campagne di phishing praticamente non rilevabili; il report fornisce esempi di entrambe queste tecniche.

Una tendenza degna di nota, analizzata nel dettaglio da ThreatLabz, è il crescente abuso dei servizi cloud da parte dei gruppi APT (Advanced Persistent Threat, minaccia persistente avanzata). Integrandosi nel traffico legittimo dei servizi cloud, i gruppi APT possono sfruttare l'uso predefinito della crittografia TLS/SSL per riuscire a eludere i controlli di sicurezza della rete. ThreatLabz approfondisce questa tendenza e fornisce un'analisi dettagliata che include:

- I principali gruppi APT che abusano dei servizi cloud

- I 10 servizi cloud più abusati

- I servizi più abusati per la consegna di payload

- Le tattiche più comuni utilizzate nell'abuso dei servizi cloud

In che modo Zscaler blocca le minacce cifrate

Zscaler Zero Trust Exchange offre una soluzione potente per fermare le minacce cifrate, a partire dall'eliminazione dei punti ciechi con le sue funzionalità di ispezione TLS/SSL e le difese basate sull'AI. Ecco il modo in cui Zscaler affronta le minacce cifrate in ogni fase di un attacco.

Riduzione al minimo della superficie di attacco

Le connessioni cifrate non controllate, come quelle tramite VPN o workload esposti, possono ampliare la superficie di attacco e consentire agli aggressori di nascondersi. Zscaler elimina questo rischio e riduce la superficie di attacco, facendo in modo che le applicazioni e i servizi risultino invisibili a Internet. Questo approccio impedisce alle minacce cifrate di raggiungere le applicazioni e i sistemi critici, offrendo una protezione proattiva che non si basa sull'accesso condiviso alla rete.

Prevenire la compromissione iniziale

Zscaler Internet Access™ (ZIA) esegue un'ispezione TLS/SSL completa per verificare ogni connessione e bloccare le minacce nascoste senza sacrificare le prestazioni. Le funzionalità di ispezione di ZIA impiegano l'analisi basata sull'AI e il rilevamento inline per identificare e bloccare rapidamente le minacce sofisticate nascoste nel traffico cifrato. Questo approccio elimina la necessità di ricorrere ai dispositivi fisici tradizionali ad alto impiego di risorse, e consente alle organizzazioni di gestire la crescita del traffico cifrato in modo semplice e senza interruzioni.

Eliminare il movimento laterale

Una volta entrati, gli aggressori spesso cercano di muoversi lateralmente all'interno delle reti. Zscaler previene questo problema, grazie alla segmentazione zero trust e alle policy basate su AI e contesto fornite tramite Zscaler Private Access™ (ZPA). ZPA applica controlli di accesso granulari, limitando gli utenti ad applicazioni specifiche in base a identità, contesto e policy. In questo modo, la segmentazione complessa della rete basata su regole viene sostituita da un controllo degli accessi più semplice e basato sull'identità. Inoltre, Zscaler utilizza la tecnologia di deception, che prevede la configurazione di esche per rilevare e ostacolare i tentativi di movimento laterale nel traffico cifrato.

Blocco delle callback di comando e controllo

Spesso, i malware si affidano ai canali cifrati per comunicare con i server C2, in modo da eseguire i comandi, scaricare altri malware o esfiltrare dati sensibili. ZIA ispeziona il traffico cifrato in uscita (verso nord) e in entrata (verso sud) per interrompere le comunicazioni C2. Gli strumenti di prevenzione della perdita di dati basati sull'AI di Zscaler rilevano e bloccano il traffico dannoso, impedendo che i dati sensibili vengano esfiltrati e che le callback C2 cifrate compromettano la rete.

Caso di studio: scopri il modo in cui Wipro è riuscita a bloccare 8,2 milioni di minacce cifrate in un trimestre grazie a Zscaler

Sostituendo i firewall e le VPN tradizionali con Zscaler, Wipro è riuscita a rafforzare le sue difese con l'ispezione TLS/SSL inline di tutto il traffico Internet e SaaS per rilevare e bloccare le minacce cifrate. Leggi qui la sua storia.

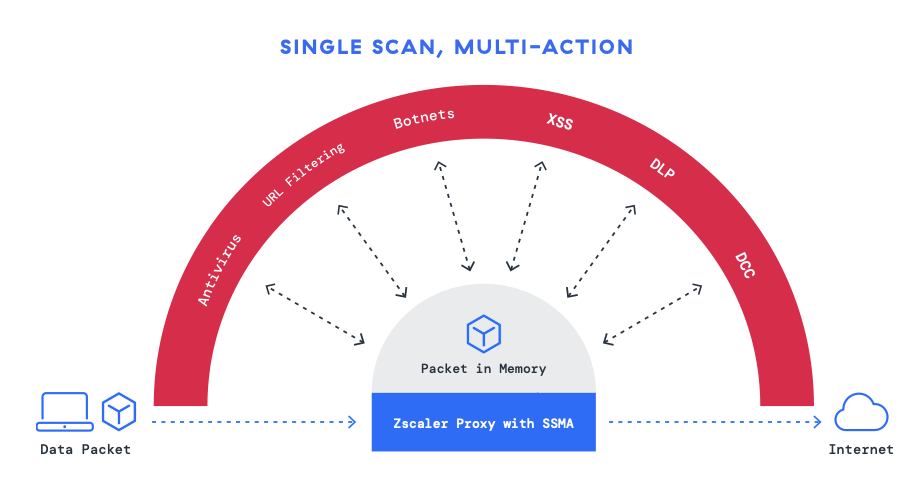

Perché l'ispezione TLS/SSL completa fa la differenza

Il fondamento della difesa di Zscaler contro le minacce cifrate risiede nelle sue funzionalità di ispezione TLS/SSL completa grazie a un'architettura scalabile e proxy. A differenza delle soluzioni tradizionali basate su hardware, che costringono le organizzazioni a scendere a compromessi tra sicurezza e velocità, l'approccio nativo del cloud di Zscaler consente alle organizzazioni di ispezionare integralmente il traffico su larga scala, grazie all'esclusivo motore Single Scan, Multi-Action: una funzionalità unica in grado di elaborare il traffico una sola volta per applicare più controlli di sicurezza contemporaneamente. Questo aiuta le organizzazioni a:

- Ispezionare il 100% del traffico cifrato: a differenza delle soluzioni che ispezionano solo una porzione del traffico cifrato a causa dei vincoli hardware, l'architettura nativa del cloud di Zscaler garantisce che ogni pacchetto venga ispezionato, senza eccezioni.

- Stratificare i controlli di sicurezza avanzati: i controlli di sicurezza inline basati sull'AI rilevano e bloccano le minacce integrate nel traffico cifrato.

- Mantenere prestazioni elevate: l'architettura di Zscaler elimina i colli di bottiglia tipici delle apparecchiature hardware.

Rimani al passo con le minacce cifrate

I risultati del Report del 2024 di ThreatLabz sugli attacchi cifrati evidenziano chiaramente che gli aggressori continuano a evolversi costantemente grazie all'impiego di tecnologie di crittografia e intelligenza artificiale per eludere il rilevamento e massimizzare il loro impatto.

Approfondisci le ultime ricerche e scopri di più su come prevenire le minacce cifrate. Il report completo offre:

- Un'analisi approfondita: risultati dettagliati e casi di studio su come gli aggressori sfruttano la crittografia.

- Le previsioni per il 2025: approfondimenti degli esperti sulle tendenze del panorama delle minacce cifrate.

- Le best practice utili: una checklist pratica per migliorare le difese contro gli attacchi cifrati.

Proteggi la tua organizzazione dalle minacce cifrate. Ottieni la tua copia del report oggi stesso.

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.