Proteggi la tua organizzazione dalle minacce di nuova generazione

Per proteggere l'organizzazione da attacchi informatici in continua evoluzione e sempre più avanzati, hai bisogno di una piattaforma in grado di offrire una protezione completa e zero trust contro le minacce con la velocità e la scalabilità del cloud.

Ferma le minacce prima che si trasformino in attacchi

Elimina i prodotti indipendenti e riduci la complessità

Impedisci il movimento laterale delle minacce

Individua e attribuisci la priorità ai rischi più significativi

Il problema

Gli approcci incentrati su VPN e firewall non sono più in grado di proteggerti dagli attacchi informatici

86%

Il 56%

400%

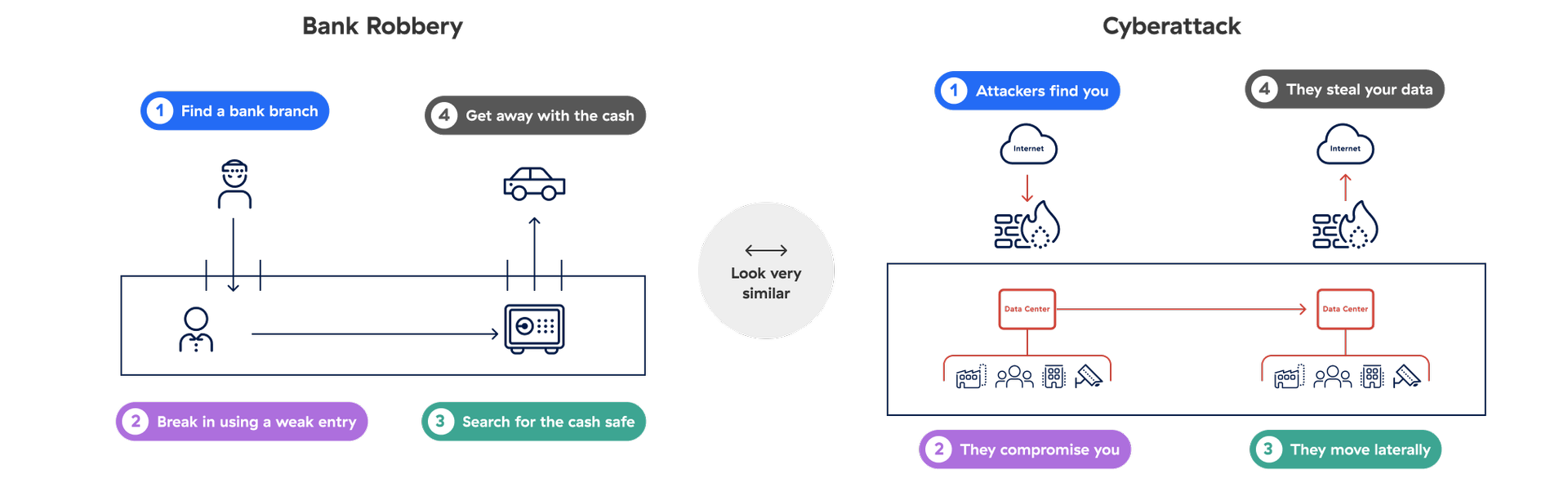

Un attacco informatico è come una rapina in banca

Gli aggressori riescono a individuarti

Gli IP rilevabili risultano vulnerabili, persino quelli di firewall e VPN, che invece dovrebbero essere progettati per proteggerti.

Compromettono l'azienda

Gli aggressori sfruttano le vulnerabilità per stabilire un punto di appoggio nella rete.

Si muovono lateralmente

Una volta che un dispositivo viene infettato, l'intera rete risulta compromessa.

Rubano i dati

I dati sensibili su applicazioni, server e intere reti vengono persi.

Panoramica sulla soluzione

Una difesa dalle minacce olistica e a prova di futuro

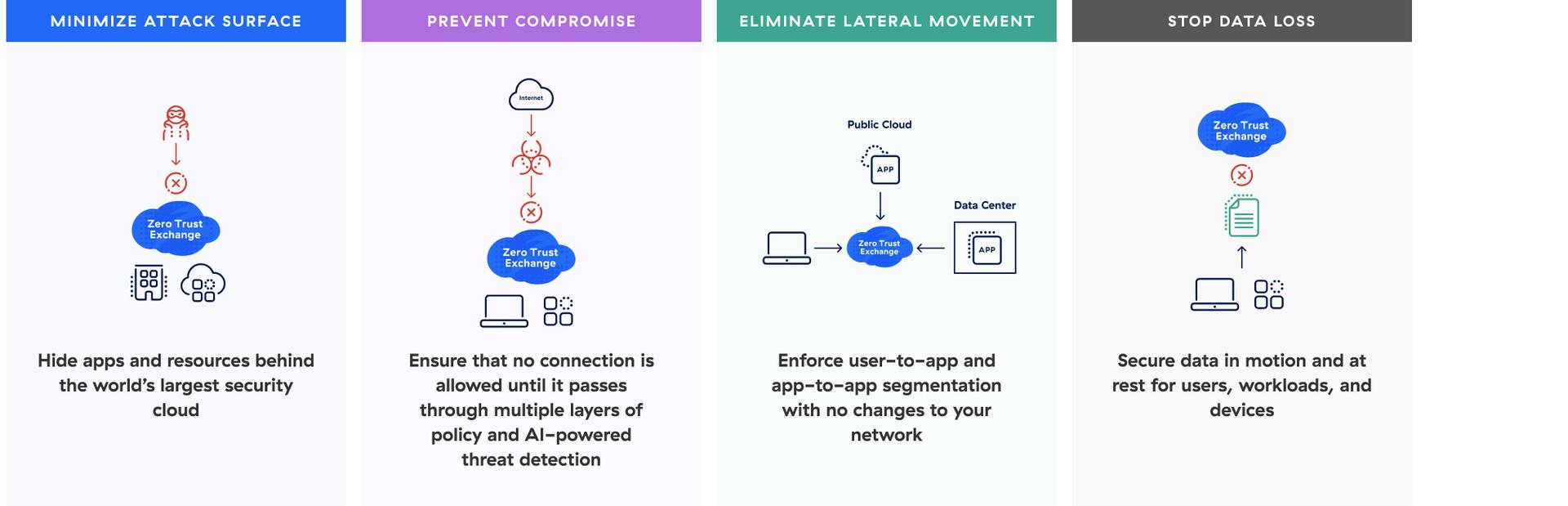

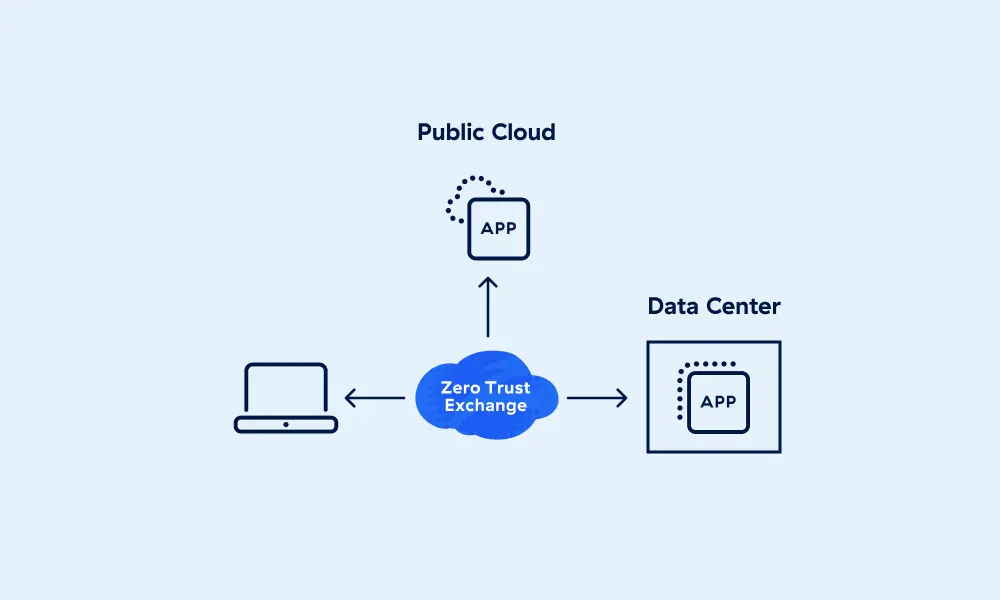

La piattaforma nativa del cloud Zscaler Zero Trust Exchange™ combatte efficacemente ogni fase della catena di attacco. Questo approccio olistico effettua delle mappature in base al framework MITRE ATT&CK, per ridurre al minimo la superficie di attacco, prevenire le compromissioni, eliminare il movimento laterale e bloccare la perdita dei dati.

Costruita sul principio dei privilegi minimi, la nostra architettura proxy consente un'ispezione TLS/SSL completa e su vasta scala, con le connessioni tra utenti e applicazioni che vengono mediate in base all'identità, al contesto e alle policy aziendali.

Vantaggi

Cosa contraddistingue la protezione dalle minacce cyber di Zscaler?

Difenditi da tutte e quattro le fasi di un attacco informatico

Riduci al minimo la superficie di attacco, previeni le compromissioni, elimina il movimento laterale e blocca la perdita dei dati.

Proteggi gli utenti dalle minacce informatiche inline

Blocca le minacce prima che entrino nei tuoi sistemi grazie alla protezione basata sull'AI.

Riduci la complessità grazie a un'architettura con base cloud

Elimina l'hardware legacy e i prodotti indipendenti per semplificare la gestione e ridurre i costi.

Individua i rischi più significativi per la tua organizzazione

Ottieni informazioni utili e flussi di lavoro guidati per la risoluzione dei problemi

Dettagli sulla soluzione

Ridurre al minimo la superficie di attacco

Gli autori delle minacce non possono attaccare ciò che non riescono a vedere. Nascondendo app, postazioni e dispositivi da Internet, Zscaler impedisce agli autori delle minacce di raggiungere e violare queste risorse.

Soluzioni principali

Ottieni una visione olistica di ciò che è esposto a Internet, delle vulnerabilità e dei punti deboli nel traffico TLS/SSL.

Previeni l'accesso non autorizzato ai sistemi critici (SSH/RDP/VNC).

Nascondi utenti, filiali e stabilimenti produttivi dietro a Zero Trust Exchange.

Prevenire le compromissioni

Elimina gli attacchi di phishing, i download di malware e molto altro con un'ispezione TLS inline completa e su larga scala e una prevenzione delle minacce basata sull'AI che si fonda su oltre 400 miliardi di transazioni aziendali giornaliere.

Soluzioni principali

Proteggi tutte le porte e i protocolli.

Trasforma i contenuti web rischiosi in un flusso di pixel sicuro e dinamico.

Ottieni una protezione basata su firme che si fonda su oltre 60 feed sulle minacce.

Usufruisci di scansione dei contenuti, correlazione e calcolo del punteggio di rischio.

Eliminare il movimento laterale

La segmentazione zero trust non richiede la segmentazione della rete: la tua rete è semplicemente un mezzo di trasporto. Riduci al minimo la portata degli attacchi, difenditi dalle minacce interne e riduci i costi operativi.

Soluzioni principali

Applica la segmentazione da utente ad app e da app ad app.

Controlla l'accesso degli utenti ai sistemi critici (SSH/RDP/VNC).

Distribuisci esche per rilevare e impedire agli utenti infetti di muoversi lateralmente.

Preserva il profilo di sicurezza e l'igiene delle identità e sfrutta il rilevamento attivo delle minacce.

Usa protezioni OWASP Top 10, contro le CVE e personalizzate per il traffico delle applicazioni.

Bloccare la perdita dei dati

Rileva lo shadow IT e le app a rischio con la classificazione automatica dei dati sensibili. Proteggi i dati inattivi e in movimento associati al traffico di utenti, workload e IoT/OT con l'ispezione inline delle e-mail, la DLP degli endpoint e l'ispezione TLS su larga scala.

Soluzioni principali

Proteggi i dati sensibili su web, email e app di GenAI.

Metti in sicurezza la comunicazione USB, la stampa, la condivisione di rete, la sincronizzazione dei client e la modalità offline.

Applica controlli sulle app e sulle condivisioni e restrizioni della tenancy.

Risolvi gli errori di configurazione più pericolosi nelle piattaforme SaaS come Microsoft 365 e Google Workspace.

Proteggi i dati sul cloud pubblico con il rilevamento avanzato dei dati e la gestione del profilo di sicurezza.

Consenti un accesso sicuro ai dati dagli endpoint BYOD e non gestiti.

Blocca la perdita dei dati dovuta alle app di GenAI a rischio e ottieni una visibilità avanzata sui prompt.

Fai un tour autonomo

Interrompi gli attacchi informatici avanzati, come ransomware, attacchi alla catena di approvvigionamento, phishing e altro, grazie alla protezione dalle minacce avanzate con tecnologia proprietaria.

Alleanze in evidenza

La nostra piattaforma

Zscaler Zero Trust Exchange

Proteggi la comunicazione tra utenti, carichi di lavoro e dispositivi,

sia internamente sia tra filiale, cloud e data center.

Zero Trust Everywhere

Blocca gli attacchi informatici

- Diventa invisibile agli aggressori

- Prevenire le compromissioni

- Previene il movimento laterale

Dati al sicuro

- Trova, classifica e valuta il profilo di sicurezza dei dati

- Previeni la perdita dei dati su tutti i canali

Proteggi l'AI

- Proteggi l'uso dell'AI pubblica

- Proteggi le applicazioni e i modelli di AI privati

- Proteggi le comunicazioni degli agenti

Automatizza le operazioni

- Accelera le operazioni di sicurezza

- Ottimizza le esperienze digitali

Domande frequenti

Domande frequenti

La protezione dalle minacce informatiche consiste in una categoria di soluzioni per la sicurezza progettate per aiutare i professionisti della sicurezza a difendere i sistemi e le reti da malware e da altri attacchi informatici mirati. Con questi attacchi, gli aggressori tentano di infiltrarsi nei sistemi o nelle reti per interrompere i servizi o rubare i dati, spesso con il fine ultimo di generare profitti. Leggi l'articolo

Lo zero trust è una strategia di sicurezza che si fonda sul concetto che nessuna entità (utente, app, servizio o dispositivo) debba essere considerata automaticamente attendibile. Segue inoltre il principio dell'accesso a privilegi minimi e, prima di autorizzare una connessione, l'attendibilità viene vagliata considerando il contesto e il profilo di sicurezza dell'entità, quindi costantemente rivalutata per ogni nuova connessione, anche per le entità che sono già state autenticate. Leggi l'articolo

I ransomware sono un tipo di attacco malware in cui gli aggressori agiscono cifrando i file o esfiltrando (ovvero rubando) i dati e minacciando di pubblicarli, oppure combinano tutte queste azioni, per costringere la vittima a effettuare il pagamento di un riscatto, solitamente in criptovaluta. Generalmente, gli aggressori promettono di fornire le chiavi di decifrazione e/o di eliminare i dati rubati una volta pagato il riscatto. Il ransomware è diventato uno strumento di estorsione molto popolare fra i criminali informatici, in quanto i modelli di lavoro da remoto e ibrido hanno esposto gli endpoint a nuove vulnerabilità. Leggi l'articolo

La threat intelligence, o intelligence sulle minacce, consiste nella raccolta, l'analisi e la diffusione di informazioni sulle minacce informatiche sospette, emergenti e attive, e include le vulnerabilità, le tattiche, le tecniche e le procedure (TTP) adottate dagli aggressori e gli indicatori di compromissione (IoC). I team di sicurezza la utilizzano per identificare e mitigare i rischi, rafforzare i controlli di sicurezza e fornire una risposta proattiva agli incidenti. Leggi l'articolo