/ ¿Qué es un perímetro definido por software?

¿Qué es un perímetro definido por software?

¿Cómo surgió el SDP?

Conceptualizados por primera vez por la Agencia de Sistemas de Información de Defensa (DISA) en 2007, los SDP se basan en un modelo de necesidad de saber con confianza que se supervisa y adapta constantemente en función de una variedad de criterios. Hacen que la infraestructura de la aplicación sea invisible para Internet, lo que reduce la superficie de ataque para los ataques basados en la red (DDoS, ransomware, malware, análisis del servidor, etc.).

La Alianza de Seguridad en la Nube (CSA) se interesó por el concepto y comenzó a desarrollar el marco del SDP en sus primeras etapas. En 2011, cuando el SDP era todavía un concepto nuevo, Google se convirtió en uno de los primeros en adoptarlo con el desarrollo de su propia solución SDP conocida como Google BeyondCorp. Hoy en día, las organizaciones que adoptan SDP están modernizando la seguridad de sus terminales, la nube y las aplicaciones, especialmente en medio del cambio al trabajo desde cualquier lugar.

¿Cuál es el propósito de SDP?

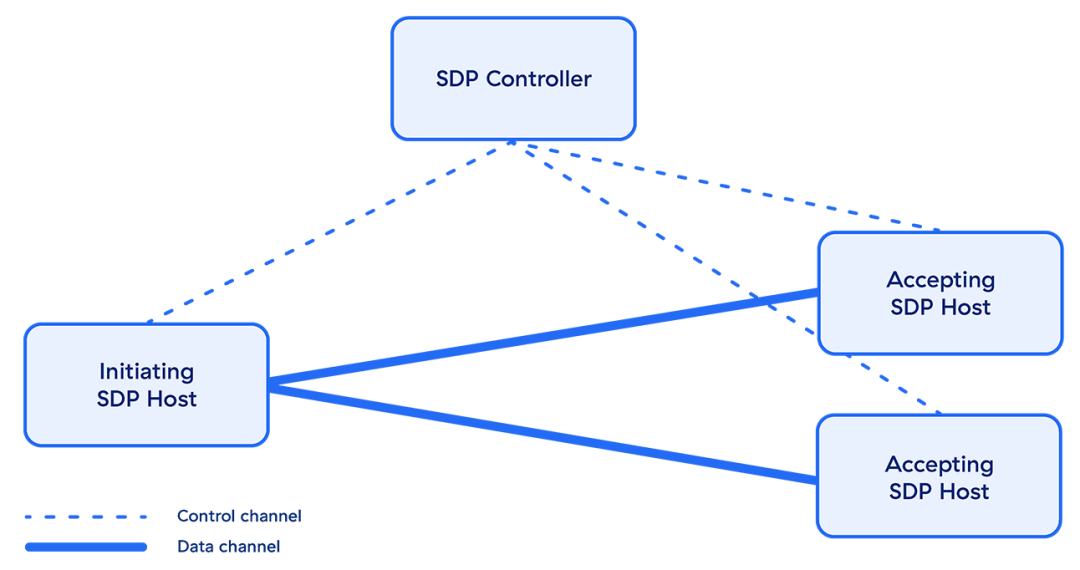

En el mundo híbrido actual, un perímetro de red tradicional definido por hardware diseñado para una oficina corporativa ya no es viable. Un SDP no sólo reduce el riesgo para los puntos finales que se conectan desde cualquier lugar, sino que también, con la ayuda de un controlador SDP, distribuye los recursos de la red de manera más uniforme. Debido a que estos recursos se definen de forma individual, el control de acceso está centralizado y simplificado, lo que garantiza un acceso seguro en toda su organización.

Internet se ha convertido en la red empresarial y las soluciones locales no pueden establecer conexiones de red seguras, especialmente con el uso cada vez mayor de dispositivos propios, lo que deja la puerta abierta a piratas informáticos y usuarios no autorizados. Un modelo SDP implementado correctamente otorga acceso a los usuarios según el principio de privilegio mínimo, similar a la microsegmentación. Esto hace que sea más difícil para los atacantes que han obtenido acceso a la red moverse lateralmente.

¿Cómo funciona SDP?

SDP adopta un enfoque diferente con respecto a la seguridad tradicional basada en la red. En lugar de centrarse en la seguridad de la red, el SDP se centra en la seguridad del usuario, la aplicación y la conectividad intermedia. Cuatro principios fundamentales hacen que las tecnologías SDP sean diferentes:

- La confianza nunca es implícita: la seguridad de red tradicional ofrece a los usuarios una confianza excesiva. Con un SDP, hay que ganarse la confianza. Es decir, los SDP sólo otorgan acceso a la aplicación a los usuarios que están autenticados y específicamente autorizados para usar esa aplicación. Además, los usuarios autorizados sólo tienen acceso a la aplicación, no a la red.

- No hay conexiones entrantes: a diferencia de una red privada virtual (VPN), que vigila las conexiones entrantes, los SDP no reciben conexiones entrantes. Al responder con conexiones de sólo salida, los SDP mantienen la red y la infraestructura de aplicaciones invisibles u ocultas para Internet y, por lo tanto, son imposibles de atacar.

- Hay segmentación de aplicaciones, no de red: en el pasado, las organizaciones tenían que realizar una segmentación de red compleja para evitar que un usuario (o una infección) se moviera lateralmente a través de la red. Esto funcionaba bastante bien, pero nunca era granular y requería un mantenimiento constante. SDP proporciona una segmentación de aplicaciones nativa que puede controlar el acceso de uno en uno, lo que da como resultado una segmentación mucho más granular que es mucho más fácil de administrar para su equipo de TI.

- Se aprovecha Internet de forma segura: ya que los usuarios están en todas partes y las aplicaciones salen de su centro de datos, su organización necesita alejarse de un enfoque centrado en la red. Debe trasladar la seguridad al lugar donde se encuentran sus usuarios, y esto significa aprovechar Internet como su nueva red corporativa. El SDP se centra en proteger las conexiones entre usuarios y aplicaciones a través de Internet, en lugar de proteger el acceso de los usuarios a la red.

En cuanto a la arquitectura, el SDP difiere fundamentalmente de las soluciones centradas en la red. Los SDP eliminan la sobrecarga empresarial de implementar y administrar dispositivos. La adopción de una arquitectura SDP también simplifica su pila de entrada al reducir la dependencia de las VPN, la protección DDoS, el equilibrio de carga global y los dispositivos de cortafuegos.

Casos de uso de SDP

Si bien SDP tiene muchos casos de uso, muchas organizaciones eligen comenzar en una de las siguientes cuatro áreas:

Encontrar una alternativa a VPN

Las organizaciones buscan reducir o eliminar el uso de VPN porque dificulta la experiencia del usuario, introduce un riesgo de seguridad y es difícil de administrar. Los SDP abordan directamente estos notorios problemas de VPN al mejorar la capacidad de acceso remoto. De hecho, Cybersecurity Insiders dice que el 41 % de las organizaciones buscan reevaluar su infraestructura de acceso seguro y se plantean utilizar SDP; la mayoría de ellas requieren una implementación de TI híbrida y una cuarta parte implementa SaaS.

Protección del acceso multinube

Muchas organizaciones aprovechan un modelo multinube, por ejemplo, combinando Workday y Microsoft 365, así como servicios de infraestructura de AWS y Azure. También pueden usar una plataforma en la nube para desarrollo, almacenamiento en la nube y más. La necesidad de proteger estos entornos lleva a las organizaciones a SDP debido a su capacidad para proteger las conexiones según la política, sin importar desde dónde se conectan los usuarios o dónde se alojan las aplicaciones.

Reducción del riesgo de terceros

La mayoría de los usuarios de terceros reciben un acceso con excesivos privilegios que crea una brecha de seguridad para la empresa. Los SDP reducen significativamente el riesgo asociado a terceros al garantizar que los usuarios externos nunca accedan a la red y que sólo los usuarios autorizados accedan a las aplicaciones que tienen autorización para utilizar.

Integración acelerada de fusiones y adquisiciones

Durante las fusiones y adquisiciones tradicionales, la integración de TI puede durar años mientras las organizaciones unifican redes y se enfrentan a direcciones IP superpuestas, procesos increíblemente complejos. Un SDP simplifica el proceso, reduciendo drásticamente el tiempo necesario para garantizar una fusión y adquisición exitosa, y brindando valor inmediato a la empresa.

SDP y Zero Trust Network Access (ZTNA)

El modelo ZTNA se ha convertido en un marco de seguridad muy conocido, pero muchas personas no se dan cuenta de que se basa en los mismos principios que SDP. De hecho, ZTNA utiliza los principios y la funcionalidad de SDP. Con ambos métodos, no hay una red interna y los usuarios sólo pueden acceder a los recursos si el contexto que subyace a la solicitud (usuario, dispositivo, identidad, etc.) es correcto.

Para ayudar a las organizaciones a lograr un nivel tan alto de seguridad, los proveedores prometen un marco ZTNA que puede mantener seguros los recursos de su organización. Pero muchos de estos marcos son simplemente una plataforma de seguridad en la nube que se adapta a la fuerza a los dispositivos heredados o, lo que es peor, están diseñados por proveedores de redes que incorporan un módulo de seguridad en un esfuerzo por hacerse un hueco en el mundo de la seguridad.

Estas plataformas no ofrecen la escalabilidad, la flexibilidad y, sobre todo, la seguridad que puede ofrecer una plataforma construida en la nube y para la nube.

Zscaler, SDP y ZTNA

Zscaler Zero Trust Exchange™ incluye Zscaler Private Access™ (ZPA), la única plataforma SDP/ZTNA de próxima generación del sector. ZPA redefine la conectividad y la seguridad de las aplicaciones privadas para el personal híbrido actual al aplicar los principios de privilegios mínimos, que brindan a los usuarios una conectividad directa y segura a las aplicaciones privadas que se ejecutan en las instalaciones o en la nube pública, al tiempo que eliminan el acceso no autorizado y el movimiento lateral.

Zscaler Private Access da a su organización el poder de:

- Aumentar la productividad del personal híbrido con un acceso rápido y sin problemas a aplicaciones privadas, tanto si sus usuarios están en casa, como en la oficina o en cualquier otro lugar.

- Mitigar el riesgo de filtraciones de datos al hacer que las aplicaciones sean invisibles para los atacantes y al mismo tiempo aplicar el acceso con menos privilegios, lo cual minimiza efectivamente su superficie de ataque y elimina el movimiento lateral.

- Detener a los adversarios más avanzados con la primera protección de aplicaciones privadas de su clase que minimiza el riesgo de usuarios comprometidos y atacantes activos.

- Extender la seguridad de confianza cero en aplicaciones, cargas de trabajo e IoT con la plataforma ZTNA más completa del mundo que brinda acceso con menos privilegios a aplicaciones privadas, cargas de trabajo y dispositivos OT/IIoT.

- Reducir la complejidad operativa con una plataforma nativa en la nube que elimina las VPN heredadas que son difíciles de escalar, administrar y configurar en un mundo donde la nube es lo primero.