Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Por que apostar o futuro de sua empresa na segurança zero trust?

Este artigo foi publicado originalmente na Medium.

Chris Wloch da Zscaler merece parabéns por esta definição de zero trust…

"Se um ladrão entra em sua casa, ele tem acesso total a todos os cômodos, a menos que você tranque todas as portas de dentro também.

Tranque todas as portas e configure o acesso mediante verificação de impressão digital. É assim que explico a zero trust para os meus avós. “

Hoje estamos no segundo ano da "Década Digital". Muitos setores, capacidades, produtos e serviços tradicionais agora estão on-line, seja como parte da evolução digital das empresas ou devido às novas necessidades operacionais impostas pela Covid ao longo dos últimos doze meses. As empresas de todos os setores (governo, têxtil, cerâmica, seguros, finanças e todos os segmentos intermediários) estão se tornando cada vez mais digitais. E isso coloca o tema da segurança e privacidade no centro das atenções dos executivos da alta administração.

As mais altas expectativas dos clientes (e dos usuários finais também!) levaram as empresas a mudar e adotar a experiência digital. A segurança e a privacidade estão passando por uma evolução semelhante, e é aí que a filosofia, as plataformas e os serviços de segurança Zero Trust podem afetar a prestação de seus serviços comerciais e mudar a maneira pela qual você projeta sua marca, planeja a experiência do cliente, a velocidade da mudança, a facilidade de fazer negócios – e até mesmo sua reputação.

As arquiteturas de rede e segurança da era do boom pós-ponto-com foram projetadas para estabilidade, rigidez e controle, e não oferecem a agilidade necessária para suportar a rápida evolução das empresas. Elas são, por sua própria natureza, o símbolo da inflexibilidade. O aumento da quantidade de dados requer mais largura de banda. O tráfego está aumentando? Adicione mais hardware. Vai trabalhar em casa? Adicione mais hardware. (Ah, e provavelmente os prazos de entrega de VPNs estão atrasados, portanto a compra será demorada). Para as empresas que operam conjuntos duplicados de dispositivos de segurança, os ideais de precisão operacional, otimização de desempenho e agilidade do negócio continuam sendo uma esperança inatingível.

O "atraso das atualizações": colocando as empresas sob risco desnecessário de ataque

Mudar é difícil. O "tranquilizante" do departamento de TI é fácil de achar: aquele monte de hardware ali no fundo do corredor dá a ilusão de controle, de uma infraestrutura ao alcance das mãos. Além disso, é mais fácil "ficar com o que se conhece", e é compreensível que as certificações de segurança existentes em uma organização de TI possam influenciar a tomada de decisões em favor de tecnologias mais antigas, baseadas em hardware.

Mas essa complexidade pode ser fatal. A execução de mudanças – como atualizações de segurança, novos fluxos de trabalho regulatórios ou de conformidade etc. – em um ambiente sobrecarregado com pilhas e pilhas de hardware requer uma extensa coordenação global.. . e manual. Isso leva a erros e, em última instância, aumenta a exposição ao risco.

Mas então o que é a zero trust?

A zero trust architecture (ZTA) é a evolução baseada na nuvem do modelo de segurança de rede legado. As empresas mais progressistas estão transformando digitalmente suas operações de TI e passando a adotar a ZTA. Nas empresas que adotam a ZTA a segurança é imediata, aplicada diretamente a partir da borda da nuvem, entre o usuário e a internet (via web proxy) ou entre usuário e aplicativo. O desempenho é otimizado porque o tráfego de dados é minimizado. As conexões são diretas, efêmeras e seguras, sejam elas entre usuário e aplicativo, entre aplicativos ou entre sistemas. Não há limite a ser violado e, como os sistemas não são visíveis para a internet aberta, a superfície de ataque é reduzida. Não há nenhum fosso conceitual, nenhum castelo metafórico exposto (ou castelos vizinhos) para os adversários saquearem (na moda leste-oeste).

Qual é a justificativa comercial para a zero trust?

Ela pode ser resumida em duas palavras: garantir a agilidade! A ZTA permite mudar o foco da segurança para objetivos de negócio compartilhados. Assim, a ZTA pode transformar a TI – do "Ministério do 'Não'" para o "Ministério do 'É assim que fazemos as coisas'".

Transformar com segurança a abordagem digital da empresa com a arquitetura de zero trust parece ser a opção natural para as organizações de TI corporativas: mais segurança, maior resiliência, mais agilidade e desempenho, além de custos reduzidos.

Quando se trata da concorrência digital, a velocidade é importante, e fazer mudanças na velocidade da luz é essencial. Nos ambientes tradicionais, fazer qualquer mudança na infraestrutura de firewall da "zona desmilitarizada" (DMZ) é um processo incômodo, restrito a horários de menor tráfego, e realizado apenas nos fins de semana. A ZTA baseada na nuvem é dinâmica, com uma segurança baseada em políticas, e que pode ser adaptada rapidamente. Você não pode se dar ao luxo de fazer alterações uma vez por mês quando seus adversários digitais estão em constante evolução e podem se modificar vinte vezes por dia.

Eficiência, economia, tempo: Mapeando os impactos indiretos da ZTA

A ZTA baseada na nuvem é o próximo passo na evolução da segurança corporativa. Mas esse simples fato não deve obscurecer o impacto tangível que ela exerce sobre a empresa cliente: A ZTA é uma solução empresarial que traz benefícios para o negócio. Vamos comparar dois exemplos, National Oilwell Varco e "Empresa A".

Cem computadores portáteis. Esse é o número de imagens de máquina que a equipe de TI do CIO Alex Philips tinha que refazer todos os meses na National Oilwell Varco (NOV). Ocasionalmente, a necessidade da correção era técnica. Mas, na maioria das vezes, a máquina tinha sido infectada por malware. Cada laptop precisava ser enviado para a sede, apagado e em seguida totalmente reconfigurado. E 100 laptops era a média: em certos meses entre 2013 e 2016, cerca de 200 máquinas precisaram ser desinfetadas.

Do ponto de vista comercial, o impacto do malware custou caro para a NOV. A reconstituição de uma imagem é um processo compreensivelmente manual, e cada laptop individual requereu algum nível de atenção individual. Desde o tempo parado até a coordenação do empréstimo e da substituição das máquinas, cada etapa do processo de limpeza de um laptop infectado afetou a NOV de uma forma mensurável: houve perda de dados, redução de produtividade e os custos incorridos foram inevitáveis – assim como o esforço – tudo isso para colocar um laptop funcionando de volta nas mãos do funcionário o mais rapidamente possível. Philips imaginava um mundo onde as coisas não precisassem ser assim. E, depois de agosto de 2016, esse mundo imaginário se transformou em realidade.

A empresa A tem uma rede e infraestrutura de segurança legadas para proteger seu tráfego de dados corporativo. A equipe de TI da empresa A emprega uma pilha de dispositivos de hardware legados em sua sede para garantir a segurança do perímetro de sua rede corporativa. Cada máquina daquela pilha executa uma única função que é replicada em seus 30 escritórios regionais espalhados pelo mundo todo.

Cada 'zona desmilitarizada' (DMZ) individual da Empresa A contém 12 produtos diferentes em sua pilha de hardware, e cada dispositivo desempenha uma função específica de rede ou de segurança. (Entre as funções/aplicativos, podemos citar firewall, filtro de URL, antivírus, DLP, inspeção de SSL, balanceamento de carga, proteção de DDoS, concentração de VPN, sandboxing etc.). Cada uma das 30 DMZs da Empresa A requer dois funcionários em tempo integral para manter e operar essa infraestrutura de hardware de rede e segurança. Cada dispositivo individual em cada local deve ser mantido com atualizações de segurança feitas manualmente (e imediatamente). O fornecimento desses equipamentos exige avaliações de fornecedores e produtos, fluxos de trabalho de aquisição, suporte administrativo entre divisões e um extenso planejamento antecipado.

O CTO da Empresa A administra mais de 60 funcionários e supervisiona a compra, a manutenção e a operação de 360 dispositivos de hardware individuais, de segurança e de rede. O orçamento anual do CTO gira em torno de dezenas de milhões de dólares dos EUA.

O que o CTO da Empresa A compra com esse enorme orçamento? Com certeza, não uma segurança melhor. Certamente não sua paz de espírito. Em vez disso, ele coloca o CTO em uma fútil roda de hamster, reagindo a cada última ameaça, falha de hardware ou incêndio metafórico, tudo isso só para manter-se a par dos hackers e seus ataques iminentes. (A propósito, esses hackers são bem financiados, às vezes até mesmo pelo estado, utilizam métodos cada vez mais engenhosos e suas intenções estão ficando cada vez mais destrutivas.)

"Mas então... por que você está no negócio de segurança de rede?"

Os executivos que se prendem (ou que tacitamente permitem que seus departamentos de TI se prendam) a modelos de segurança ultrapassados fazem isso por sua própria conta e risco – na verdade, eles estão arriscando a própria sobrevivência, deles e de sua empresa. Ao fazer isso eles acabam limitando sua agilidade organizacional, incorrendo em despesas desnecessárias, dificultando o crescimento e complicando a gestão operacional.

A preservação desse legado de hardware antiquado também coloca a organização de TI corporativa diretamente no negócio de segurança de rede, com o CTO comprometido com a operação de um centro de operações de rede (NOC) e toda uma infraestrutura montada para combater a crescente onda de adversários.

Os executivos que sustentam essa infraestrutura insegura e antiquada têm a responsabilidade de justificar práticas ultrapassadas ou de se modernizar: por que sua organização está no negócio de segurança de rede? Ela é capaz de proteger seus dados, usuários, ativos e recursos corporativos melhor do que um provedor de serviços de nuvem de última geração, com milhares de especialistas em segurança trabalhando 24 horas por dia, 7 dias por semana para bloquear as últimas ameaças? Ela consegue prever a próxima ameaça à cadeia de suprimentos? Ela pode ser atualizada instantaneamente? (Realmente, realmente instantaneamente?)

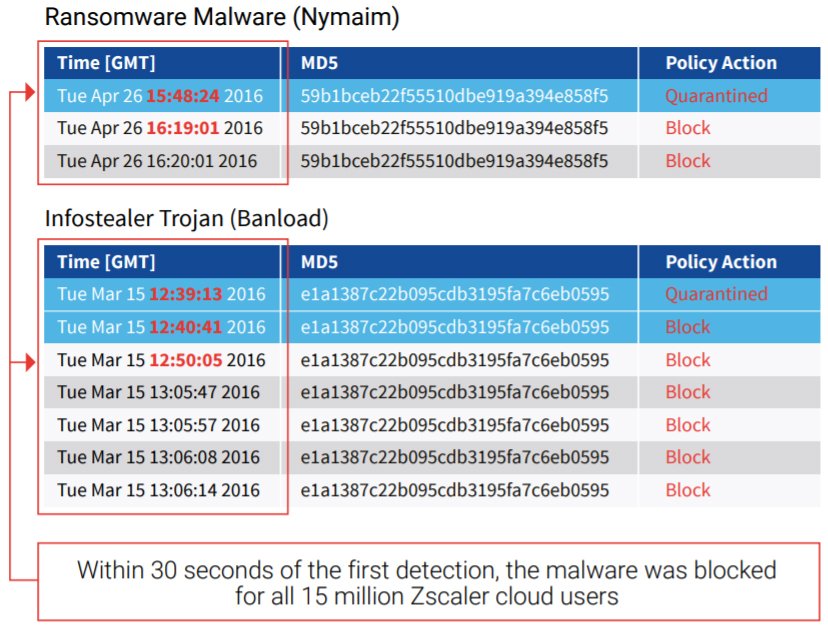

Figura 1. Em março de 2016, os hackers atacaram um cliente da Zscaler que tinha uma arquitetura de zero trust. O Zscaler Cloud Sandbox analisou as ameaças e em 30 segundos, bloqueou-as para aquele cliente e para todos os milhões de usuários da plataforma Zscaler Zero Trust Exchange baseada na nuvem no mundo inteiro.

A arquitetura zero trust: o novo (e menor) custo de se fazer negócios

O CIO da NOV, Alex Philips, conhece os efeitos práticos de uma arquitetura zero trust. Ele liderou a transformação digital da NOV, adotando um modelo de segurança zero trust em agosto de 2016. Ao passar para a segurança entregue através de proxy web com computação de ponta, a NOV eliminou completamente suas DMZs. Ao reduzir sua dependência das redes MPLS e da segurança baseada em hardware, a NOV "cortou dezenas de milhões de dólares de seu orçamento [de TI].” Hoje os funcionários da NOV têm melhor (leia-se: mais rápido) desempenho de conectividade, mais segurança (com inspeção total de SSL/TLS) e melhor acesso a dispositivos móveis (o que foi particularmente valioso quando a empresa fez a transição para o trabalho remoto no ano passado). Desde que a Philips e a NOV adotaram a arquitetura de zero trust, sua equipe de TI precisa refazer a imagem de apenas um ou dois laptops por mês, liberando o pessoal para concentrar-se em objetivos estratégicos e críticos para a empresa.

Como vimos no ano passado, a capacidade de adaptação é uma vantagem competitiva essencial para as empresas. Em todos os setores, os inovadores utilizam a agilidade para dar um salto de qualidade. A arquitetura zero trust garante sua agilidade. E uma segurança melhor. Com mais desempenho. As partes interessadas devem exigir mais dos executivos: se eles projetassem infraestruturas operacionais, fluxos de trabalho e operações a partir do zero, será que eles estariam na mesma posição em que estão agora? E se esses executivos pudessem empregar uma arquitetura zero trust para oferecer mais segurança e agilidade, custos muito menores e riscos significativamente reduzidos, por que não o fariam?

Esta postagem foi útil??

Aviso legal: este post no blog foi criado pela Zscaler apenas para fins informativos e é fornecido "no estado em que se encontra", sem quaisquer garantias de exatidão, integridade ou confiabilidade. A Zscaler não se responsabiliza por quaisquer erros, omissões ou por quaisquer ações tomadas com base nas informações fornecidas. Quaisquer sites ou recursos de terceiros vinculados neste post são fornecidos apenas para sua conveniência, e a Zscaler não se responsabiliza por seu conteúdo ou práticas. Todo o conteúdo está sujeito a alterações sem aviso prévio. Ao acessar este blog, você concorda com estes termos e reconhece que é de sua exclusiva responsabilidade verificar e utilizar as informações conforme apropriado para suas necessidades.

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.