Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

VPN o ZTNA: qual è la soluzione migliore per l'accesso remoto sicuro?

In questo articolo del blog confronteremo due metodi per proteggere la forza lavoro ibrida e il suo accesso ad applicazioni, dati e altri servizi basati su Internet: lo ZTNA (Zero Trust Network Access e le reti private virtuali (Virtual Private Network, VPN). Entrambi presentano chiari vantaggi, ma solo uno fornisce una sicurezza scalabile senza estendere la superficie di attacco ed eliminando al contempo i costi legati agli strumenti legacy di sicurezza della rete.

VPN e ZTNA a confronto per la protezione della forza lavoro ibrida

L'adozione del lavoro ibrido da parte delle organizzazioni implica la distribuzione di dipendenti e applicazioni tra ambienti fisici e digitali. In un contesto di questo tipo, una strategia di sicurezza incentrata sul perimetro non è più un approccio praticabile per proteggere le organizzazioni da minacce in continua evoluzione. Adottare un approccio proattivo alla sicurezza è quindi un obbligo, non più una scelta.

VPN e ZTNA sono i due principali metodi per proteggere sia utenti che dati, ma si tratta di approcci molto diversi; quindi, come si stabilisce qual è quello più adatto a un'organizzazione? Esaminiamo i pro e i contro di ciascuno, insieme ai casi d'uso più comuni.

Le reti private virtuali proteggono l'accesso, ma generano problemi di latenza

Una rete privata virtuale instaura una connessione sicura e cifrata verso una rete e, nell'era del lavoro ibrido, Internet è diventata un'estensione della rete aziendale. I dipendenti utilizzano la VPN per connettersi alla rete aziendale e alle sue risorse, ovunque si trovino. Questo consente loro di accedere ad applicazioni, file, database e altre risorse come se fossero in ufficio.

Le VPN proteggono inoltre la privacy online degli utenti, mascherando i loro indirizzi IP e cifrando il traffico Internet. Le aziende hanno iniziato a implementare le VPN negli anni '90 per proteggere la connettività da remoto e fare in modo che i dati trasmessi attraverso Internet rimanessero privati e sicuri. Con questo approccio, le informazioni sensibili, come i dati finanziari, le informazioni dei clienti e le comunicazioni riservate, risultano protette se i dipendenti lavorano da remoto o condividono dati con partner e clienti, anche quando utilizzano reti pubbliche non affidabili.

Sembra un ottimo approccio, vero? In apparenza sì, ma diamo un'occhiata ai pro e ai contro dell'utilizzo di una VPN. Ecco un elenco che riassume i vantaggi della VPN:

- Maggiore sicurezza: le VPN forniscono una connessione cifrata e proteggono i dati in transito da intercettazioni o monitoraggio da parte di soggetti non autorizzati. Si tratta di una funzionalità fondamentale quando il personale da remoto utilizza reti Wi-Fi pubbliche, in quanto esse estendono la superficie di attacco perché risultano vulnerabili ad attacchi informatici che a loro volta causano violazioni dei dati.

- Protezione della privacy: mascherando l'indirizzo IP dell'utente e cifrando il traffico Internet, le VPN aiutano a proteggere la privacy online degli utenti. Queste soluzioni impediscono ai provider di servizi Internet (ISP) e ai siti web di monitorare le attività di navigazione, rendendo più difficile per le terze parti raccogliere informazioni personali.

- Abilitazione dell'accesso remoto: i lavoratori da remoto e i partner commerciali possono connettersi in modo sicuro alle reti aziendali da qualsiasi luogo, per lavorare, collaborare e accedere alle risorse a distanza.

- Crittografia dei dati: le VPN cifrano tutti i dati trasmessi tra i dispositivi degli utenti e un server VPN, in modo che per gli aggressori sia difficile decifrare le informazioni sensibili.

Le VPN incidono sulla produttività ed elevano le spese generali di gestione

L'implementazione e l'utilizzo delle VPN comportano criticità, sia per i team IT che per gli utenti finali:

Configurazione e gestione complesse: configurare una VPN può risultare complicato per il personale IT meno esperto, soprattutto quando si tratta di configurazioni avanzate.

La latenza influisce sull'esperienza utente: le VPN richiedono il backhauling del traffico utente attraverso un data center; questo significa che i dati devono percorrere una distanza maggiore e, di conseguenza, le prestazioni delle app web risultano più scarse.

I problemi di connettività comportano prestazioni più lente: occasionalmente le connessioni VPN potrebbero essere colpite da interruzioni, connessioni instabili o lentezza delle prestazioni. Questo aspetto può causare frustrazione tra il personale, soprattutto quando è necessario portare a termine un'operazione molto rapidamente.

Lo ZTNA fornisce un accesso sicuro ad app, dati e altre risorse cloud

L'accesso alla rete zero trust è un approccio architetturale che sovverte il modello tradizionale di sicurezza della rete applicando il principio della necessità di verificare sempre tutte le entità, senza attribuire mai la fiducia automaticamente. Su questa base, nessun utente o dispositivo viene ritenuto intrinsecamente attendibile, e l'accesso alle applicazioni è concesso solo agli utenti autorizzati tramite una verifica continua. Questo modello garantisce che agli utenti venga concesso l'accesso minimo necessario per svolgere le loro attività lavorative, riducendo al minimo la superficie di attacco potenziale e mitigando il rischio legato all'accesso non autorizzato.

In che modo le organizzazioni di tutti i settori possono implementare lo ZTNA nelle proprie operazioni

Sono numerosi gli scenari in cui l'implementazione dello ZTNA consente di proteggere utenti, app e dati, garantendo al contempo il massimo livello di sicurezza. Ecco alcuni esempi:

- Controlli di sicurezza coerenti negli ambienti multicloud: nelle architetture multicloud, lo ZTNA aiuta a gestire l'accesso alle risorse tra diversi provider di servizi cloud, garantendo la massima coerenza nelle policy di sicurezza e nei controlli dell'accesso.

- Sicurezza dell'Internet delle cose (IoT): applicando rigorosi controlli dell'accesso e una solida autenticazione dei dispositivi, le organizzazioni possono impedire l'accesso non autorizzato all'infrastruttura IoT.

- Servizi sanitari e finanziari: in quanto soggetti a rigidi regolamenti sulla privacy dei dati, questi settori traggono vantaggio dallo ZTNA per la sua capacità di garantire un accesso sicuro alle informazioni sensibili, nel rispetto della conformità alle normative.

- Pubblica amministrazione e difesa: le agenzie governative possono proteggere le informazioni riservate e prevenire le violazioni dei dati, assicurandosi che solo il personale autorizzato possa accedere ai sistemi e agli archivi dati critici.

- Istruzione: gli enti di questo settore possono garantire l'accesso ai registri degli studenti, ai dati di ricerca e ai sistemi amministrativi proteggendo le informazioni sensibili dall'accesso non autorizzato.

I requisiti dello ZTNA

I vantaggi dello ZTNA sono molto significativi, e per usufruirne è necessario adottare questa nuova architettura con un approccio pianificato e graduale. Qui sotto, elenchiamo gli aspetti critici da considerare in fase di transizione. Zscaler collabora a stretto contatto con i clienti per consentire una rapida adozione dello ZTNA e una riduzione significativa dei costi IT:

- L'implementazione dello ZTNA richiede una pianificazione meticolosa, soprattutto in contesti che prevedono reti di grandi dimensioni e consolidate. Zscaler mitiga questo problema grazie alle conoscenze avanzate del nostro team in materia di architettura della rete, ruoli degli utenti, dipendenze delle applicazioni e altro, così i nostri clienti possono accelerare l'implementazione e concretizzare rapidamente il Time to value. Inoltre, l'architettura e l'implementazione della nostra piattaforma, in genere, non richiedono hardware, solo un piccolo agente software denominato Client Connector, che viene distribuito sugli endpoint per instradare il traffico verso il nostro security cloud globale. Zero Trust Exchange agisce come un centralino per valutare costantemente le identità, il comportamento e il profilo di sicurezza dei dispositivi degli utenti, oltre a ispezionare i contenuti e applicare le policy per impedire alle minacce di raggiungere gli endpoint.

- La transizione da un'architettura di rete tradizionale a un modello zero trust potrebbe richiedere modifiche all'infrastruttura, alle policy e alle procedure di accesso degli utenti, tutti contesti che richiedono tempo e risorse per essere adattati. Zscaler collabora con i clienti adottando un approccio graduale per l'adozione dello ZTNA, e ha già supportato numerose organizzazioni in tutto il mondo operanti in diversi settori. Grazie alla nostra competenza in materia di ZTNA e ai vantaggi tecnici della nostra piattaforma, possiamo consentire ai clienti di essere operativi in pochi giorni o settimane.

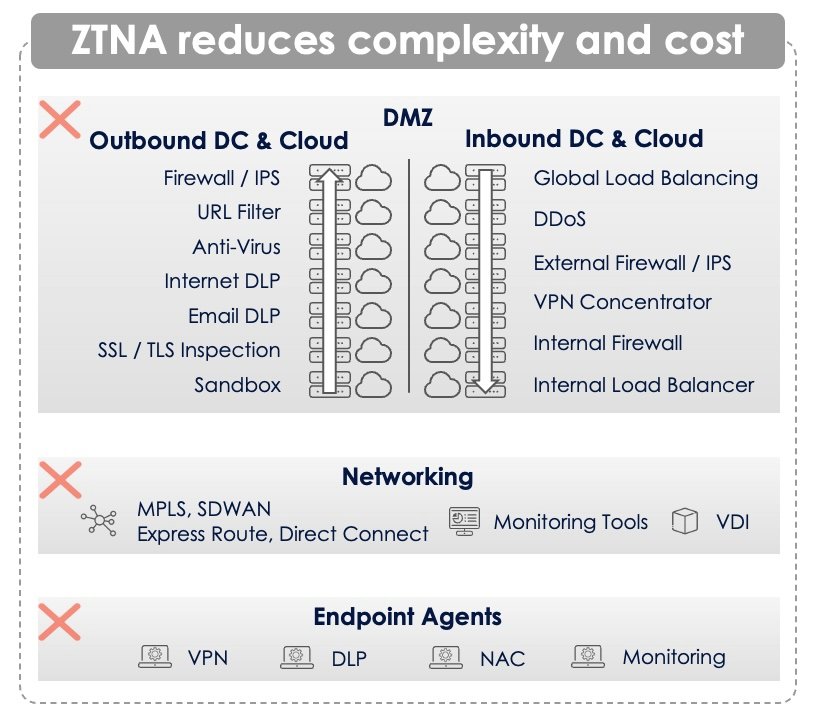

- Investire nello ZTNA comporta l'acquisto anticipato di nuovi software e servizi. Con Zscaler, i clienti possono eliminare i costi IT e ottenere una sicurezza all'avanguardia. L'architettura e le funzionalità di protezione offerte dalla nostra piattaforma eliminano la necessità di ricorrere a numerosi dispositivi e servizi DMZ legacy in entrata e in uscita, come firewall, concentratori VPN, router MPLS, DDoS e VDI, per citarne alcuni, accelerando di conseguenza il ROI.

ZTNA e VPN a confronto

Ora che abbiamo analizzato i pro e i contro delle VPN e dello ZTNA, confrontiamoli direttamente su sicurezza, gestione, scalabilità, prestazioni e facilità d'uso. La tabella che segue fornisce una sintesi di queste considerazioni:

Vantaggi per la sicurezza: | |

ZTNA Lo ZTNA fornisce un modello di sicurezza più solido, in quanto applica rigidi controlli dell'accesso, verifiche continue e il principio dei privilegi minimi, riducendo al minimo la superficie di attacco tramite la concessione, a utenti e dispositivi, solo dell'accesso minimo necessario. In questo modo, diminuisce significativamente il rischio di subire violazioni dei dati e movimento laterale all'interno della rete. | VPN Le VPN forniscono tunnel cifrati sicuri per la trasmissione dei dati, proteggendo gli utenti dall'accesso e dal monitoraggio senza autorizzazione, in particolare sulle reti Wi-Fi pubbliche. Inoltre, quando gli utenti si trovano all'interno di un perimetro definito, garantiscono la privacy e l'accesso remoto sicuro alla rete interna di un'azienda. |

Gestione: | |

ZTNA Lo ZTNA garantisce una gestione e un controllo centralizzati delle policy di accesso degli utenti, rendendo più semplice gestire e applicare le policy di sicurezza. Gli amministratori possono definire controlli granulari dell'accesso e monitorare costantemente le attività degli utenti. L'installazione e la migrazione a un modello ZTNA richiedono un'attenta pianificazione e una comprensione avanzata dei ruoli degli utenti e delle dipendenze delle applicazioni. | VPN Quando serve un accesso remoto di base, le VPN risultano relativamente facili da gestire. I server VPN possono essere configurati per consentire o negare l'accesso a specifici utenti o reti. Tuttavia, gestire un'implementazione VPN su larga scala può risultare complesso, soprattutto quando si ha a che fare con più sedi da remoto e una base di utenti eterogenea. Anche la configurazione e la gestione dei client VPN su vari dispositivi può rivelarsi complicata. |

Scalabilità: | |

ZTNA Altamente scalabile grazie ai controlli granulari dell'accesso e alle funzionalità di microsegmentazione, può facilmente adattarsi alla crescita di utenti, dispositivi e applicazioni, senza compromettere la sicurezza. Dal punto di vista architetturale, lo ZTNA è progettato per gestire in modo efficiente distribuzioni su larga scala. Dato che gli utenti autorizzati possono accedere solo alle app e ai dati di cui hanno bisogno per svolgere le proprie mansioni lavorative, la superficie di attacco viene ridotta al minimo. | VPN Le VPN hanno difficoltà a garantire scalabilità, soprattutto quando un gran numero di utenti si collega simultaneamente. L'estensione di un'infrastruttura VPN spesso implica l'aggiunta di ulteriori server VPN, una misura che può risultare onerosa e complessa da gestire, e l'aumento della superficie di attacco, in quanto questi dispositivi dispongono di "ascoltatori" attivi per le nuove connessioni, aspetto che li rende bersagli per gli aggressori. |

Prestazioni: | |

ZTNA Lo ZTNA ha un impatto minimo sulle prestazioni della rete, perché è progettato per ottimizzare l'accesso ad applicazioni e risorse specifiche. L'approccio basato sulla microsegmentazione garantisce che il traffico di rete venga indirizzato in modo efficiente. | VPN Le VPN richiedono il backhauling del traffico verso un data center in remoto che causa un incremento della latenza e il rallentamento della velocità di Internet, soprattutto quando si utilizzano server situati lontano dalla posizione fisica dell'utente. |

Esperienza utente: | |

ZTNA Lo ZTNA è un approccio che non si ripercuote in alcun modo sugli utenti finali, i quali potrebbero persino non essere a conoscenza delle misure di sicurezza adottate. Una volta autenticati, gli utenti possono accedere alle risorse autorizzate senza problemi. | VPN Le VPN sono generalmente facili da utilizzare nei contesti in cui è richiesto un accesso remoto di base. In genere, gli utenti devono installare un client VPN e connettersi al server VPN utilizzando le proprie credenziali. Tuttavia, configurare i client VPN su vari dispositivi e gestire l'accesso per una base di utenti diversificata può rivelarsi una vera e propria sfida per i team IT. |

In sintesi, lo ZTNA offre un framework di sicurezza più moderno e robusto con controlli granulari dell'accesso, e per questo rappresenta un approccio più sicuro e scalabile. Le VPN, invece, forniscono una soluzione semplice per l'accesso remoto sicuro e la protezione della privacy, ma presentano criticità in termini di scalabilità e prestazioni.

Il passaggio allo ZTNA è un percorso che darà i suoi frutti con una sicurezza scalabile e una riduzione dei costi IT

Zscaler sa che la strada verso lo zero trust è un percorso che richiede una pianificazione ponderata e un'implementazione attenta, motivo per cui l'adozione dello ZTNA avviene spesso in fasi, non in una sola volta. La transizione dalla VPN allo ZTNA può avvenire quindi in più passaggi:

- Valutazione: valuta le attuali esigenze di sicurezza e le soluzioni IT adottate e identifica le aree in cui lo ZTNA può fornire una protezione migliore e un accesso senza interruzioni alle app e alle risorse basate su Internet.

- Pianificazione: sviluppa un piano di migrazione che includa tempi, risorse e formazione del team IT.

- Implementazione: distribuisci gradualmente le soluzioni ZTNA iniziando dalle applicazioni e dai dati critici.

- Test: esegui test approfonditi per assicurarti che il nuovo sistema soddisfi i requisiti di sicurezza e prestazioni.

- Formazione: fornisci il giusto grado di formazione agli utenti finali, in modo che conoscano i nuovi processi di autenticazione.

Seguendo questi passaggi, potrai passare con successo allo ZTNA e migliorare il profilo di sicurezza della tua organizzazione.

Congratulazioni! Sei sulla buona strada per scoprire tutti i vantaggi dello ZTNA rispetto alle VPN! Ora sai che rispetto alle VPN, lo ZTNA è una soluzione più solida e scalabile per proteggere la forza lavoro ibrida, il che lo rende un investimento fruttuoso per le aziende moderne.

Con l'architettura di Zscaler, che sfrutta il security cloud più grande del mondo e conta oltre 160 nodi all'edge, risparmierai denaro eliminando gli strumenti legacy per la sicurezza della rete e adottando una vera architettura zero trust che si adatterà alla crescita della tua azienda.

Per saperne di più, prenota una dimostrazione con i nostri esperti di zero trust.

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.