Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Zero Trust Inside: la segmentazione dei dispositivi per filiali, stabilimenti produttivi e campus

Architetture di sicurezza e di rete legacy

Nel complesso panorama digitale di oggi, il movimento laterale delle minacce all'interno di filiali, stabilimenti produttivi e campus, che vede i malware o gli aggressori muoversi attraverso la rete, rimane una delle principali sfide per la sicurezza informatica. Le soluzioni tradizionali, basate su firewall costosi o controlli di accesso alla rete (NAC) particolarmente complessi, spesso risultano inadeguate, perché spesso si basano su metodi fortemente obsoleti o richiedono agenti sugli endpoint la cui implementazione non è sempre fattibile. Zscaler Zero Trust Device Segmentation offre una risposta semplice e scalabile a questi ostacoli alla sicurezza, senza incorrere nella complessità della segmentazione delle reti tradizionali. Con un'architettura zero trust ispirata alle reti delle telecomunicazioni, questa soluzione offre una strategia efficace per isolare e proteggere ogni dispositivo all'interno delle reti aziendali.

Il problema principale: il movimento laterale delle minacce

1. Dispositivi non segmentati all'interno della filiale e dello stabilimento produttivo: nonostante l'aggiunta continua di soluzioni di sicurezza mirate, i metodi tradizionali di segmentazione della rete consentono ancora il movimento laterale. Gli aggressori sono in grado di compromettere un dispositivo e diffondersi lateralmente, esponendo i dati sensibili o interrompendo le operazioni. Questo movimento delle minacce "da est a ovest" è particolarmente problematico nei settori in cui le reti spesso sono di tipo "piatto" e il tempo di attività è fondamentale, come l'assistenza sanitaria, la produzione e le infrastrutture critiche.

2. Carenze delle soluzioni di segmentazione legacy: molte soluzioni di segmentazione esistenti si basano su elenchi di controllo dell'accesso (ACL) o policy di NAC che richiedono una gestione manuale continua e non sono abbastanza scalabili per le reti moderne. Inoltre, varie soluzioni si basano sull'implementazione di agenti su più dispositivi, un'impresa potenzialmente irrealizzabile in ambienti con sistemi legacy, dispositivi IoT e risorse di tecnologia operativa (Operational Technology, OT) che non supportano la sicurezza basata su agente.

3. Mancanza della possibilità di isolare i dispositivi a livello aziendale: il principio alla base dello zero trust afferma che nessun dispositivo, utente o segmento di rete dovrebbe essere considerato attendibile per impostazione predefinita. Tuttavia, le reti aziendali convenzionali spesso non garantiscono un vero isolamento dei dispositivi, creando quindi dei vuoti in cui le minacce possono diffondersi. Questo è particolarmente vero se si pensa alla segmentazione grossolana ottenuta implementando firewall est-ovest e sistemi di sicurezza perimetrali legacy. L'approccio di Zscaler, che segmenta ogni singolo dispositivo in una rete univoca, riduce al minimo questo rischio, garantendo che i dispositivi possano comunicare solo se esplicitamente consentito.

Un approccio ispirato alle telecomunicazioni

Nonostante contino milioni di utenti, le reti di abbonati delle telecomunicazioni non trasmettono mai malware da un telefono all'altro. Come mai? In questi sistemi, ogni dispositivo funziona in modo isolato, impedendo così il movimento laterale. Ad esempio, un dispositivo mobile compromesso su un abbonamento non ha ripercussioni sugli altri dispositivi. Zscaler ha adottato una strategia analoga con la sua soluzione Zero Trust Device Segmentation: ogni dispositivo viene infatti collocato su una propria "rete" isolata, limitandone la capacità di connettersi lateralmente.

Come funziona Device Segmentation

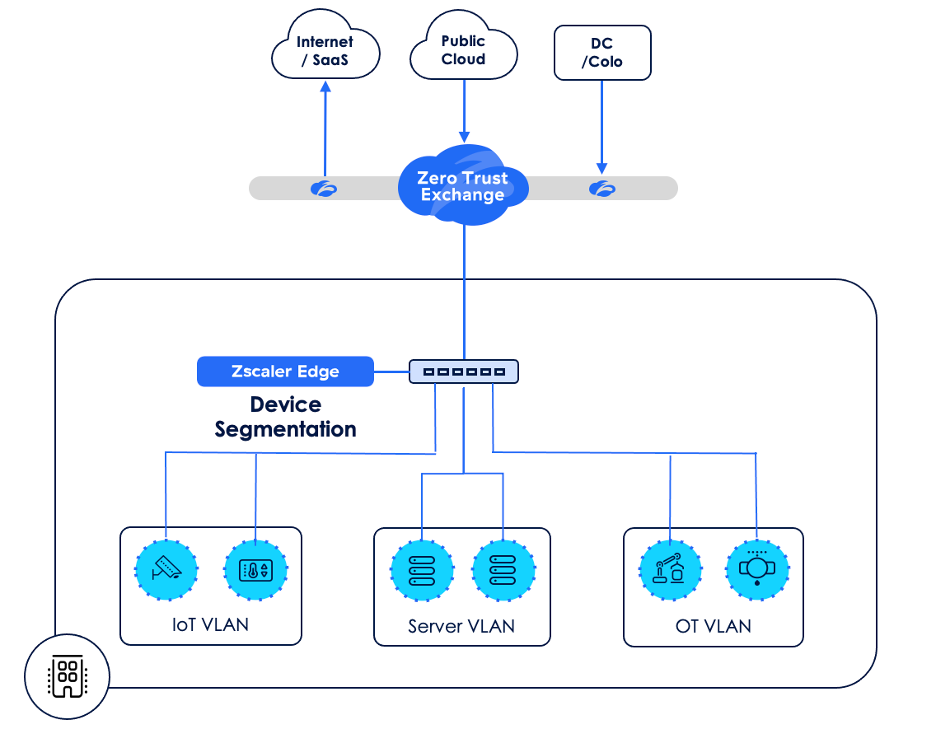

Zscaler Zero Trust Device Segmentation punta a semplificare la segmentazione integrando la sicurezza zero trust direttamente nell'infrastruttura di rete. Ecco una panoramica dei principali meccanismi operativi e di distribuzione:

1. Distribuzione semplice

- Posizionamento: l'apparecchiatura Zscaler Edge viene distribuita accanto allo switch core su una porta trunk, creando un gateway fluido per intercettare e gestire le connessioni dei dispositivi.

- Configurazione ad alta disponibilità: in genere, vengono installate due apparecchiature come coppia attiva e di standby; in questo modo viene garantito un servizio ininterrotto e la massima resilienza contro singoli punti di guasto.

2. Segmentazione automatica dei dispositivi

- Disattivazione della SVI: una volta implementata la soluzione, l'interfaccia virtuale dello switch (Switch Virtual Interface, SVI) per la VLAN viene disattivata e l'apparecchiatura Zscaler Edge assume il ruolo di gateway predefinito.

- Regolazione della netmask per l'isolamento: quando i dispositivi rinnovano la propria assegnazione dell'IP, l'apparecchiatura di Zscaler modifica la propria netmask in una /32, isolando efficacemente ogni dispositivo con una maschera di sottorete (subnet mask) univoca.

- Gestione dei dispositivi con IP statico: per i dispositivi statici, Zscaler offre script automatizzati che aggiornano le configurazioni della netmask senza richiedere periodi di inattività o interruzioni di sessione, per un'integrazione perfetta negli ambienti che richiedono un'elevata disponibilità, come ospedali e campus aziendali.

Copertura totale, applicazione ovunque

Una volta implementata, la soluzione Zscaler Zero Trust Device Segmentation permette di ottenere il controllo granulare e la visibilità su tutta la rete:

1. Classificazione dei dispositivi e raggruppamento dinamico

- La piattaforma di Zscaler rileva, classifica e raggruppa autonomamente i dispositivi in base alla tipologia (ad esempio, stampanti, dispositivi IoT, dispositivi Android). Man mano che vengono rimossi o aggiunti nuovi dispositivi, le appartenenze ai gruppi vengono aggiornate dinamicamente, garantendo una visibilità continua e in tempo reale.

- Flessibilità di raggruppamento: i dispositivi possono essere raggruppati in base al tipo, al sistema operativo o ad attributi personalizzati, per un'applicazione mirata delle policy e una gestione semplificata.

2. Applicazione delle policy con un controllo basato sui ruoli

- È possibile creare policy per limitare la comunicazione tra tipologie di dispositivi, regioni o unità organizzative specifiche. Ad esempio, gli amministratori potrebbero decidere di impedire alle telecamere di comunicare con le stampanti o bloccare l'accesso interno al protocollo RDP (Remote Desktop Protocol) in tutta l'organizzazione per ridurre considerevolmente la superficie di attacco.

- Personalizzazione dell'ambito: le policy possono essere applicate a livello globale, regionale o locale, garantendo la massima flessibilità alle organizzazioni con reti complesse e distribuite.

- Portale di gestione centralizzato: la piattaforma di Zscaler include un portale di gestione con controllo degli accessi basato sui ruoli, che consente agli amministratori di impostare policy, visualizzare l'attività di rete e apportare modifiche in tempo reale.

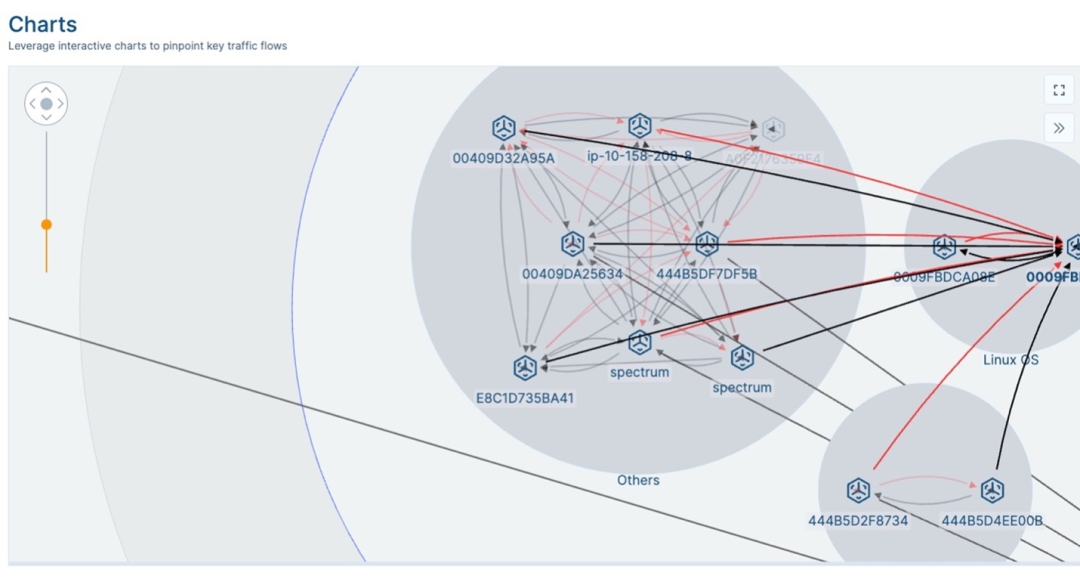

3. Visibilità completa da est a ovest

- La piattaforma fornisce una mappa visiva dell'attività di rete, catturando tutti i flussi di traffico che la attraversano. Questa visibilità include sia i modelli di traffico nord-sud (esterno) che est-ovest (interno), per una rapida diagnosi dei problemi di rete.

- Indicatori di flusso codificati per colore: gli eventi di rete sono rappresentati con un codice colore intuitivo, usando il rosso per il traffico bloccato, il verde per le connessioni consentite e il nero per le policy predefinite. Agli amministratori basta semplicemente immettere l'indirizzo MAC, il nome host o l'IP di un dispositivo per visualizzarne le interazioni in tempo reale e risolvere più rapidamente i problemi.

Perché scegliere Zscaler?

L'architettura unica di Zscaler Zero Trust Device Segmentation offre vantaggi sostanziali rispetto ai metodi tradizionali:

1. Riduzione della complessità e dei costi

Eliminando la necessità di ricorrere a firewall est-ovest e a complessi meccanismi di controllo dell'accesso, Zscaler riduce significativamente la complessità della rete e i costi di aggiornamento. Gli amministratori non hanno più bisogno di gestire elenchi ACL in continua espansione o di affidarsi ad aggiornamenti delle regole dei firewall per mantenere la segmentazione.

2. Segmentazione agentless per dispositivi legacy e IoT

Molti dispositivi legacy e IoT non supportano gli agenti e sono difficili da proteggere con le soluzioni convenzionali. L'approccio di Zscaler, che non richiede agenti, lo rende la soluzione ideale per gli ambienti industriali, le infrastrutture intelligenti e altri contesti in cui sono impiegati diverse tipologie di dispositivi.

3. Conformità e rilevamento migliorati

Le funzionalità automatiche di rilevamento e classificazione dei dispositivi offerte da Zscaler semplificano la conformità alle normative di settore e garantiscono la protezione di tutti i dispositivi. Inoltre, la visualizzazione centralizzata dei flussi di rete aiuta a identificare rapidamente i potenziali incidenti di sicurezza o le violazioni delle policy.

4. Rapidità di distribuzione e flessibilità

La soluzione di Zscaler può essere distribuita rapidamente, spesso entro un giorno, consentendo un rapido time-to-value. Le sue opzioni di configurazione offrono la massima flessibilità, consentendo alle organizzazioni di adattare la segmentazione alle proprie esigenze operative, senza incorrere in periodi di inattività o tempistiche prolungate.

Il ruolo della sicurezza Zero Trust nella sicurezza aziendale.

Casi d'uso più comuni di Device Segmentation

Rilevamento e classificazione automatici dei dispositivi

Questa soluzione è ideale per gli ambienti con un mix di dispositivi noti e sconosciuti, come l'assistenza sanitaria o le industrie manifatturiere. Automatizzando il processo di rilevamento, Zscaler consente agli amministratori di tenere traccia sia dei dispositivi gestiti che di quelli non autorizzati, garantendo così l'integrità della rete.

Segmentazione agentless per i dispositivi legacy, IoT e OT

I settori che fanno uso di risorse OT, come quello dell'energia e il settore manifatturiero, traggono vantaggio dalla segmentazione agentless di Zscaler, che garantisce una sicurezza maggiore, senza interrompere la produzione o richiedere l'adeguamento degli endpoint con IP.

Eliminazione dei firewall est-ovest

Eliminando la necessità di ricorre ai firewall interni tradizionali, Zscaler riduce al minimo la superficie di attacco e abbatte i costi infrastrutturali. Questo è particolarmente utile per le organizzazioni che hanno bisogno di isolare l'IT dall'OT o di separare le linee di produzione principali che altrimenti richiederebbero una gestione impegnativa dei firewall.

La fine del movimento laterale delle minacce all'interno di filiali, stabilimenti produttivi e campus

Zscaler Zero Trust Device Segmentation introduce un approccio moderno ed efficiente alla segmentazione zero trust dei dispositivi all'interno di filiali, stabilimenti produttivi e campus. Grazie alla possibilità di isolare ogni dispositivo singolarmente, eliminare i firewall tradizionali e gestire le policy in modo centralizzato, Zscaler semplifica il complesso compito della segmentazione. Ispirandosi al modello isolato per definizione delle reti di telecomunicazione, Zscaler estende lo zero trust a tutti i dispositivi, supportando sia la sicurezza che la continuità operativa.

Per le organizzazioni alle prese con le sfide date dalla segmentazione, la soluzione di Zscaler offre l'opportunità di massimizzare la sicurezza e la resilienza a livello di dispositivo, in un solo giorno. Con Zscaler, la segmentazione non è più un progetto lungo e dispendioso in termini di risorse, ma diventa una soluzione semplice e gestibile che si allinea agli attuali principi dello zero trust. In più, in quanto parte di Zscaler Zero Trust for Branch and Cloud, ora puoi estendere i principi dello zero trust ovunque nella tua azienda.

Per saperne di più sulle innovazioni in ambito zero trust per filiali e cloud, visita zscaler.it/ztsegmentation.

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.