Semplifica e accelera la tua strategia IT durante fusioni e acquisizioni

1,5 MLN USD

85%

80%

Il problema

Ogni fusione o acquisizione è un'impresa ad alto rischio

Riunire la forza lavoro, gli ambienti di hosting delle applicazioni e l'accesso condiviso alle risorse all'interno del nuovo ecosistema in modo sicuro comporta un grande sforzo in termini architetturali e ingegneristici, e ogni ritardo può rallentare il raggiungimento dei tuoi obiettivi di sinergia.

Il 46% delle fusioni non riesce a realizzare sinergie in termini di ricavi o costi

PwC

Il 51% dei responsabili degli accordi di fusione, acquisizione e cessione indica la sicurezza informatica come principale rischio durante la transazione

McKinsey

Il 33% dei dipendenti acquisiti lascia l'azienda entro i primi 12 mesi a causa dell'esperienza scadente

Deloitte

Panoramica sulla soluzione

Accelera le integrazioni per acquisire valore più velocemente con Zscaler

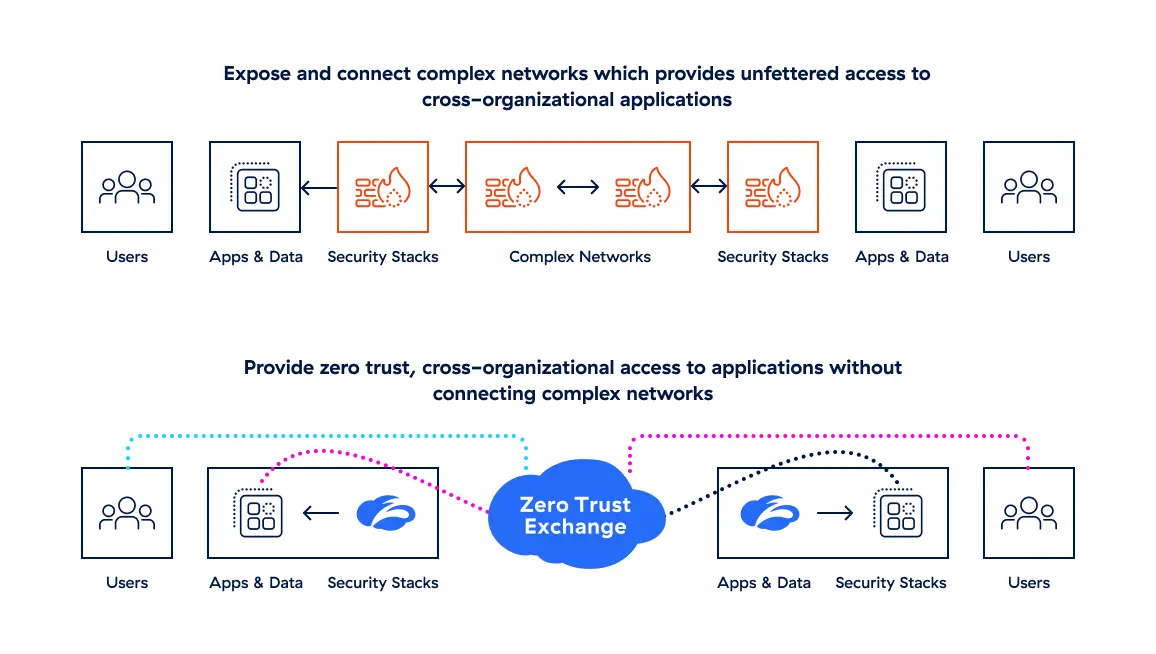

Massimizzare il valore mentre si fanno convergere ecosistemi distinti può rivelarsi un'impresa complessa. La necessità di eseguire molti interventi in aree considerate di "basso valore", come le reti e la sicurezza, può rappresentare un ostacolo e interferire con le tempistiche. Con Zero Trust Exchange, la strada da seguire è molto più semplice.

Integra solo ciò di cui hai bisogno

con la massima flessibilità e numerose opzioni a disposizione durante l'integrazione.

Fornisci un accesso continuo e sicuro

a utenti, app e risorse di rete di entità diverse in pochi giorni.

Accedi alle risorse dell'intera organizzazione

in modo rapido e semplice per effettuare cross-selling, innovare e fornire servizi aziendali.

Mitiga l'impatto in caso di "acquisto di una violazione"

e preserva la produttività degli utenti mentre valuti e rispondi al problema con maggiore sicurezza.

3 modi per rendere le integrazioni relative alle attività di fusione e acquisizioni più rapide con Zscaler

Vantaggi

Unisciti alle oltre 350 organizzazioni con cui abbiamo collaborato per realizzare integrazioni e cessioni IT rapide e sicure con il nostro esclusivo approccio zero trust

Riduci la complessità tecnica

Elimina gran parte del debito tecnico e delle complessità e passa più rapidamente alle attività di acquisizione del valore.

Proteggi il valore dell'accordo commerciale

Riduci al minimo l'esposizione alle minacce provenienti dalle entità acquisite fin dal primo giorno e proteggiti durante l'integrazione.

Potenzia l'acquisizione di valore

Registra risparmi significativi sin dal secondo giorno grazie a modelli SaaS basati sul consumo che ti consentono di ridurre il debito tecnologico fino al 40%.

Accelera integrazioni o separazioni

Porta a termine un numero più elevato di integrazioni o separazioni grazie alla nostra piattaforma cloud zero trust e al nostro approccio altamente ripetibile.

Dettagli sulla soluzione

L'approccio zero trust e il processo di integrazione

Primo giorno: integrazione

Collega le risorse in tutta l'organizzazione senza dover affrontare la complessità della rete sottostante: rendi gli utenti produttivi fin dal primo giorno.

Contieni le vulnerabilità o le potenziali compromissioni acquisite all'istante quando sovrapponi il tuo profilo di rischio alla rete acquisita.

Offri un accesso senza interruzioni a tutte le app e risorse oltre i confini dell'organizzazione, con un semplice agente desktop.

Dal secondo giorno in poi: ottimizzazione

Espandi e ottimizza la distribuzione dal primo giorno mentre prosegui con la trasformazione verso un'architettura zero trust.

Connetti e proteggi utenti e dati ovunque riducendo notevolmente il debito tecnico.

Raggiungi gli obiettivi di risparmio sinergico con costi di esecuzione inferiori eliminando i cicli di aggiornamento dell'hardware, i contratti di supporto, i circuiti di rete e molto altro.

In che modo Zscaler semplifica le integrazioni nell'ambito delle operazioni di fusione e acquisizione

Piano d'azione di fusioni e acquisizioni

Connettere

- Fornisci l'accesso tra le varie entità con un'architettura che elimina i problemi nell'IT e connetti istantaneamente l'entità acquisita a quella acquirente (o viceversa) senza dover collegare reti o sovrapporre gli IP

Garantire la sicurezza

- Elimina le esposizioni esterne e mitiga il rischio

- Fornisci l'accesso in overlay alle app private per supportare la produttività mentre raccogli informazioni sugli inventari e sulle interazioni tra applicazioni e utenti

- Proteggi i dati per garantire che la cosa più importante, ossia la proprietà intellettuale, non sfugga mai al tuo controllo

Elevare

- Integra altre funzionalità di profilazione del rischio per fornire policy dinamiche basate sul rischio

- Adotta funzionalità di protezione dei dati (CASB, DLP, ecc.) in base alle esigenze di conformità

- Definisci e abilita policy di accesso e zero trust più granulari

Innovare

- Aggiungi la telemetria sull'esperienza utente per supportare l'assistenza tecnica e aumentare il tasso di risoluzione al primo tentativo (FTFR)

- Implementa un'architettura zero trust per supportare le comunicazioni tra workload

- Rimuovi i set di servizi per la sicurezza e la rete o gli strumenti introdotti per compensare il debito tecnico

- Rimuovi/sostituisci i circuiti SD-WAN/di rete con un accesso puro a Internet adottando nuove tecnologie, come il 5G