Scopri quando gli aggressori sfruttano, usano impropriamente o rubano le identità aziendali e come si articola l'infrastruttura di queste ultime. Riduci il rischio di subire attacchi basati sull'identità con il rilevamento e la risposta in tempo reale alle minacce dirette all'identità (Identity Threat Detection and Response, ITDR).

Ottieni la massima visibilità su errori di configurazione, autorizzazioni a rischio e credenziali esposte

Rileva e rispondi agli attacchi che abusano delle credenziali e aggirano la MFA per muoversi lateralmente

Correggi e indaga più velocemente grazie all'integrazione dei flussi di lavoro del SOC e delle policy di accesso

Il problema

L'identità è la nuova superficie di attacco

Se da un lato l'adozione dello zero trust sta riducendo le superfici di attacco tradizionali in tutto il mondo, dall'altro gli aggressori vanno oltre i malware e impiegano tecniche sempre più sofisticate per rubare le credenziali, bypassare l'autenticazione a più fattori e aumentare i privilegi.

I sistemi legacy di rilevamento delle minacce e di gestione delle identità non sono stati progettati per affrontare minacce basate sull'identità, e generano quindi pericolose lacune nel monitoraggio di modifiche a rischio, credenziali compromesse e attività dannose.

Il 50%

Il 75%

Il 91%

Panoramica sulla soluzione

Implementa una sicurezza incentrata sulle identità

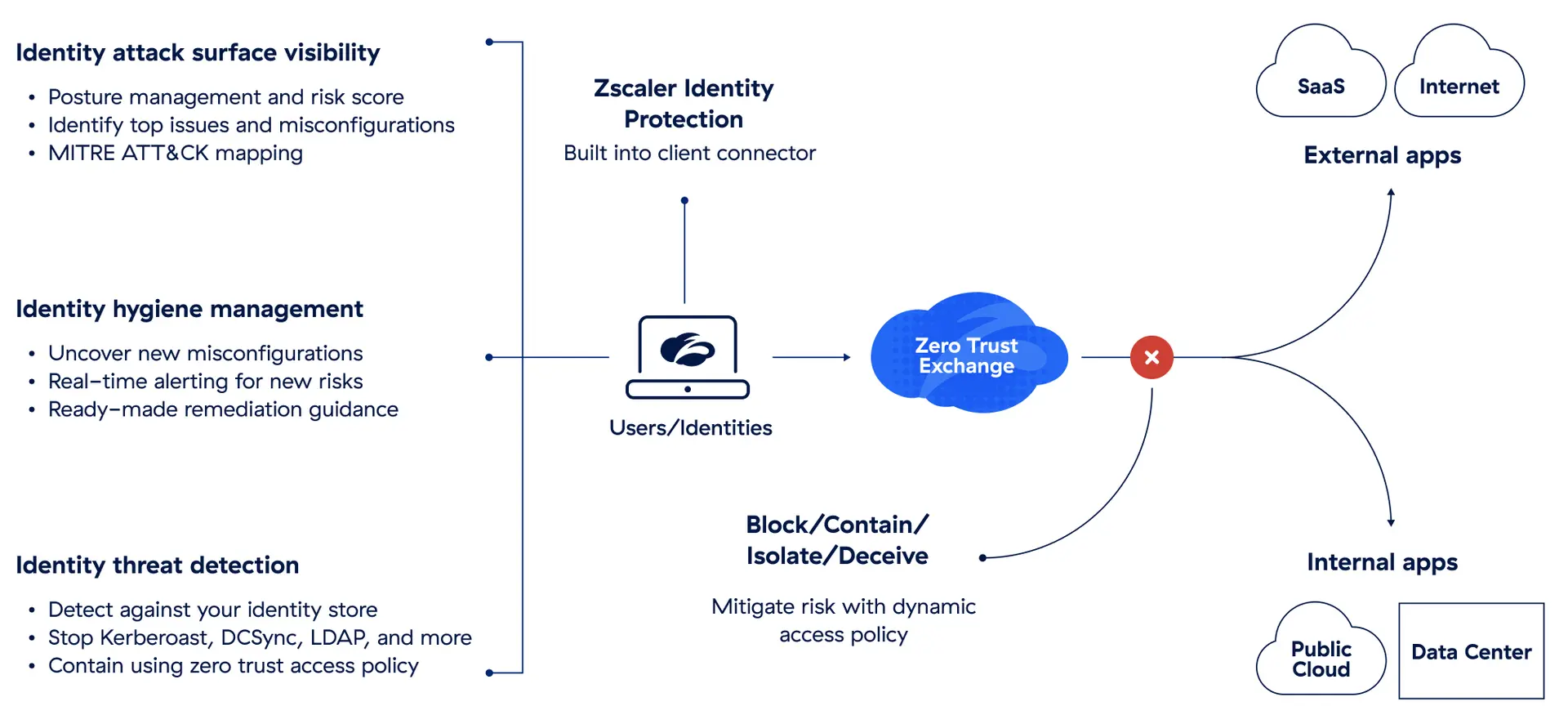

Zscaler Identity Protection protegge gli utenti grazie a una visibilità continua sugli errori di configurazione delle identità e sulle autorizzazioni a rischio. Integrata in Zscaler Client Connector, il nostro agente endpoint leggero, questa soluzione offre un approccio semplice e immediato per bloccare gli attacchi diretti alle identità.

Configura Identity Protection in pochi minuti e inizia a potenziare istantaneamente il tuo profilo di sicurezza. Le valutazioni e le allerte rapide forniscono al tuo team di sicurezza informazioni preziose sulle vulnerabilità e sui cambiamenti delle identità che potrebbero potenzialmente intensificare il rischio di subire violazioni dei dati.

Vantaggi

Riduci i rischi relativi alla compromissione degli utenti e allo sfruttamento dei privilegi

Quantifica e monitora il rischio relativo alle identità

Scopri come, perché e dove sei vulnerabile grazie a valutazioni della sicurezza delle identità che includono un punteggio di rischio intuitivo.

Individua e correggi le configurazioni a rischio

Individua i problemi che aprono nuove vie di attacco, come ad esempio l'esposizione di password condivise, le password obsolete e le deleghe eccessive.

Risolvi i problemi con una guida dettagliata

Analizza il problema, il suo impatto e gli utenti colpiti. Migliora l'igiene digitale con una guida dettagliata alla correzione che include video tutorial, script e comandi.

Monitora le modifiche in tempo reale

Ricevi allerte tempestive quando le modifiche delle configurazioni e delle autorizzazioni nei sistemi per la gestione delle identità introducono nuovi rischi.

Rileva gli attacchi all'identità

Difenditi dalle vulnerabilità che non puoi correggere. Rileva e blocca gli attacchi come DCSync, DCShadow, kerberoasting e altri al verificarsi di una compromissione.

Argina le minacce all'identità

Approfitta delle integrazioni native di Zscaler Private Access™, SIEM e i principali strumenti di EDR per arginare in tempo reale gli attacchi alle identità, oppure utilizza le allerte integrate nel flusso di lavoro del SOC.

Casi d'uso

Una protezione completa per combattere un vettore di attacco sempre più sfruttato

Quantifica e monitora il profilo di sicurezza delle identità con un punteggio di rischio unificato. Individua in tempo reale i principali problemi associati alle identità e gli utenti/host più a rischio grazie alla mappatura con il framework MITRE ATT&CK, che ti consente di incrementare la visibilità eliminando i punti ciechi nella sicurezza.

Identifica le nuove vulnerabilità e gli errori di configurazione non appena emergono. Ricevi allerte in tempo reale sui nuovi rischi associati al tuo archivio di identità e usa istruzioni, comandi e script pronti all'uso che ti aiutano a risolvere i problemi.

Rileva gli attacchi indirizzati al tuo archivio di identità Previeni gli attacchi di kerberoasting, DCSync e la compromissione tramite enumerazione LDAP attraverso il contenimento integrato basato su policy di accesso zero trust.

Ottieni la massima visibilità sulle credenziali archiviate in modo non sicuro nei tuoi endpoint e rimuovile per ridurre la superficie di attacco e impedire che vengano sfruttate.

Identifica le credenziali e le password del dominio AD memorizzate sugli endpoint che sono state compromesse, divulgate o che risultano troppo deboli e potrebbero essere facilmente violate in caso di attacco.

La nostra piattaforma

Zscaler Zero Trust Exchange

Proteggi la comunicazione tra utenti, carichi di lavoro e dispositivi,

sia internamente sia tra filiale, cloud e data center.

Zero Trust Everywhere

Blocca gli attacchi informatici

- Diventa invisibile agli aggressori

- Prevenire le compromissioni

- Previene il movimento laterale

Dati al sicuro

- Trova, classifica e valuta il profilo di sicurezza dei dati

- Previeni la perdita dei dati su tutti i canali

Proteggi l'AI

- Proteggi l'uso dell'AI pubblica

- Proteggi le applicazioni e i modelli di AI privati

- Proteggi le comunicazioni degli agenti

Automatizza le operazioni

- Accelera le operazioni di sicurezza

- Ottimizza le esperienze digitali

Domande frequenti

I criminali informatici sfruttano credenziali rubate, phishing, ingegneria sociale o punti deboli nei sistemi di autenticazione per accedere ad account e dati sensibili. Una volta all'interno, possono fingersi utenti legittimi, accrescere i propri privilegi di accesso o muoversi lateralmente sulle reti per rubare dati o distribuire malware da utilizzare in attacchi futuri.

Lo zero trust è un modello di sicurezza che presuppone che nessun utente o dispositivo sia intrinsecamente attendibile, anche quando è già connesso alla rete. Impone una rigorosa verifica dell'identità, limita l'accesso alle sole risorse necessarie e monitora costantemente le attività. Questo approccio impedisce agli aggressori di sfruttare le credenziali rubate per muoversi nei sistemi senza essere scoperti.

L'ITDR (Identity threat detection and response, o rilevamento e risposta alle minacce alle identità) si concentra sull'identificazione e sul blocco delle minacce dirette alle identità, come il furto delle credenziali, l'abuso dei privilegi o il movimento laterale. Gli strumenti di ITDR monitorano i sistemi delle identità per individuare i comportamenti sospetti, tracciano le anomalie nel corso del tempo e rispondono rapidamente per prevenire violazioni o furti di dati su larga scala.