Combatti efficacemente gli aggressori avanzati che si muovono sulla tua rete

Gli aggressori che riescono ad accedere al tuo ambiente senza essere rilevati pensano di aver già vinto. Implementa la tecnologia di deception e adotta una difesa proattiva che ti consente di attirare e smascherare gli utenti malintenzionati più sofisticati con esche realistiche.

Bloccare il movimento laterale

bloccando gli aggressori con honeypot convincenti

Difenditi dagli attacchi GenAI

sulla tua infrastruttura e sui set di dati di training

Rilevamento degli utenti compromessi

e abusando delle credenziali rubate

Il problema

Gli aggressori compromettono gli ambienti zero trust prendendo di mira utenti e app

90%

80%

Il 91%

Panoramica sul prodotto

Rileva le minacce avanzate che eludono le difese tradizionali

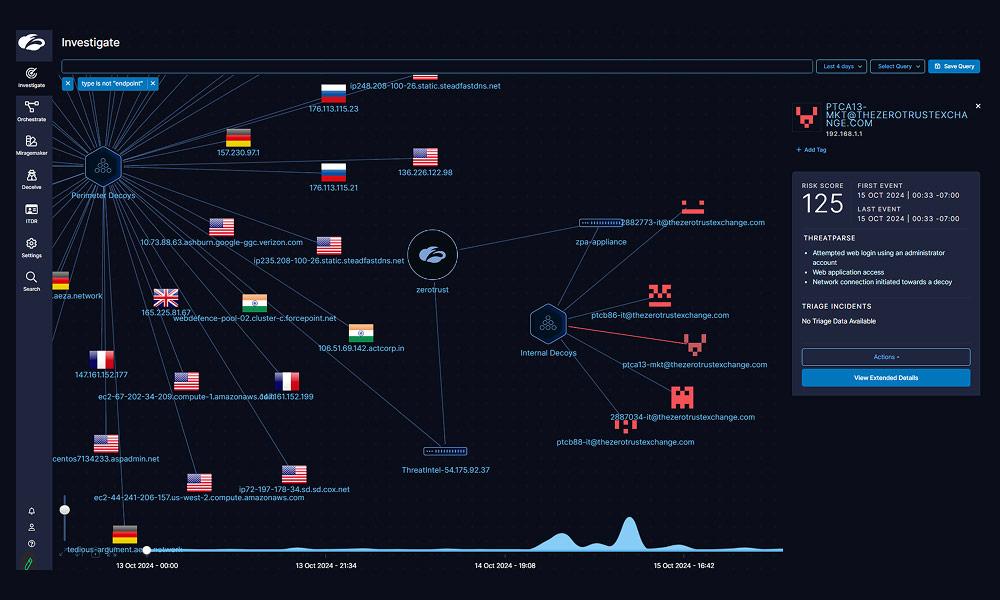

Zscaler Deception distribuisce esche realistiche nel tuo ambiente per attirare, rilevare e intercettare gli aggressori attivi. Se un utente compromesso interagisce con un'esca, il tuo team riceverà un'allerta immediata, ma gli aggressori non si accorgeranno di essere stati scoperti finché non sarà ormai troppo tardi.

Parte della piattaforma nativa del cloud Zscaler Zero Trust Exchange™, Deception è in grado di implementare rapidamente un rilevamento delle minacce altamente affidabile per l'intera azienda.

Elimina i rischi relativi alla tua superficie di attacco

Dirotta gli aggressori impedendo loro di raggiungere gli obiettivi critici, come endpoint, sistemi di identità, reti, applicazioni e cloud.

Rileva con più rapidità le minacce più pericolose

Rileva utenti compromessi, movimento laterale e ransomware con IOC altamente affidabili e falsi positivi praticamente azzerati.

Blocca le minacce in tempo reale

Utilizza policy di accesso zero trust per limitare o interrompere in modo dinamico l'accesso ai servizi SaaS e alle applicazioni interne sensibili.

Vantaggi

Adotta un approccio innovativo al rilevamento delle minacce mirate

Proteggi utenti e applicazioni con le esche

Rileva silenziosamente le minacce e le attività degli aggressori con endpoint, applicazioni, server e utenti esca insieme ad altre risorse fittizie per intercettare gli aggressori.

Accelera la risposta agli incidenti e riduci il numero di allerte

Informa rapidamente il tuo team di sicurezza della presenza di minacce e violazioni confermate senza falsi positivi o costi operativi aggiuntivi.

Obbliga gli aggressori a lavorare molto più duramente per lanciare attacchi

Sostituisci la tua superficie di attacco con esche convincenti che attirano gli aggressori e catturali non appena abboccano.

Dettagli del prodotto

Una piattaforma completa di cyber deception

LE FUNZIONALITÀ PRINCIPALI

Si trarra di una strategia che utilizza risorse esca come chatbot, API LLM, esche adattive e agenti fittizi per rilevare gli aggressori che stanno prendendo di mira l'infrastruttura di GenAI nel tuo ambiente.

Utilizza esche accessibili da Internet per rilevare le minacce prima che generino una violazione e prendano di mira specificamente la tua organizzazione.

Crea un campo minato per proteggere i tuoi endpoint con file, credenziali e processi fittizi, insieme a molto altro.

Rileva il movimento laterale sui tuoi ambienti cloud con server web, file e database fittizi e non solo.

Estrapola informazioni utili da log ricchi di contesto e ottieni in pochi clic analisi automatizzate di grado forense che ti consentono di individuare le cause radice.

Distribuisci sistemi server fittizi che ospitano servizi come server SSH, database, condivisioni di file e altro.

Rileva le attività di enumerazione e gli accessi dannosi impiegando utenti fittizi su Active Directory.

Ottieni una visibilità avanzata sugli attacchi con ambienti OS esca realistici e altamente interattivi.

Casi d'uso

Trasforma la tua rete in un ambiente ostile per gli aggressori

Ricevi segnali di allerta precoci dalle esche perimetrali se gli autori di minacce avanzate, come operatori di ransomware o gruppi APT, eseguono una ricognizione precedente alla violazione.

Distribuisci password, cookie, sessioni, segnalibri e app esca per rilevare gli utenti compromessi quando interagiscono con l'ambiente fittizio.

Utilizza app ed endpoint esca per deviare e intercettare gli aggressori che cercano di muoversi lateralmente nel tuo ambiente.

Circonda le risorse di alto valore con esche che consentono di rilevare e bloccare istantaneamente anche gli aggressori più furtivi e sofisticati.

Rileva i ransomware in ogni fase del ciclo di vita dell'attacco distribuendo esche nella tua rete, negli endpoint, nei cloud e negli ambienti Active Directory.

Questa soluzione si integra perfettamente con la piattaforma Zscaler e con strumenti di sicurezza terzi, come SIEM e SOAR, per bloccare gli aggressori attivi con una risposta rapida e automatizzata.

Intercetta gli aggressori che utilizzano credenziali rubate per accedere alle app fittizie sul web (che scambiano per applicazioni beta vulnerabili e servizi di accesso remoto, come le VPN).

Rileva l'iniezione di prompt, il data poisoning e altri gravi attacchi che prendono di mira l'infrastruttura di GenAI e i set di dati di training.

La nostra piattaforma

Zscaler Zero Trust Exchange

Proteggi la comunicazione tra utenti, carichi di lavoro e dispositivi,

sia internamente sia tra filiale, cloud e data center.

Zero Trust Everywhere

Blocca gli attacchi informatici

- Diventa invisibile agli aggressori

- Prevenire le compromissioni

- Previene il movimento laterale

Dati al sicuro

- Trova, classifica e valuta il profilo di sicurezza dei dati

- Previeni la perdita dei dati su tutti i canali

Proteggi l'AI

- Proteggi l'uso dell'AI pubblica

- Proteggi le applicazioni e i modelli di AI privati

- Proteggi le comunicazioni degli agenti

Automatizza le operazioni

- Accelera le operazioni di sicurezza

- Ottimizza le esperienze digitali

Domande frequenti

Domande frequenti

La tecnologia di Zscaler Deception reinventa gli honeypot tradizionali integrando la deception direttamente negli ambienti degli utenti su endpoint, reti, Active Directory, workload cloud, dispositivi IoT/OT e altro, rendendo le trappole indistinguibili dalle risorse legittime. A differenza degli honeypot statici, Zscaler utilizza esche e breadcrumb che fanno sì che gli aggressori si rivelino senza esserne consapevoli. Questa strategia proattiva e distribuita rileva le minacce in tempo reale e si integra in modo ottimale con la piattaforma Zscaler Zero Trust Exchange.

Zscaler Deception si integra in modo ottimale in Zscaler Zero Trust Exchange e consente di distribuire dinamicamente esche leggere su endpoint aziendali, reti, Active Directory, workload cloud e dispositivi IoT/OT. Replicando alla perfezione le risorse reali, queste trappole consentono di rilevare le attività dannose in modo praticamente istantaneo. Questo approccio integrato favorisce il rilevamento proattivo delle minacce e garantisce al contempo una verifica costante secondo i principi dello zero trust. Zscaler Deception si integra inoltre nell'agente di endpoint Zscaler Client Connector e in Zscaler Private Access per rilevare il movimento laterale dagli endpoint alle applicazioni.

Zscaler Deception è una soluzione progettata per rilevare un'ampia gamma di minacce, tra cui minacce avanzate persistenti (APT), attacchi antecedenti alle violazioni, compromissione dell'identità, escalation dei privilegi, movimento laterale, minacce interne e ransomware. Attirando gli aggressori con esche e meccanismi di inganno, questa strategia identifica i comportamenti sospetti sin dalle fasi iniziali, offrendo una protezione proattiva contro le violazioni e riducendo significativamente i tempi di permanenza.

Sì, Zscaler Deception supporta in modo ottimale gli ambienti cloud, on-premise e ibridi. La sua architettura leggera garantisce una distribuzione fluida su endpoint, workload e dispositivi IoT, indipendentemente dall'infrastruttura. In quanto soluzione distribuita dal cloud, si allinea alla perfezione agli ambienti distribuiti moderni per fornire un rilevamento delle minacce completo e scalabile.

Sì, Zscaler Deception è in grado di rilevare attacchi come prompt injection, data poisoning, jailbreaking, suffissi dannosi progettati per ingannare l'AI, esfiltrazione dei dati di training e altro. Per rilevare questi attacchi, Zscaler Deception supporta inoltre la creazione di chatbot LLM e API esca.