Potenzia la tua organizzazione con un'architettura zero trust

Garantire la sicurezza

Mitiga i rischi aziendali con la protezione dalle minacce informatiche e la difesa dalla perdita dei dati.

Semplificare

Riduci i costi e la complessità eliminando le soluzioni non integrate e riducendo le spese di gestione.

Trasformare

Accresci l'agilità aziendale con una rete zero trust nativa del cloud per utenti, workload e filiali.

L'architettura fa la differenza

Il mondo del business è cambiato

I modelli tradizionali applicati alla rete e alla sicurezza sono stati concepiti prima delle rivoluzioni tecnologiche a cui assistiamo oggi. Gli strumenti elencati di seguito sono fondamentali per la trasformazione digitale e consentono alle organizzazioni di diventare più agili e competitive, ma richiedono un nuovo approccio a rete e sicurezza.

Mobilità

Cloud

IoT/OT

IA/ML

La trasformazione digitale richiede un'architettura zero trust

Le architetture di rete tradizionali e basate su firewall sono un ostacolo alla trasformazione

Una rete attendibile connette utenti, siti e app e viene difesa da un perimetro di sicurezza. Cercare di supportare i servizi cloud e altre tendenze estendendo il perimetro della rete a tutte queste entità è rischioso, costoso e dannoso per l'esperienza utente.

L'architettura zero trust favorisce la trasformazione

Con lo zero trust si abbandonano gli approcci incentrati sulla rete a favore di un cloud appositamente progettato, che agisce come un centralino intelligente e utilizza le policy aziendali per determinare chi può accedere a cosa, ovunque e su qualsiasi rete. Questo approccio è più sicuro, abbatte i costi e migliora l'esperienza utente.

Il problema

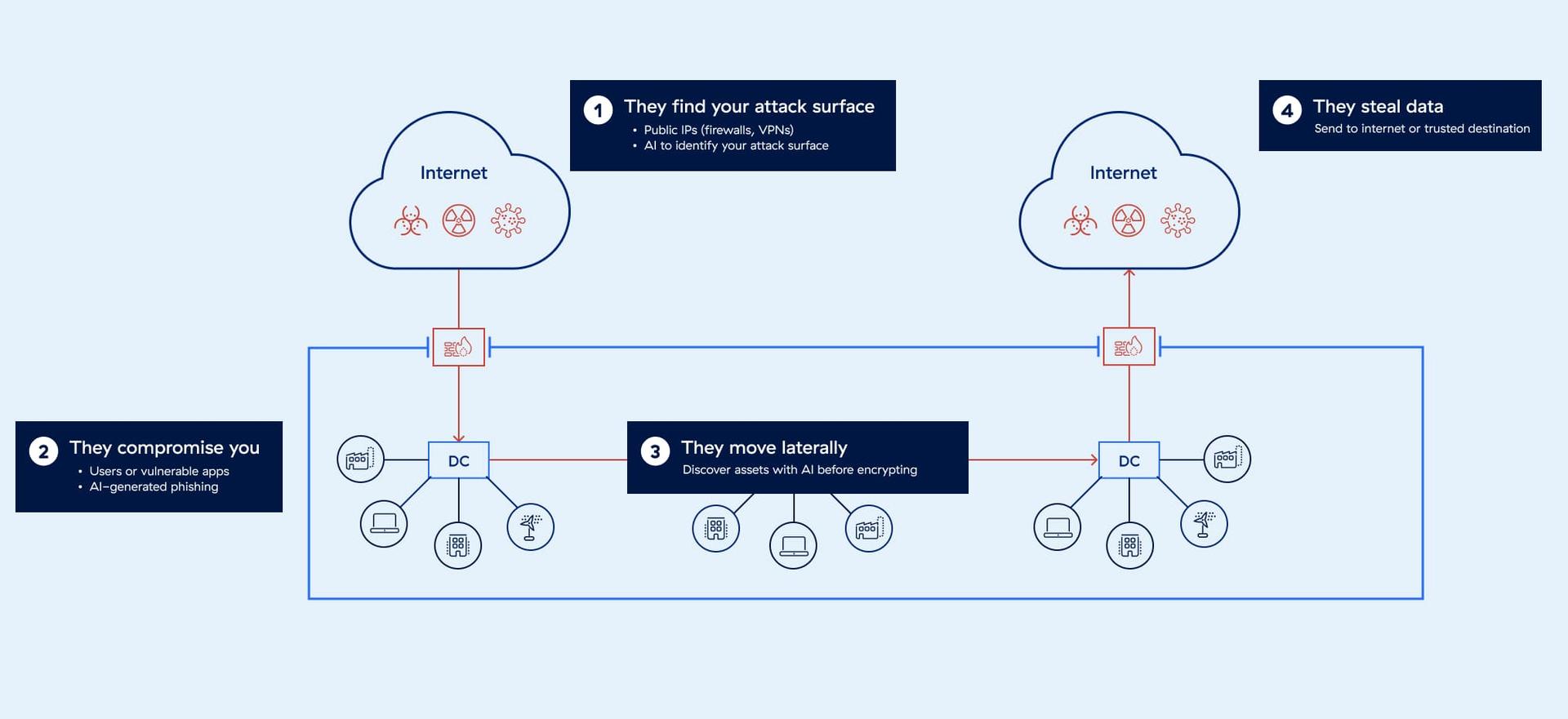

Le architetture basate su firewall e VPN aumentano i rischi

Le aziende di tutto il mondo hanno speso miliardi per firewall e VPN, ma le violazioni sono comunque in aumento. Il problema è semplice: proteggere una rete hub-and-spoke con gli strumenti di sicurezza basati sul perimetro non consente di bloccare le violazioni e di coprire tutte e quattro le fasi della catena di attacco.

Gli aggressori riescono a individuarti

Tutti gli IP sono vulnerabili, anche quelli dei firewall, che invece dovrebbero proteggerti.

Compromettono l'azienda

Gli aggressori sfruttano le vulnerabilità per stabilire un punto di appoggio nella rete.

Si muovono lateralmente

Un dispositivo infetto compromette l'intera rete.

Rubano i dati

I dati sensibili su applicazioni, server e intere reti vengono persi.

Panoramica sulla piattaforma

Zscaler Zero Trust Exchange™ è una piattaforma completa e integrata che implementa la sicurezza zero trust e la trasformazione della rete per tutti gli utenti, i workload, l'IoT/OT e i partner B2B.

Basata sul principio zero trust dell'accesso a privilegi minimi, la nostra esclusiva architettura proxy consente l'ispezione TLS/SSL completa e su larga scala. Inoltre, vengono stabilite connessioni one-to-one tra utenti e applicazioni considerando fattori come identità, contesto e policy aziendali.

Vantaggi

Riduci il rischio associato a tutte e quattro le fasi di una catena di attacco

Ridurre al minimo la superficie di attacco

Nascondi le applicazioni dietro a Zero Trust Exchange e rendile invisibili a internet.

Prevenire le compromissioni

Ispeziona tutto il traffico, incluso quello cifrato, e blocca le minacce in tempo reale.

Eliminare il movimento laterale

Connetti le entità autorizzate (come gli utenti) direttamente alle app, non alla rete.

Bloccare la perdita dei dati

Identifica e proteggi automaticamente i dati sensibili in movimento, quelli inattivi e quelli in uso.

Il nostro approccio zero trust

Verifica dell'identità

Verifica chi o cosa sta tentando di ottenere l'accesso con una piattaforma che conferma l'identità dell'utente, del dispositivo o del workload attraverso integrazioni con provider terzi di servizi di identificazione.

Determina la destinazione

Identifica la destinazione della connessione, ad esempio una pagina web, un'app SaaS, un'app privata o altro, e assicurati che sia conosciuta e appropriata.

Valutazione del rischio

Utilizza l'IA per determinare il rischio in base al contesto, considerando fattori come il comportamento dell'utente, il profilo di sicurezza del dispositivo, destinazione e contenuti, l'intelligence proveniente da terze parti e oltre 500 bilioni di segnali giornalieri.

Applicazione delle policy

Determina se concedere l'accesso, bloccarlo, implementare l'isolamento, usare la deception o altro con una piattaforma che applica policy in tempo reale per ogni singola sessione e richiesta.

Serie di webinar in tre parti: "Lo zero trust: dalla teoria alla pratica"

Padroneggia il modello zero trust e promuovilo nella tua organizzazione.

Casi d'uso

Proteggi tutte le fasi del tuo percorso di trasformazione

Empower your people with fast, secure, and reliable access to the internet, SaaS, and private apps.

Secure your workload communications and protect data at rest within your clouds/SaaS apps.

Gain IoT device discovery, zero trust connectivity for IoT/OT, and privileged remote access to OT.

La nostra piattaforma

Zscaler Zero Trust Exchange

Proteggi la comunicazione tra utenti, carichi di lavoro e dispositivi,

sia internamente sia tra filiale, cloud e data center.

Zero Trust Everywhere

Blocca gli attacchi informatici

- Diventa invisibile agli aggressori

- Prevenire le compromissioni

- Previene il movimento laterale

Dati al sicuro

- Trova, classifica e valuta il profilo di sicurezza dei dati

- Previeni la perdita dei dati su tutti i canali

Proteggi l'AI

- Proteggi l'uso dell'AI pubblica

- Proteggi le applicazioni e i modelli di AI privati

- Proteggi le comunicazioni degli agenti

Automatizza le operazioni

- Accelera le operazioni di sicurezza

- Ottimizza le esperienze digitali

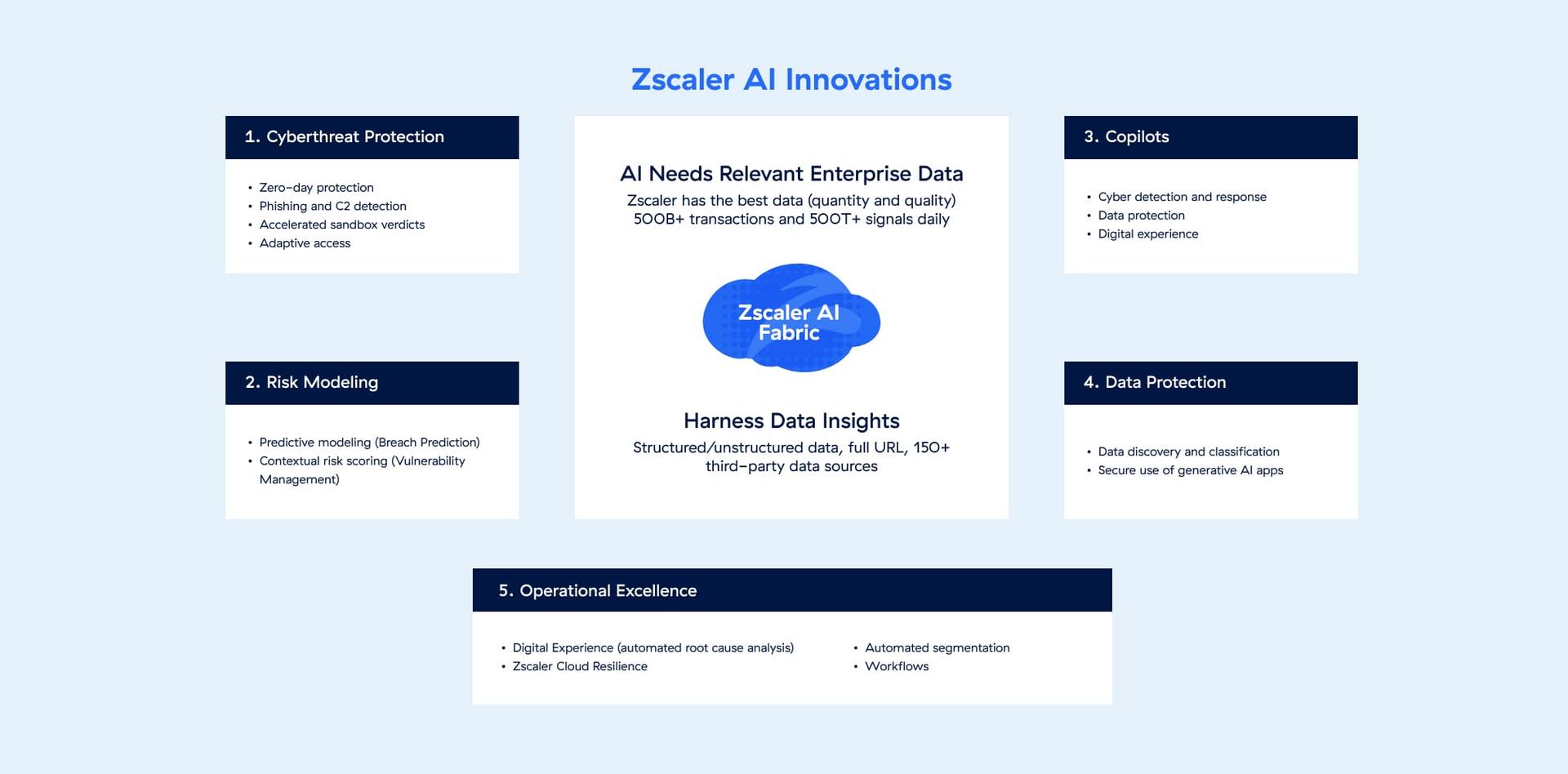

Zero trust + AI

Leadership e valore aggiunto nel campo dell'AI

Zero Trust Exchange utilizza AI ed ML per fornire la massima protezione dei dati e la difesa dalle minacce informatiche, oltre ad automazione e incremento della produttività.

Riconoscimento

Leader riconosciuto per le soluzioni zero trust

500+ MLD

Oltre 160 DC

>70 NPS

9+ MLD

500T+

400+

~45%

Leader

NASDAQ-100

Richiedi una dimostrazione

Affidati ai nostri esperti e il modo in cui Zero Trust Exchange può potenziare la tua strategia di sicurezza e trasformare il tuo business.