Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Informe de ThreatLabz: El 87.2 % las amenazas se transmiten a través de canales cifrados

El cifrado es el valor predeterminado para la comunicación en línea, y casi todo el tráfico web está protegido por protocolos seguros como TLS/SSL. Sin embargo, a medida que el cifrado se vuelve más omnipresente cada día, también lo hacen las oportunidades para que los malintencionados exploten canales cifrados.

El mismo cifrado que protege las actividades legítimas también actúa como conducto para las maliciosas. Los atacantes están utilizando canales cifrados para eludir las defensas tradicionales, ocultando malware, campañas de phishing, criptominería/criptojacking y robo de datos dentro del tráfico cifrado.

El Informe sobre ataques cifrados de Zscaler ThreatLabz 2024 examina este panorama de amenazas en evolución, basado en un análisis exhaustivo de miles de millones de amenazas enviadas a través de HTTPS y bloqueadas por la nube de Zscaler. El informe destaca las tendencias más recientes, las principales categorías de amenazas, los objetivos más comunes de los ataques cifrados y más información sobre cómo los atacantes están utilizando el tráfico cifrado como arma.

Cinco conclusiones clave sobre los ataques cifrados

El equipo de investigación de ThreatLabz analizó 32.1 mil millones de ataques cifrados bloqueados por la nube de Zscaler entre octubre de 2023 y septiembre de 2024 para identificar y comprender los patrones de amenazas más recientes. El siguiente subconjunto de conclusiones destaca algunas de las tendencias y objetivos más destacados.

- Crecimiento constante de los ataques cifrados: La nube de Zscaler bloqueó un volumen sin precedentes de ataques integrados en el tráfico TLS/SSL durante el período de análisis. Las amenazas cifradas representaron el 87.2 % de todos los ataques bloqueados, lo que representa un aumento interanual del 10.3 % en los ataques cifrados y refleja la creciente dependencia del cifrado por parte de los malintencionados para ocultar sus actividades maliciosas.

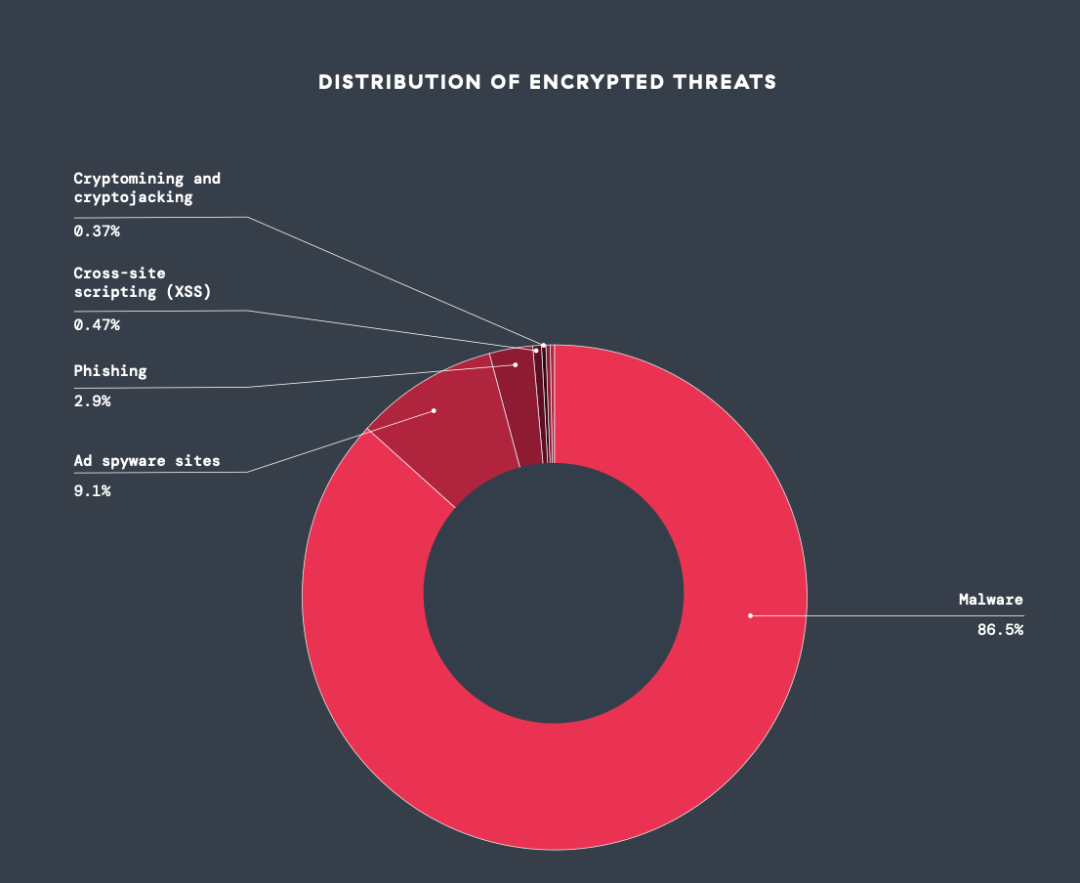

- El malware domina el panorama: El malware sigue siendo la amenaza cifrada más frecuente y representa el 86.5 % de los ataques bloqueados. Esta tendencia destaca la adaptación de las tácticas del malware para proliferar en canales cifrados, utilizando el cifrado para enmascarar las cargas útiles y eludir las medidas tradicionales de seguridad y detección.

Figura 1: Principales categorías de amenazas observadas

- Aumentan las amenazas de criptominería/criptojacking, secuencias de comandos en sitios cruzados y phishing: El criptominado/criptojacking y las secuencias de comandos en sitios cruzados (XSS) se encuentran entre las amenazas cifradas de más rápido crecimiento, con aumentos interanuales del 122.9 % y el 110 2 %, respectivamente, mientras que el phishing experimentó un notable salto del 34.1 %. Es posible que estos picos hayan sido alimentados por el creciente uso de tecnologías de IA generativa, que facilitan la creación de secuencias de comandos avanzadas de criptominería, la automatización de secuencias de comandos XSS maliciosas y la ejecución de campañas de phishing muy convincentes.

- El sector de la fabricación encabeza la lista de sectores más afectados: Los sectores tecnológico, de servicios y de la fabricación fueron los más atacados, siendo el último víctima de 13,500 millones de intentos de ataque cifrados entre octubre de 2023 y septiembre de 2024.

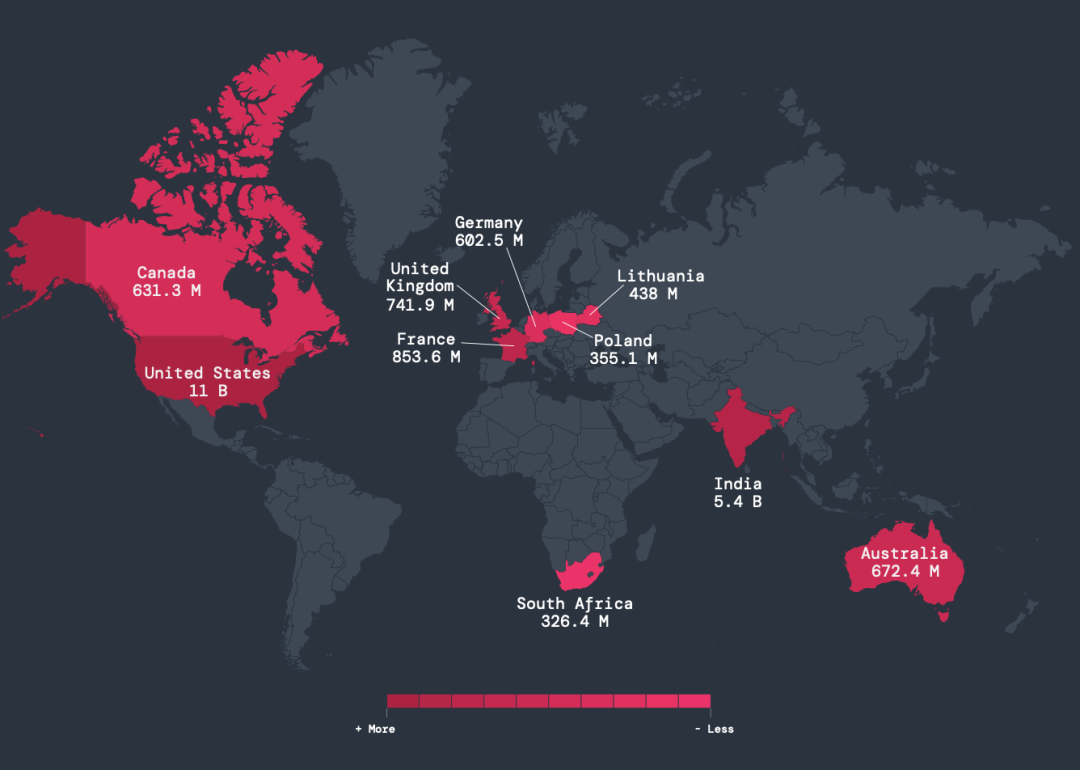

- Los Estados Unidos y la India siguen siendo los principales objetivos: Al recibir 11,000 millones (EE. UU.) y 5400 millones (India) de ataques cifrados durante el período de análisis de ThreatLabz, los Estados Unidos y la India mantuvieron sus posiciones como los países más atacados, seguidos de Francia, el Reino Unido y Australia.

Figura 2: Un mapa de los países que experimentan más ataques cifrados

Evolución de las tendencias de ataques cifrados

ThreatLabz descubrió muchas tendencias significativas en evolución en los ataques cifrados, desde atacantes que aprovechan los canales de cifrado para desviar datos confidenciales hasta métodos de adversario en el medio (AiTM) que utilizan herramientas avanzadas y cifrado TLS/SSL para crear campañas de phishing casi indetectables: el informe ofrece ejemplos de cada uno de ellos.

Una tendencia notable explorada en detalle por ThreatLabz es el creciente abuso de los servicios en la nube por parte de grupos de amenazas persistentes avanzadas (APT). Al mezclarse con el tráfico legítimo de los servicios en la nube, los grupos APT pueden aprovechar el uso por defecto del cifrado TLS/SSL activado para ayudarles a eludir los controles de seguridad de la red. ThreatLabz profundiza en esta tendencia y proporciona un análisis detallado que incluye:

- Principales grupos APT que abusan de los servicios en la nube

- Los 10 servicios en nube más explotados

- Principales servicios explotados para la entrega de cargas útiles

- Tácticas más comunes utilizadas en la explotación abusiva de servicios en la nube

Cómo Zscaler detiene las amenazas cifradas

Zscaler Zero Trust Exchange ofrece una potente solución para detener las amenazas cifradas, empezando por eliminar los puntos ciegos a través de sus capacidades de inspección TLS/SSL y las defensas impulsadas por la IA. Así es como Zscaler aborda las amenazas cifradas en cada etapa de un ataque.

Minimice la superficie de ataque

Las conexiones cifradas no controladas, como las que se realizan a través de VPN o cargas de trabajo expuestas, pueden ampliar la superficie de ataque y permitir a los atacantes esconderse a plena vista. Zscaler elimina este riesgo y la superficie de ataque al mantener las aplicaciones y los servicios invisibles para Internet. Este enfoque impide que las amenazas cifradas lleguen a las aplicaciones y sistemas críticos, proporcionando una protección proactiva que no depende del acceso compartido a la red.

Evitar el compromiso inicial

Zscaler Internet Access™ (ZIA) realiza una inspección TLS/SSL completa para verificar cada conexión y detener las amenazas ocultas sin sacrificar el rendimiento. Las capacidades de inspección de ZIA aprovechan el análisis potenciado por la IA y la detección en línea para identificar y bloquear rápidamente las amenazas sofisticadas dentro del tráfico cifrado. Este enfoque elimina la necesidad de dispositivos físicos tradicionales que consumen muchos recursos, lo que permite a las organizaciones gestionar el crecimiento del tráfico cifrado con facilidad y sin interrupciones.

Elimine el movimiento lateral

Los atacantes suelen tratar de desplazarse lateralmente dentro de las redes una vez que consiguen entrar. Zscaler evita esto con la segmentación Zero Trust y las políticas impulsadas por la IA y conscientes del contexto que se ofrecen a través de Zscaler Private Access™ (ZPA). ZPA aplica controles de acceso granulares, limitando a los usuarios a aplicaciones específicas en función de la identidad, el contexto y la política. Esto sustituye la compleja segmentación de la red basada en reglas por un control de acceso racionalizado y basado en identidades. Además, Zscaler utiliza tecnología de engaño, colocando señuelos para detectar y frustrar intentos de movimiento lateral dentro del tráfico cifrado.

Bloquee las devoluciones de llamada de comando y control

El malware a menudo se basa en canales cifrados para comunicarse con los servidores C2, lo que permite a los atacantes ejecutar comandos, descargar malware adicional o exfiltrar datos confidenciales. ZIA inspecciona el tráfico cifrado saliente (hacia el norte) y entrante (hacia el sur) para interrumpir las comunicaciones C2. Las herramientas de prevención de pérdida de datos impulsadas por la IA de Zscaler detectan y bloquean el tráfico malicioso, evitando que se filtren datos confidenciales y que las devoluciones de llamadas de C2 cifradas comprometan la red.

Estudio de caso: Descubra cómo Wipro bloqueó 8.2 millones de amenazas cifradas en un trimestre con Zscaler

Al sustituir los firewalls y VPN tradicionales por Zscaler, Wipro reforzó sus defensas con la inspección TLS/SSL en línea de todo el tráfico de Internet y SaaS para detectar y bloquear las amenazas cifradas. Lea su historia aquí.

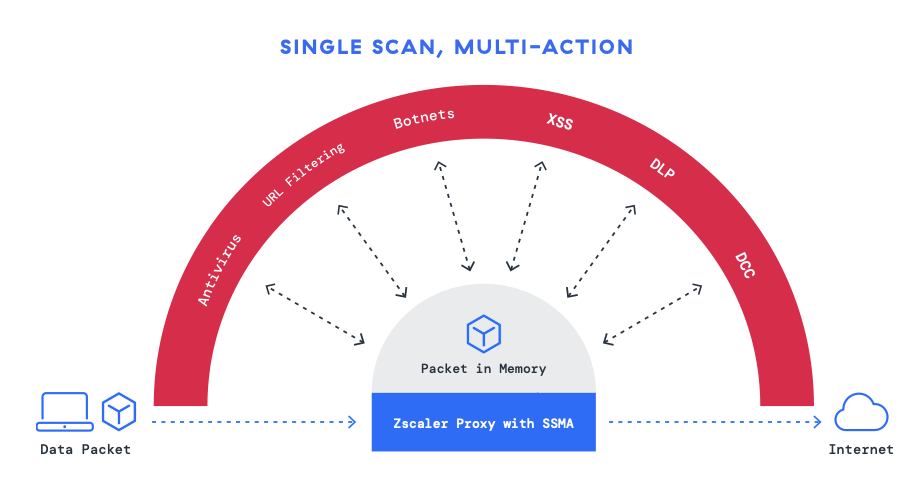

Por qué es importante una inspección exhaustiva de TLS/SSL

La base de la defensa de Zscaler contra las amenazas cifradas es su plena capacidad de inspección TLS/SSL, habilitada por una arquitectura escalable basada en proxy. A diferencia de las soluciones tradicionales basadas en hardware que obligan a las organizaciones a elegir entre seguridad y velocidad, el enfoque nativo en la nube de Zscaler permite a las organizaciones inspeccionar completamente el tráfico a escala con su exclusivo motor de análisis único y acción múltiple, una característica única que procesa el tráfico una vez para aplicar múltiples controles de seguridad simultáneamente. Esto ayuda a las organizaciones a:

- Inspeccionar el 100 % del tráfico cifrado: A diferencia de las soluciones que inspeccionan sólo una fracción del tráfico cifrado debido a limitaciones de hardware, la arquitectura nativa de la nube de Zscaler garantiza que se inspeccione cada paquete sin excepción.

- Superponer controles de seguridad avanzados: Los controles de seguridad en línea impulsados por la IA detectan y bloquean las amenazas integradas en el tráfico cifrado.

- Mantener un alto rendimiento: La arquitectura de Zscaler elimina los cuellos de botella típicamente asociados con los dispositivos de hardware.

Manténgase a la vanguardia de las amenazas cifradas

Los hallazgos del Informe sobre ataques cifrados de ThreatLabz 2024 dejan claro que los malintencionados están evolucionando constantemente con la ayuda del cifrado y las tecnologías de inteligencia artificial para evadir la detección y maximizar su impacto.

Profundice en las últimas investigaciones y obtenga más información sobre cómo mantenerse a la vanguardia de las amenazas cifradas. El informe completo ofrece:

- Análisis en profundidad: Hallazgos detallados y estudios de casos sobre cómo los atacantes aprovechan el cifrado.

- Predicciones para 2025: Perspectivas de expertos sobre hacia dónde se dirige el panorama de amenazas cifradas.

- Mejores prácticas ejecutables: Una lista de verificación práctica para mejorar sus defensas contra ataques cifrados.

Proteja su organización de amenazas cifradas. Obtenga su copia del informe hoy.

¿Este post ha sido útil?

Descargo de responsabilidad: Esta entrada de blog ha sido creada por Zscaler con fines únicamente informativos y se proporciona "tal cual" sin ninguna garantía de exactitud, integridad o fiabilidad. Zscaler no asume ninguna responsabilidad por cualquier error u omisión o por cualquier acción tomada en base a la información proporcionada. Cualquier sitio web de terceros o recursos vinculados en esta entrada del blog se proporcionan solo por conveniencia, y Zscaler no es responsable de su contenido o prácticas. Todo el contenido está sujeto a cambios sin previo aviso. Al acceder a este blog, usted acepta estos términos y reconoce su exclusiva responsabilidad de verificar y utilizar la información según convenga a sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.