Sepa cuándo los atacantes explotan, utilizan indebidamente o roban las identidades empresariales y la infraestructura de identidades. Reduzca el riesgo de ataques basados en la identidad con la detección y respuesta a amenazas de identidad (ITDR) en tiempo real.

Obtenga una visibilidad total de las configuraciones erróneas, los permisos riesgosos y las credenciales expuestas

Detecte y responda a los ataques que abusan de las credenciales y eluden la MFA para desplazarse lateralmente

Remedie e investigue más rápido con el flujo de trabajo del SOC y la integración de políticas de acceso

El problema

La identidad es la nueva superficie de ataque

A medida que la adopción de Zero Trust reduce las superficies de ataque tradicionales en todo el mundo, los atacantes están buscando más allá del malware. Están utilizando técnicas sofisticadas para robar credenciales, eludir la autenticación multifactor y escalar los privilegios.

Los sistemas de detección de amenazas e identidad heredados no se diseñaron para gestionar las amenazas basadas en la identidad, lo que le deja con puntos ciegos críticos en lo que respecta a cambios peligrosos, credenciales comprometidas y actividad maliciosa.

50 %

75 %

91 %

Descripción general de las soluciones

Active la seguridad basada en la identidad

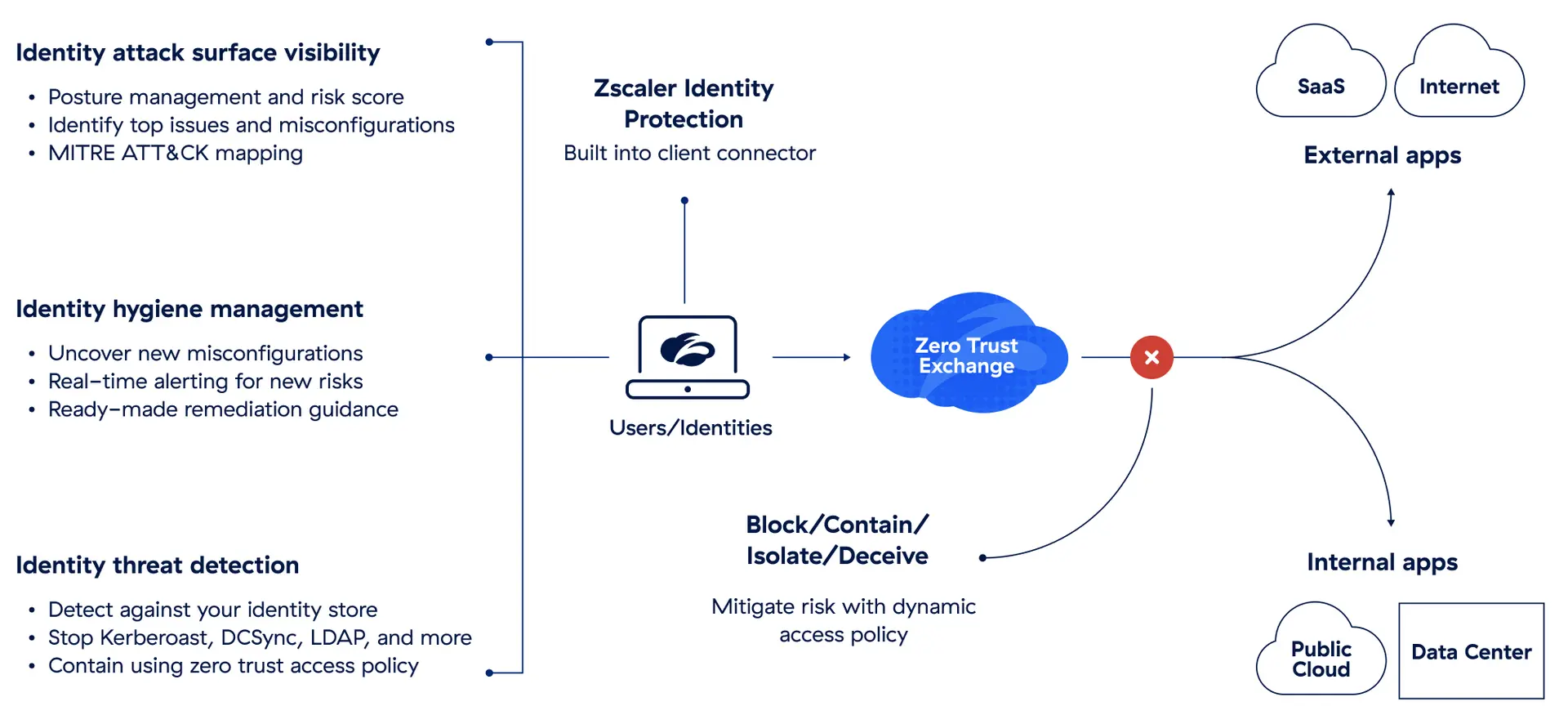

Zscaler Identity Protection protege a los usuarios con visibilidad continua de las configuraciones erróneas de identidad y los permisos que suponen un riesgo. Integrado en Zscaler Client Connector, nuestro ligero agente de punto final, es un enfoque simple y de poco invasivo para detener ataques basados en identidad.

Configure Identity Protection en solo unos minutos y comience a mejorar su postura de seguridad de inmediato. Las evaluaciones y alertas rápidas brindan a su equipo de seguridad información valiosa sobre las vulnerabilidades y los cambios relacionados con la identidad que aumentan el riesgo de una violación de datos.

Ventajas

Reduzca el riesgo de compromiso del usuario y de explotación de privilegios

Cuantifique y rastree el riesgo de identidad

Comprenda cómo, por qué y dónde es vulnerable con las evaluaciones de seguridad de identidad, que incluyen una puntuación de riesgo intuitiva.

Encuentre y corrija configuraciones riesgosas

Descubra los problemas que abren nuevas vías de ataque, como la exposición de contraseñas compartidas, las contraseñas obsoletas y la delegación sin restricciones.

Remedie con orientación paso a paso

Comprenda el problema, su impacto y los usuarios afectados. Mejore la higiene de la identidad con orientación sobre soluciones en forma de tutoriales en video, scripts y comandos.

Supervise los cambios en tiempo real

Reciba alertas oportunas cuando los cambios de configuración y permisos en los sistemas de identidad introduzcan nuevos riesgos.

Detecte los ataques de identidad

Defiéndase contra las vulnerabilidades que no puede remediar. Detecte y detenga ataques como DCSync, DCShadow, kerberoasting y otros cuando se produzca un compromiso.

Contenga las amenazas de identidad

Utilice integraciones nativas con Zscaler Private Access™, SIEM y EDR líderes para contener ataques de identidad en tiempo real o utilice alertas como parte de su flujo de trabajo SOC.

Casos de uso

Protección integral para un vector de ataque cada vez más explotable

Cuantifique y realice un seguimiento de la postura de identidad con una puntuación de riesgo unificada. Vea los principales problemas de identidad y los usuarios/hosts más riesgosos en tiempo real, con el mapeo MITRE ATT&CK para obtener visibilidad de sus puntos ciegos de seguridad.

Identifique nuevas vulnerabilidades y configuraciones erróneas a medida que aparecen Reciba alertas en tiempo real sobre nuevos riesgos en su almacén de identidades, con orientaciones, comandos y scripts listos para ayudarle a remediar los problemas.

Detecte los ataques dirigidos a su almacén de identidades. Evite ataques de enumeración LDAP, DCSync y kerberoasting con contención integrada basada en una política de acceso Zero Trust.

Obtenga visibilidad de las credenciales almacenadas de manera insegura en sus puntos finales y depúrelas para reducir su superficie de ataque y evitar que sean explotadas.

Identifique las credenciales de los puntos finales y las contraseñas de dominio de AD que han sido comprometidas/fugadas o que son débiles y podrían ser fácilmente descifradas en caso de compromiso.

nuestra plataforma

Zscaler Zero Trust Exchange

Comunicación segura entre usuarios, cargas de trabajo y dispositivos

dentro de la sucursal, la nube y el centro de datos.

Zero Trust en todas partes

Detenga los ciberataques

- Vuélvase invisible para los atacantes

- Evite el compromiso

- Evitar el movimiento lateral

Datos protegidos

- Encuentre, clasifique y evalúe la postura de seguridad de los datos

- Prevenga la pérdida de datos en todos los canales

Proteja la IA

- Proteja el uso de la IA pública

- Proteja los modelos y aplicaciones de IA privados

- Proteja las comunicaciones entre agentes

Automatice las operaciones

- Acelere las operaciones de seguridad

- Optimice las experiencias digitales

Preguntas frecuentes

Los ciberdelincuentes aprovechan credenciales robadas, phishing, ingeniería social o debilidades en los sistemas de autenticación para acceder a cuentas y datos confidenciales. Una vez dentro, los atacantes pueden hacerse pasar por usuarios legítimos, aumentar sus privilegios de acceso o desplazarse lateralmente a través de las redes para robar datos o implementar malware para utilizarlo en ataques posteriores.

Zero Trust es un modelo de seguridad que asume que ningún usuario o dispositivo es inherentemente confiable, incluso cuando ya se encuentra en la red. Implica una estricta verificación de la identidad, limita el acceso únicamente a los recursos necesarios y supervisa continuamente la actividad. Este enfoque impide que los atacantes aprovechen las credenciales robadas para desplazarse por los sistemas sin ser detectados.

La detección y respuesta a amenazas de identidad (ITDR) se centra en identificar y detener amenazas dirigidas a la identidad, como el robo de credenciales, el abuso de privilegios o el movimiento lateral. Las herramientas ITDR supervisan los sistemas de identidad para detectar comportamientos sospechosos, rastrean anomalías a lo largo del tiempo y responden rápidamente para prevenir violaciones o robos de datos a gran escala.