Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

VPN vs. ZTNA: qual é melhor para acesso remoto seguro?

Com este blog, embarcaremos em uma jornada que apresenta reviravoltas ao compararmos dois meios de proteger equipes de trabalho híbridas e seu acesso a aplicativos, dados e outros serviços baseados na internet: acesso à rede zero trust (ZTNA) e redes privadas virtuais (VPN). Ambos têm vantagens claras, mas apenas um fornece segurança dimensionável sem ampliar a superfície de ataque, ao mesmo tempo que elimina os custos das ferramentas de segurança de rede legadas.

VPN vs. ZTNA para proteção de equipes de trabalho híbridas

A adoção do trabalho híbrido e da computação na nuvem pelas organizações significa que tanto os funcionários quanto os aplicativos estão distribuídos física e virtualmente. Nesse contexto, uma estratégia de segurança focada no perímetro não é mais uma abordagem viável para proteger organizações contra um cenário de ameaças em evolução. Adotar uma abordagem de segurança proativa é uma necessidade, não uma opção.

A VPN e o ZTNA são os dois principais meios de proteger usuários e dados, mas são abordagens muito diferentes. Então, qual é a solução certa para sua organização? Vamos examinar os prós e contras de cada, juntamente com casos de uso comuns.

As redes privadas virtuais protegem o acesso, mas criam problemas de latência

Uma rede privada virtual cria uma conexão segura e criptografada em uma rede; e na era do trabalho híbrido, a internet se tornou uma extensão da rede corporativa. Os funcionários usam a VPN para se conectar a uma rede corporativa e seus recursos de qualquer lugar que estejam. Isso permite que eles acessem aplicativos, arquivos, bancos de dados e outros recursos como se estivessem no escritório.

As VPNs também protegem a privacidade on-line dos usuários mascarando seus endereços IP e criptografando o tráfego da internet. As empresas implantam VPNs desde os anos 90 como um meio de proteger a conectividade remota para que os dados transmitidos pela internet permaneçam privados e seguros. Informações sigilosas, como dados financeiros, detalhes de clientes e comunicações confidenciais, permanecem protegidas quando os funcionários trabalham remotamente ou quando compartilham dados com parceiros e clientes, mesmo ao usar redes públicas não confiáveis.

Parece bom, certo? Aparentemente sim, mas vamos analisar as desvantagens de usar uma VPN. Aqui está uma lista rápida de vantagens da VPN:

- Segurança aprimorada: as VPNs fornecem uma conexão criptografada, protegendo os dados em trânsito contra intercepção ou monitoramento por terceiros não autorizados. Isso é crucial quando funcionários remotos usam redes Wi-Fi públicas, que ampliam a superfície de ataque, pois ficam vulneráveis a invasões que levam a violações de dados.

- Proteção de privacidade: ao mascarar o endereço IP do usuário e criptografar o tráfego da Internet, as VPNs ajudam a proteger a privacidade on-line dos usuários. Elas impedem que provedores de serviços de internet (ISPs) e sites rastreiem as atividades de navegação, dificultando a coleta de informações pessoais por terceiros.

- Acesso remoto: trabalhadores remotos e parceiros de negócios podem se conectar com segurança às redes corporativas de qualquer lugar. Isso facilita o trabalho remoto, a colaboração e o acesso a recursos.

- Criptografia de dados: as VPNs criptografam todos os dados transmitidos entre os dispositivos dos usuários e um servidor VPN, tornando mais difícil para cibercriminosos decifrar informações sigilosas.

As VPNs impactam a produtividade e sobrecarregam o gerenciamento

A implantação e o uso de VPNs apresentam problemas significativos tanto para as equipes de TI quanto para os usuários finais:

Configuração e gerenciamento complexos: configurar uma VPN pode ser difícil para equipes de TI menos experientes, especialmente ao lidar com configurações avançadas.

A latência afeta a experiência de usuário: as VPNs exigem o retorno do tráfego dos usuários por um data center, o que significa que os dados precisam viajar mais longe, impactando o desempenho de aplicativos web.

Problemas de conectividade resultam em desempenho mais lento: as conexões de VPN podem ocasionalmente sofrer interrupções, instabilidades ou redução de desempenho. Isso pode frustrar sua equipe, especialmente quando é necessário fazer algo com urgência.

O ZTNA fornece acesso seguro a aplicativos, dados e outros recursos da nuvem

O acesso à rede zero trust é uma abordagem arquitetônica que desafia o modelo tradicional de segurança de rede com um princípio fundamental de "nunca confiar, sempre verificar": isso significa que nenhum usuário ou dispositivo deve ser considerado inerentemente confiável, e o acesso aos aplicativos é concedido apenas a usuários autorizados, com verificação contínua. Esse modelo garante que os usuários recebam o menor nível de acesso necessário para executar suas tarefas de trabalho, minimizando a superfície de ataque potencial e reduzindo o risco de acessos não autorizados.

Como as organizações podem aplicar o ZTNA operacionalmente em todos os setores

Há muitos cenários em que a aplicação do ZTNA protege usuários, aplicativos e dados, garantindo o mais alto nível de segurança. Aqui estão alguns exemplos:

- Controles de segurança consistentes em ambientes multinuvem: em arquiteturas multinuvem, o ZTNA ajuda a gerenciar o acesso a recursos em diferentes provedores de serviços de nuvem, garantindo políticas de segurança e controles de acesso consistentes.

- Segurança da Internet das Coisas (IoT): ao aplicar controles de acesso rigorosos e autenticação de dispositivos, as organizações podem impedir o acesso não autorizado à infraestrutura de IoT.

- Serviços de saúde e financeiros: esses setores têm regulamentações rígidas de privacidade de dados e se beneficiam do ZTNA ao garantir acesso seguro a informações sigilosas, ao mesmo tempo em que atendem à conformidade regulatória.

- Governo e defesa: as agências governamentais podem proteger informações confidenciais e evitar violações de dados garantindo que somente pessoal autorizado tenha acesso a sistemas críticos e armazenamentos de dados.

- Educação: essas instituições podem proteger o acesso aos registros de alunos, dados de pesquisa e sistemas administrativos, protegendo informações sigilosas contra acessos não autorizados.

Requisitos para acesso à rede zero trust

As vantagens do ZTNA são significativas, e aproveitá-las exige planejamento com uma abordagem em fases para adotar essa nova arquitetura. Esses desafios estão resumidos abaixo. A Zscaler trabalha em estreita colaboração com os clientes para que eles possam evoluir rapidamente com o ZTNA, reduzindo significativamente os custos de TI:

- A implementação do ZTNA exige planejamento, especialmente em redes grandes e estabelecidas. A Zscaler atenua isso com o profundo conhecimento da nossa equipe sobre arquitetura de rede, funções do usuário, dependências de aplicativos e mais, tudo para que nossos clientes possam crescer com velocidade e obter um rápido tempo de retorno sobre o investimento. Além disso, a arquitetura e a implantação da nossa plataforma geralmente não exigem hardware; apenas um pequeno agente de software chamado Client Connector, que é implantado em terminais para rotear o tráfego para nossa nuvem de segurança global. A Zero Trust Exchange atua como um painel de controle para avaliar continuamente a identidade, o comportamento e a postura dos dispositivos dos usuários, bem como inspecionar o conteúdo e aplicar políticas para evitar que ameaças cheguem aos terminais.

- A transição de uma arquitetura de rede tradicional para um modelo zero trust pode exigir mudanças na infraestrutura, nas políticas e nos procedimentos de acesso dos usuários; tudo isso exige tempo e recursos para adaptação. A Zscaler trabalha com os clientes usando uma abordagem em fases para adotar o ZTNA, e já fez isso para muitas organizações globalmente em vários setores. Graças à nossa experiência em ZTNA e às vantagens técnicas da nossa plataforma, podemos colocar os clientes em operação em poucos dias ou semanas.

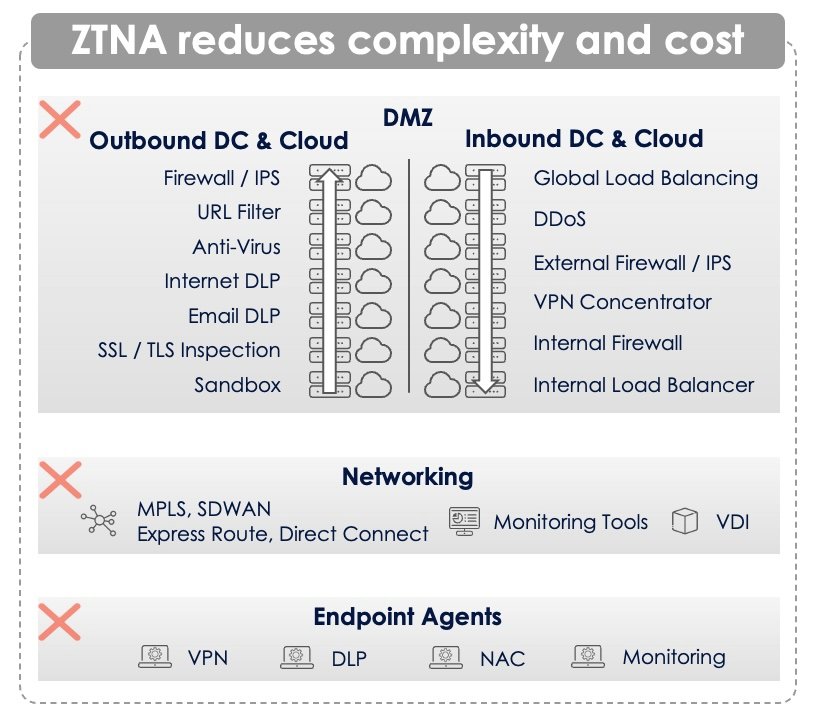

- Investir em ZTNA envolve uma compra inicial de novos softwares e serviços. Com a Zscaler, os clientes podem eliminar custos de TI e, ao mesmo tempo, aproveitar a segurança líder do setor. A arquitetura e os recursos de proteção da nossa plataforma eliminam a necessidade de muitos dispositivos e serviços legados de DMZ de entrada e saída, como firewalls, concentradores de VPN, roteadores MPLS, DDoS e VDI, para citar alguns, resultando em um rápido retorno sobre o investimento.

ZTNA vs. VPN

Agora que você entende os prós e os contras da VPN e do ZTNA, vamos compará-los diretamente sob a ótica de segurança, gerenciamento, capacidade de dimensionamento, desempenho e facilidade de uso. A tabela abaixo fornece um resumo dessas considerações:

Vantagens de segurança: | |

ZTNA O ZTNA fornece um modelo de segurança mais robusto ao aplicar controles de acesso rigorosos, verificação contínua e o princípio de privilégio mínimo. Ele minimiza a superfície de ataque concedendo aos usuários e dispositivos o acesso mínimo necessário. Isso reduz significativamente o risco de violações de dados e de movimentação lateral dentro da rede. | VPN As VPNs oferecem túneis criptografados seguros para transmissão de dados, protegendo os usuários contra acesso e monitoramento não autorizados, especialmente em redes Wi-Fi públicas. Elas podem garantir privacidade e acesso remoto seguro à rede interna de uma empresa quando os usuários estão dentro de um perímetro definido. |

Gerenciamento: | |

ZTNA O ZTNA fornece gerenciamento e controle centralizados sobre as políticas de acesso do usuário, facilitando o gerenciamento e a aplicação de políticas de segurança. Os administradores podem definir controles de acesso granulares e monitorar continuamente as atividades dos usuários. A configuração e a migração para um modelo de ZTNA exigem planejamento cuidadoso e compreensão das funções de usuário e das dependências de aplicativos. | VPN As VPNs são relativamente simples de gerenciar em cenários básicos de acesso remoto. Servidores de VPN podem ser configurados para autorizar ou bloquear o acesso de usuários ou redes específicas. Gerenciar uma implantação de VPN em larga escala pode se tornar complexo, especialmente ao lidar com vários locais remotos e uma base de usuários diversificada. Configurar e manter clientes de VPN em vários dispositivos também pode ser desafiador. |

Capacidade de dimensionamento: | |

ZTNA Altamente dimensionável devido aos seus controles de acesso granulares e recursos de microssegmentação. Ele pode acomodar facilmente a expansão de usuários, dispositivos e aplicativos sem comprometer a segurança. A arquitetura do ZTNA foi projetada para lidar com implantações em larga escala de forma eficiente. Como os usuários autorizados só podem acessar os aplicativos e dados necessários para suas funções de trabalho, isso minimiza a superfície de ataque. | VPN As VPNs têm dificuldade de dimensionamento, especialmente quando um grande número de usuários se conecta simultaneamente. O dimensionamento de uma infraestrutura de VPN geralmente envolve adicionar mais servidores de VPN, o que pode ser caro e complexo de gerenciar, além de estender a superfície de ataque, já que esses dispositivos têm "ouvintes" ativos para novas conexões, tornando-os alvos de criminosos. |

Desempenho: | |

ZTNA O ZTNA tem impacto mínimo no desempenho da rede, pois foi projetado para otimizar o acesso a aplicativos e recursos específicos. A abordagem baseada em microsegmentação garante que o tráfego de rede seja direcionado de forma eficiente. | VPN As VPNs exigem o retorno do tráfego para um data center remoto e, portanto, introduzem latência e reduzem a velocidade da internet, especialmente ao usar servidores distantes da localização física do usuário. |

Experiência de usuário: | |

ZTNA Para os usuários finais, o ZTNA é transparente; eles podem nem estar cientes das medidas de segurança implementadas. Uma vez autenticados, os usuários podem acessar os recursos autorizados sem problemas. | VPN As VPNs geralmente são fáceis de usar para cenários básicos de acesso remoto. Os usuários normalmente precisam instalar um cliente de VPN e se conectar ao servidor de VPN com suas credenciais. No entanto, configurar clientes de VPN em vários dispositivos e gerenciar o acesso para uma base de usuários diversificada pode ser desafiador para as equipes de TI. |

Em resumo, o ZTNA oferece uma estrutura de segurança mais moderna e robusta, com controles de acesso granulares, tornando-o altamente seguro e dimensionável. As VPNs, por outro lado, fornecem uma solução simples para acesso remoto seguro e proteção de privacidade, mas enfrentam desafios de dimensionamento e desempenho.

A transição para o ZTNA é uma jornada que renderá dividendos com segurança dimensionável e, ao mesmo tempo, redução de custos de TI

Na Zscaler, sabemos que o caminho para o zero trust é uma jornada que exige planejamento e implementação cuidadosa. Isso significa que a adoção do ZTNA geralmente acontece em fases, não de uma só vez.A transição da VPN para o ZTNA pode ocorrer em etapas:

- Análise: avalie suas necessidades atuais de segurança e a pilha de TI e, em seguida, identifique as áreas onde o ZTNA pode fornecer melhor proteção e acesso contínuo aos aplicativos e recursos baseados na internet.

- Planejamento: desenvolva um plano de migração que inclua cronogramas, recursos e treinamento para sua equipe de TI.

- Implementação: implante soluções de ZTNA gradualmente, começando com aplicativos e dados críticos.

- Testes: realize testes completos para garantir que o novo sistema atenda aos seus requisitos de segurança e desempenho.

- Treinamento: ofereça treinamento aos usuários finais para familiarizá-los com os novos processos de autenticação.

Seguindo essas etapas, você poderá fazer a transição para o ZTNA com sucesso e aprimorar a postura de segurança da sua organização.

Parabéns, você avançou bastante na compreensão das vantagens do ZTNA em relação às VPNs! Agora você sabe que, quando comparado às VPNs, o ZTNA é uma solução mais robusta e dimensionável para proteger equipes de trabalho híbridas, o que o torna um investimento valioso para empresas modernas.

Com a arquitetura da Zscaler, que aproveita a maior nuvem de segurança do mundo com mais de 160 nós de borda, você economizará dinheiro ao deixar para trás as ferramentas de segurança de rede legadas e adotar uma verdadeira arquitetura zero trust que será dimensionada conforme o crescimento do seu negócio.

Saiba mais agendando uma demonstração com nossos especialistas em zero trust.

Esta postagem foi útil??

Aviso legal: este post no blog foi criado pela Zscaler apenas para fins informativos e é fornecido "no estado em que se encontra", sem quaisquer garantias de exatidão, integridade ou confiabilidade. A Zscaler não se responsabiliza por quaisquer erros, omissões ou por quaisquer ações tomadas com base nas informações fornecidas. Quaisquer sites ou recursos de terceiros vinculados neste post são fornecidos apenas para sua conveniência, e a Zscaler não se responsabiliza por seu conteúdo ou práticas. Todo o conteúdo está sujeito a alterações sem aviso prévio. Ao acessar este blog, você concorda com estes termos e reconhece que é de sua exclusiva responsabilidade verificar e utilizar as informações conforme apropriado para suas necessidades.

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.