Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Explorando ataques criptografados em meio à revolução da IA

INTRODUÇÃO

Pesquisadores da Zscaler ThreatLabz analisaram 29,8 bilhões de ameaças bloqueadas incorporadas no tráfego criptografado na nuvem da Zscaler, de outubro de 2022 a setembro de 2023, apresentando suas descobertas no Relatório sobre o estado de ataques criptografados de 2023 da Zscaler ThreatLabz. Além das ameaças bloqueadas, esse relatório utiliza insights de 500 trilhões de sinais diários e 360 bilhões de transações diárias na Zscaler Zero Trust Exchange™. Neste post do blog, apresentaremos as principais descobertas do relatório.

Ataques criptografados

De acordo com o Google Transparency Report1, o tráfego criptografado teve um aumento significativo na última década, atingindo 95% do tráfego global atual, em comparação com 48% em dezembro de 2013. Não é surpresa que o tráfego criptografado, antes aclamado como a escolha segura para atividades on-line, agora também abrigue a maioria das ameaças cibernéticas, como malware, golpes de phishing e vazamentos de dados.

85,9% dos ataques são criptografados

Quase 86% dos ataques usam canais criptografados em vários estágios da cadeia de destruição. Desde as fases iniciais da distribuição de phishing e malware até as sutilezas das atividades de comando e controle, além da exfiltração de dados, os criminosos cibernéticos aproveitam a criptografia para proteger suas intenções. Para combater isso, a Zscaler recomenda que as organizações inspecionem proativamente todo o tráfego criptografado para detectar, descriptografar e impedir esses ataques.

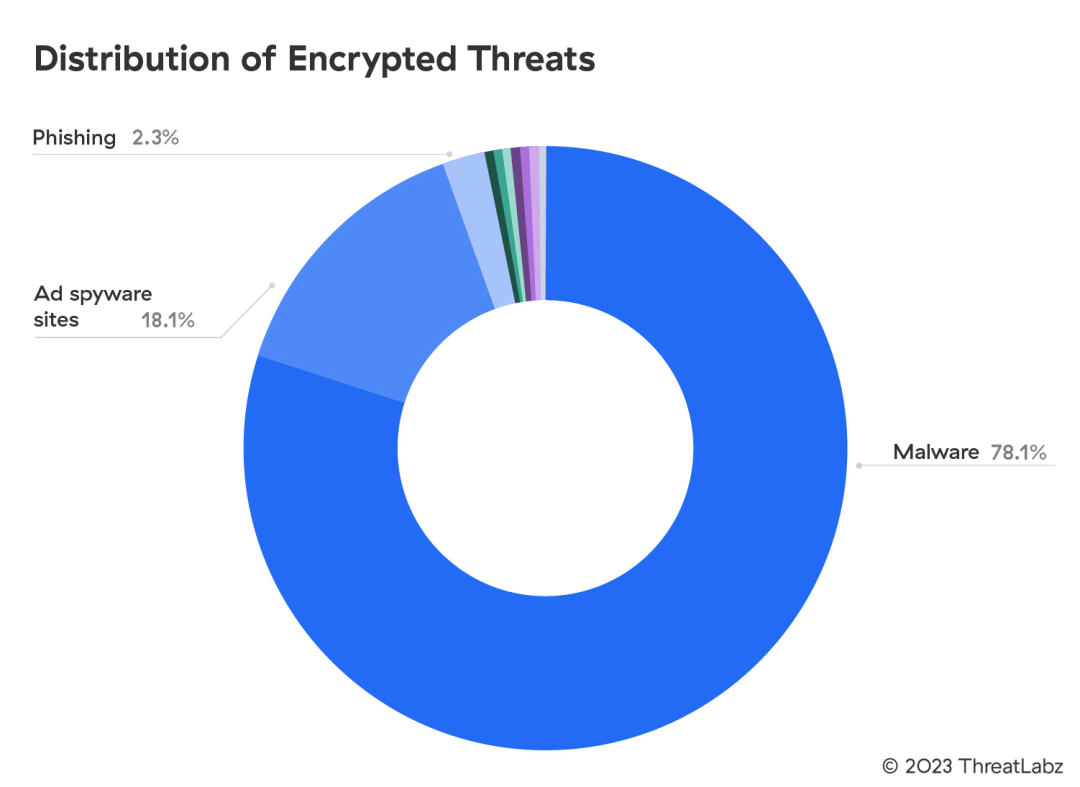

78,1% das ameaças criptografadas envolvem malware

Os criminosos cibernéticos escondem uma variedade de ameaças no tráfego criptografado. No entanto, o malware continua a ser o tipo de ameaça predominante, compreendendo 78,1% dos ataques criptografados bloqueados pela nuvem da Zscaler, incluindo scripts maliciosos, cargas úteis, conteúdo da web, sites e anexos de e-mail.

Figura 1: Distribuição de ameaças criptografadas

O aumento nos bloqueios de malware criptografados destaca a tendência em que criminosos tentam estabelecer uma posição inicial no ambiente da vítima, evitando tecnologias de detecção legadas que muitas vezes têm dificuldade para inspecionar o tráfego TLS em larga escala.

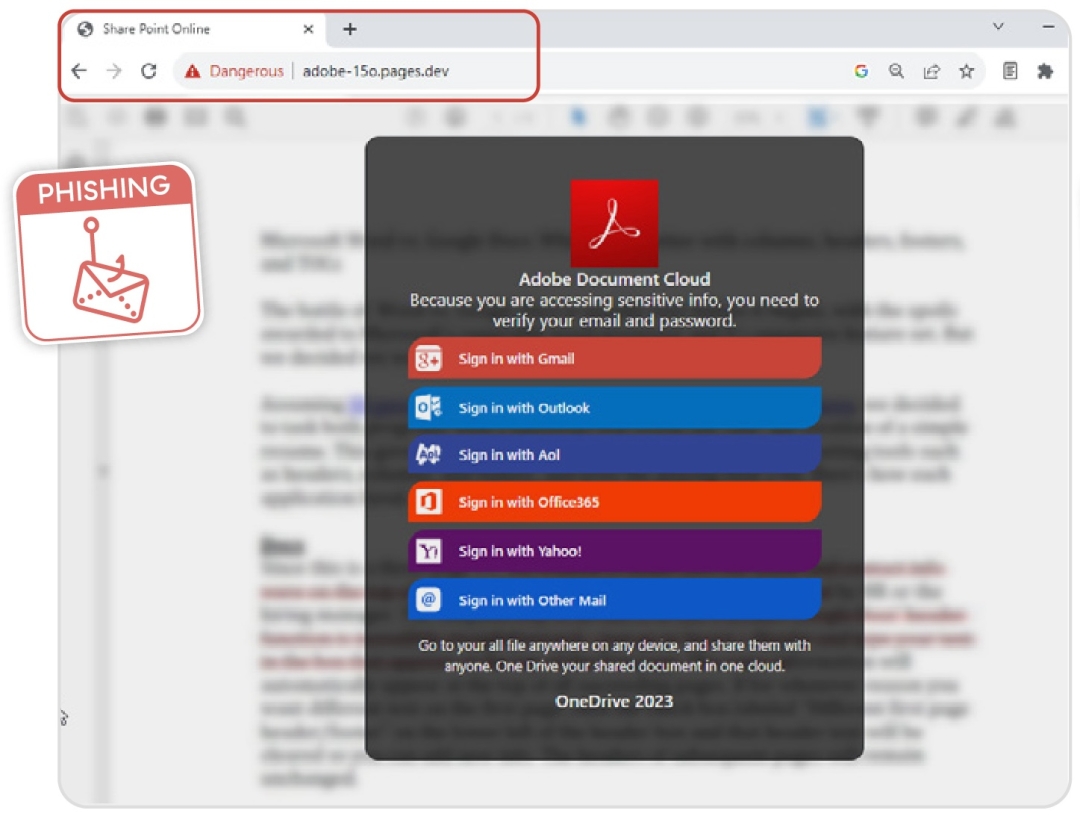

Os ataques de phishing aumentaram 13,7%

O crescimento observado nos ataques de phishing é provavelmente impulsionado pela disponibilidade de ferramentas de IA e serviços de phishing plug-and-play (também conhecidos como ofertas de phishing como serviço), facilitando muito mais a execução de campanhas de phishing.

Cinco das marcas mais vítimas de phishing incluem:

- Microsoft

- OneDrive

- SharePoint

- Adobe

- Amazon

Figura 2: Campanha de phishing com tema Adobe

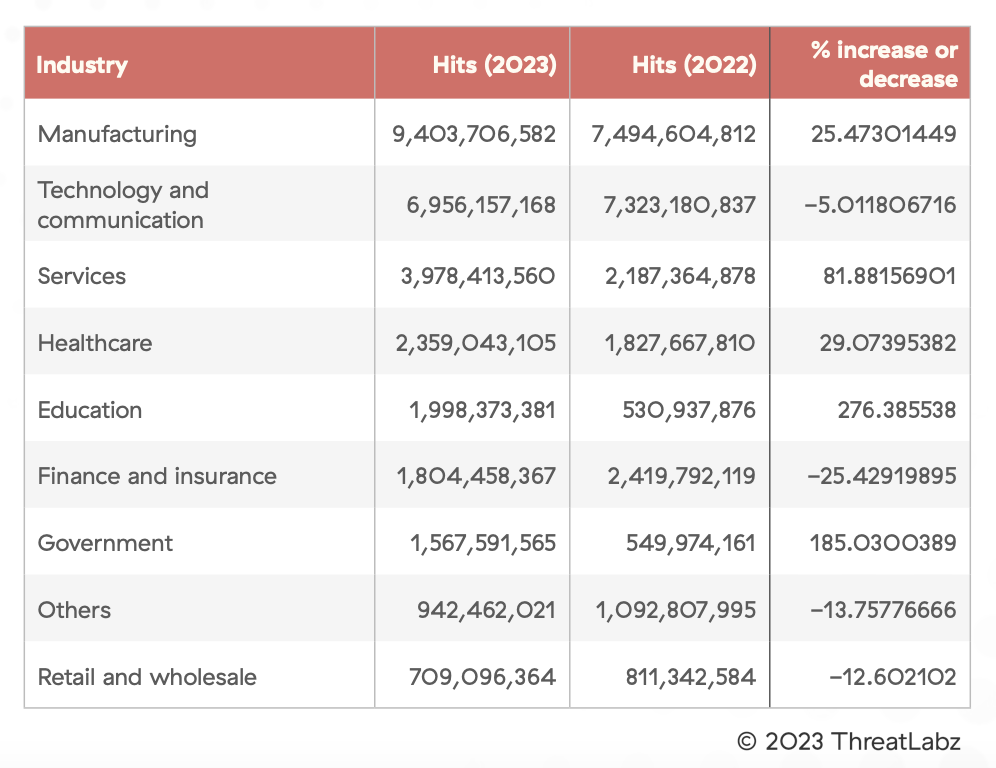

Manufatura ainda é o setor mais visado

O setor de manufatura continua a ser o mais visado, sofrendo 31,6% dos ataques criptografados.

Figura 3: Tabela com tendências de ataques criptografados por setor

O setor também observou a maior quantidade de transações de IA/ML em comparação com qualquer outro setor, processando mais de 2,1 bilhões de transações relacionadas a IA/ML. Conforme fábricas inteligentes e a Internet das Coisas (IoT) se tornam mais predominantes no setor de manufatura, a superfície de ataque está se expandindo e expondo o setor a mais riscos de segurança e criando pontos de entrada adicionais que os criminosos cibernéticos podem explorar para interromper as cadeias de produção e de suprimentos. O uso de aplicativos populares de IA generativa, como ChatGPT, em dispositivos conectados no setor de manufatura aumenta o risco de vazamento de dados confidenciais em canais criptografados.

A Zscaler protege as empresas contra ataques criptografados em larga escala

A principal conclusão do relatório é: se você não estiver observando canais criptografados, não saberá se está sofrendo vazamentos de dados ou se ameaças avançadas estão entrando em seu ambiente. Para ajudar os nossos clientes a permanecer em segurança, a Zscaler bloqueou quase 30 bilhões de ameaças através de canais criptografados em 2023 — um aumento de 24,3% em relação aos 24 bilhões bloqueados em 2022.

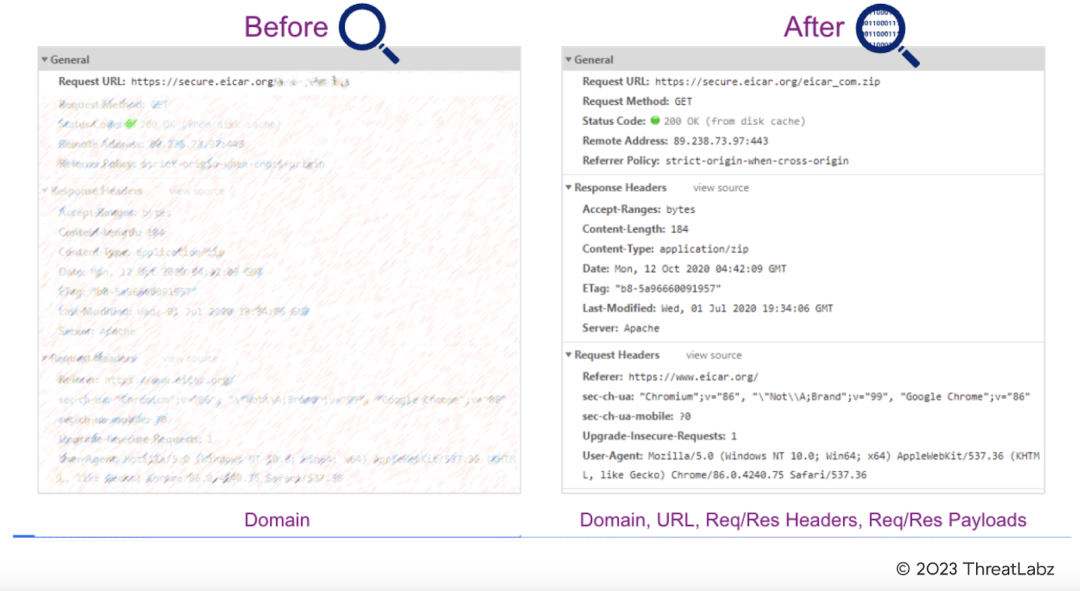

Hoje, a maioria dos ataques utiliza criptografia SSL ou TLS, que consome muitos recursos para inspecionar em larga escala e é melhor realizada com uma arquitetura de proxy nativa da nuvem. Embora os firewalls legados sejam compatíveis com filtragem de pacotes e inspeção de estado, as limitações de recursos os tornam pouco adequados para essa tarefa. Isso cria uma necessidade essencial para as empresas de implementar arquiteturas nativas da nuvem que sejam compatíveis com a inspeção completa do tráfego criptografado, em alinhamento com os princípios zero trust.

Figura 4: A inspeção TLS fornece visibilidade total para bloquear ameaças avançadas

Como a Zscaler ajuda a mitigar ataques criptografados

Deepen Desai, diretor de segurança da Zscaler, afirma:

“Embora 95% do tráfego da web seja criptografado com HTTPS, vemos que a grande maioria das ameaças agora é transmitida por canais criptografados. Como resultado, qualquer tráfego criptografado com SSL/TLS que não passa por inspeção integrada para se defender contra toda a gama de ameaças pode representar um risco significativo para empresas globais."

Desai recomenda as seguintes soluções para proteger sua empresa contra ataques criptografados de forma consistente:

- Acesso à rede zero trust (ZTNA): interrompa o maior número possível de estágios da cadeia de ataque, maximizando suas chances de impedir o ataque, mesmo que os criminosos escapem de alguns de seus controles de segurança. Recomendo substituir dispositivos vulneráveis, como VPNs e firewalls, pelo ZTNA para inspecionar e verificar 100% do tráfego em SSL/TLS.

- Zscaler Private Access (ZPA): implemente segurança consistente com segmentação aprimorada, conectando usuários a aplicativos, não a toda a rede. O ZPA foi projetado para fornecer aos usuários acesso seguro e direto a aplicativos específicos, garantindo que o tráfego da rede seja segmentado e que os usuários não tenham acesso a toda a rede.

- Zscaler Cloud Data Loss Prevention (DLP): integre a Zscaler Cloud DLP como uma tecnologia de prevenção contra perda de dados integrada com inspeção de TLS completa para evitar vazamento de dados sigilosos.

Práticas recomendadas para mitigar ataques criptografados

Sua estratégia de segurança cibernética deve incluir controles para cada uma destas etapas:

- Minimize a superfície de ataque tornando os aplicativos internos invisíveis na internet.

- Evite comprometimentos usando a arquitetura de proxy nativa da nuvem para inspecionar todo o tráfego de forma integrada e em larga escala, aplicando políticas de segurança consistentes.

- Impeça a movimentação lateral conectando os usuários diretamente aos aplicativos (em vez de conectá-los à rede) para reduzir a superfície de ataque e conter ameaças usando deception e segmentação de cargas de trabalho.

- Impeça a perda de dados inspecionando todo o tráfego direcionado à internet, incluindo canais criptografados, para evitar roubo de dados.

Se você deseja minimizar o risco de ataques criptografados na sua empresa, considere estas recomendações como parte de sua estratégia de adoção:

- Utilize uma arquitetura nativa da nuvem e baseada em proxy para descriptografar, detectar e evitar ameaças de todo o tráfego criptografado em larga escala.

- Aproveite uma sandbox com IA para colocar os ataques desconhecidos em quarentena e impedir malwares de paciente zero.

- Inspecione todo o tráfego, o tempo todo, não importa se o usuário está em casa, na empresa ou em trânsito, para garantir que todos fiquem protegidos de forma consistente contra ameaças criptografadas.

- Encerre cada conexão para permitir que uma arquitetura de proxy integrada inspecione todo o tráfego, incluindo o tráfego criptografado, em tempo real (antes de chegar ao seu destino) para evitar ataques de ransomware e malware, entre outros.

- Proteja os dados usando políticas granulares com base no contexto e verificando solicitações de acesso e direitos com base no contexto.

- Elimine a superfície de ataque conectando os usuários diretamente aos aplicativos e recursos que precisam, nunca às redes.

Práticas recomendadas para interações seguras de IA/ML

Considerando o rápido avanço e adoção dos aplicativos com IA, é crucial estabelecer e seguir as práticas recomendadas para garantir a utilização responsável e segura dessas tecnologias transformadoras.

- As empresas devem adaptar suas políticas de utilização e segurança de IA de forma proativa para ficar à frente de potenciais riscos e desafios.

- Implemente a inspeção TLS para aplicativos públicos de chatbot de IA, como o ChatGPT, usando políticas de DLP granulares para evitar vazamento de dados confidenciais.

- Garanta que o uso de ferramentas de IA esteja em conformidade com todas as leis e padrões éticos relevantes. Isto inclui regulamentos sobre proteção de dados e leis de privacidade.

- Estabeleça uma responsabilidade clara pelo desenvolvimento e implantação de ferramentas de IA. Defina funções e responsabilidades dentro da sua organização para supervisionar projetos de IA.

- O desenvolvimento e a integração de ferramentas de IA devem seguir uma estrutura segura do ciclo de vida do produto para garantir o mais elevado nível de segurança.

Saiba mais

Baixe sua cópia do Relatório completo sobre o estado de ataques criptografados de 2023 da Zscaler ThreatLabz para descobrir mais informações e orientações para lidar com ataques criptografados.

1. https://transparencyreport.google.com/https/overview?hl=en

Esta postagem foi útil??

Aviso legal: este post no blog foi criado pela Zscaler apenas para fins informativos e é fornecido "no estado em que se encontra", sem quaisquer garantias de exatidão, integridade ou confiabilidade. A Zscaler não se responsabiliza por quaisquer erros, omissões ou por quaisquer ações tomadas com base nas informações fornecidas. Quaisquer sites ou recursos de terceiros vinculados neste post são fornecidos apenas para sua conveniência, e a Zscaler não se responsabiliza por seu conteúdo ou práticas. Todo o conteúdo está sujeito a alterações sem aviso prévio. Ao acessar este blog, você concorda com estes termos e reconhece que é de sua exclusiva responsabilidade verificar e utilizar as informações conforme apropriado para suas necessidades.

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.