/ Cos'è la crittografia cloud?

Cos'è la crittografia cloud?

La crittografia nel cloud è un processo di sicurezza in cui i dati non cifrati vengono codificati in testo cifrato illeggibile per proteggerli negli ambienti cloud o tra ambienti cloud. Costituisce uno dei modi più efficaci per preservare la privacy dei dati e proteggere i dati cloud in transito o inattivi dagli attacchi informatici. L'accesso ovunque e in qualsiasi momento ad applicazioni e dati è un vantaggio importante del cloud, ma quando si tratta di dati sensibili è necessaria una protezione solida, e la crittografia è essenziale.

Come funziona la crittografia nel cloud?

La crittografia nel cloud protegge le informazioni sensibili mentre attraversano internet o sono archiviate nel cloud. Gli algoritmi di crittografia possono trasformare dati di qualsiasi tipo in un formato codificato che richiede una chiave per essere decifrato. In questo modo, anche se un aggressore intercetta o trafuga i dati, questi sono inutilizzabili se non possono essere decifrati.

La crittografia nel cloud protegge i dati in due stati fondamentali:

- Dati in transito tra destinazioni, spesso al di fuori di una rete sicura e quindi più vulnerabili.

- Dati inattivi e archiviati nel cloud, in un server di data center o simili, che non vengono utilizzati né trasferiti.

Oggi, la crittografia standard del traffico web HTTPS utilizza il protocollo TLS (Transport Layer Security, noto anche come SSL) per proteggere ciascun pacchetto di dati. Quando utenti o entità fidate (verificate tramite autenticazione multifattoriale) richiedono l'accesso ai dati cifrati, li ricevono nello stato cifrato e devono usare una chiave di decifrazione per renderli utilizzabili.

Due tipi fondamentali di crittografia dei dati

Tutti i servizi e protocolli di crittografia nel cloud rientrano in due categorie principali: crittografia simmetrica e crittografia asimmetrica.

Crittografia simmetrica

Nella crittografia simmetrica, una singola chiave viene utilizzata per cifrare il testo in chiaro e decifrare il testo cifrato. Per fare un semplice esempio, codificando la parola "gatto" con lo spostamento di ogni lettera di quattro caratteri avanti nell'alfabeto (ottenendo "kexxs"), si potrebbe fare l'opposto per decodificarla e tornare a "gatto".

I protocolli simmetrici come lo standard AES (Advanced Encryption Standard) e il TLS (che può essere anche asimmetrico; verrà spiegato più avanti) vengono usati oggi perché sono:

- Abbastanza complessi da essere sicuri: decifrare l'AES con attacchi di forza bruta richiederebbe miliardi di anni.

- Abbastanza semplici da essere veloci: ideale per gestire grandi volumi di dati e traffico.

Tuttavia, questo approccio con una singola chiave è più facile da compromettere. Ad esempio, se una chiave di crittografia deve essere inviata tramite internet, un aggressore potrebbe intercettarla ed esporre i dati codificati.

Crittografia asimmetrica

Nella crittografia asimmetrica, la codifica e la decodifica avvengono con coppie di chiavi pubbliche e private collegate tra loro. È come un lucchetto a combinazione: lo si può chiudere (usando una chiave pubblica) senza conoscere il codice, ma solo chi conosce il codice (la chiave privata) può riaprirlo.

Gli approcci asimmetrici come la crittografia a curve ellittiche (ECC), l'algoritmo DSA (Digital Signature Algorithm) e il TLS vengono utilizzati oggi perché sono:

- Meno vulnerabili alla compromissione: le chiavi pubbliche esposte non possono rivelare le chiavi private, e le chiavi private non devono mai essere trasmesse.

- Un'altra forma di autenticazione: un mittente può firmare un file con una chiave privata per dimostrarne l'origine al destinatario

Rispetto alla crittografia simmetrica, lo svantaggio principale della crittografia asimmetrica è che, in generale, tende a essere più lenta.

Vantaggi della crittografia cloud

Indipendentemente dalla forma che assume, i principali vantaggi della crittografia nel cloud ruotano attorno a:

- Maggiore sicurezza informatica: proteggi i dati da compromissioni ovunque si trovino, siano essi in movimento o a riposo, nel cloud o presso l'utente finale.

- Conformità più rigorosa: soddisfa i requisiti di crittografia previsti da standard normativi come HIPAA, PCI DSS e FIPS.

- Rischio inferiore: alcune violazioni dei dati potrebbero non dover essere comunicate se tutti i dati coinvolti sono cifrati.

- Maggiore fiducia e privacy: rafforza la fiducia nella tua organizzazione, nel marchio o nel prodotto sottolineando la tutela della privacy nella gestione dei dati, supportata da una crittografia efficace.

Secondo il Rapporto sulla trasparenza di Google, a gennaio 2024 il 96% delle pagine Chrome negli Stati Uniti è caricato tramite HTTPS.

Quando serve la crittografia nel cloud?

Cosa cifrare e quando dipende dalla natura e dalle esigenze di sicurezza dei dati. Ad esempio, l'HIPAA (Health Insurance Portability and Accountability Act) e lo standard PCI DSS (Payment Card Industry Data Security Standard) disciplinano rispettivamente il modo in cui le organizzazioni sanitarie e le entità che elaborano transazioni con carte di credito/debito devono gestire la crittografia dei dati per evitare sanzioni o conseguenze legali. Esistono anche molte normative governative in tutto il mondo, come gli standard FIPS (Federal Information Processing Standards) negli Stati Uniti.

I framework di conformità esistono per ridurre il rischio di violazioni dei dati, ma le violazioni continuano, e questo non può essere ignorato. Ciò è dovuto in parte al fatto che le diverse implementazioni del cloud e i diversi fornitori sono soggetti a normative differenti, seguono policy diverse e presentano vulnerabilità diverse. In breve, per mantenere una solida e sicurezza nel cloud, è meglio cifrare tutti i dati possibili, ogni volta che è possibile, indipendentemente dai requisiti specifici di sicurezza dei dati.

Esempio reale: violazione di Equifax

La violazione del 2018 ai danni dell'agenzia di credito Equifax ha esposto le informazioni personali di oltre 148 milioni di persone. L'implementazione di procedure corrette di crittografia e ispezione avrebbe reso la violazione molto meno probabile.

La violazione è passata inosservata per 10 mesi perché un certificato del sito scaduto ha permesso al traffico cifrato di passare senza ispezione, consentendo all'aggressore di esfiltrare i dati dei clienti tramite una connessione cifrata senza che venisse rilevato. Inoltre, se i dati fossero stati cifrati prima dell'upload, gli aggressori avrebbero ottenuto solo del testo cifrato illeggibile.

Perché è importante ispezionare anche il traffico cifrato

Una crittografia sicura è cruciale, ma senza ispezione crea solo punti ciechi.

Secondo il Rapporto sulla trasparenza di Google, oltre il 90% del traffico verso Google a livello globale è cifrato. In questo modo i dati sensibili restano al sicuro, ma gli attacchi possono passare inosservati. Secondo una ricerca di Zscaler, oltre l'87% degli attacchi oggi avviene tramite canali cifrati.

È più facile (e più comune) a dirsi che a farsi

Nonostante il rischio, la maggior parte delle organizzazioni non decifra né ispeziona la maggior parte del traffico cifrato, e questo le rende più vulnerabili. Il motivo si riduce a pochi fattori:

- L'ispezione completa richiede una grande quantità di potenza di elaborazione. La popolarità crescente del cloud computing ha aumentato il traffico internet più che mai, aggravando ulteriormente il problema. Molte organizzazioni utilizzano apparecchi di sicurezza legacy che non hanno la capacità di garantire prestazioni e sicurezza allo stesso tempo.

- Alcune organizzazioni non ispezionano il traffico "attendibile". I fornitori di servizi come Google, Microsoft e AWS effettuano già i propri controlli relativi alla sicurezza delle informazioni, e molte organizzazioni li considerano una protezione sufficiente. Gli aggressori lo sanno, e per questo il traffico proveniente da questi fornitori è spesso utilizzato per infiltrarsi in un ambiente target.

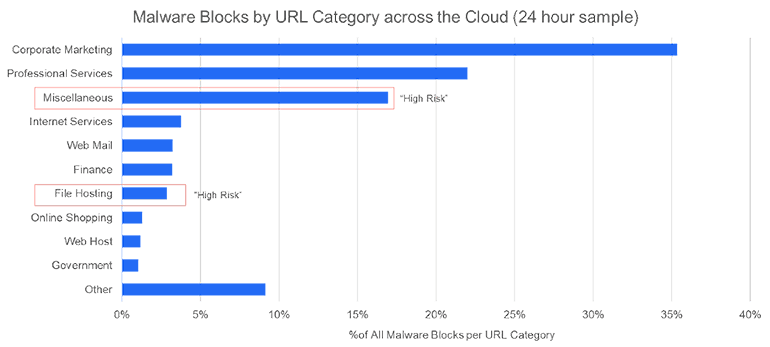

- Alcuni fornitori tradizionali ritengono la decifrazione mirata una best practice. In relazione ai due punti precedenti, i fornitori di firewall con capacità limitata spesso pubblicano "best practice" di implementazione che raccomandano di decifrare solo il traffico in categorie di URL considerate ad "alto rischio" e di fidarsi del resto. Dai un'occhiata al grafico qui sotto per vedere cosa questo può significare.

Per saperne di più, leggi L'ispezione SSL comporta una grande responsabilità.

Crittografia e ispezione nel cloud nel contesto attuale

Osserviamo la situazione da vicino. Il volume del traffico web è aumentato vertiginosamente negli ultimi anni, e le organizzazioni che non hanno aggiornato o sostituito le proprie soluzioni di sicurezza locali si trovano a dover gestire più attacchi e prestazioni SaaS e cloud più lente, o probabilmente entrambe le cose.

Allo stesso tempo, si è verificata un'esplosione nell'utilizzo di fornitori di archiviazione e servizi cloud, con molteplici tipologie e differenti equilibri di responsabilità in materia di sicurezza.

Infine, accanto ai nuovi fornitori e servizi cloud, i provider più datati cercano di restare operativi offrendo raccomandazioni su come mantenersi "abbastanza al sicuro" continuando a usare soluzioni non progettate per gli scenari attuali.

Il problema sta proprio nell'idea di essere "abbastanza al sicuro". Con gli attacchi in aumento, bisogna assicurarsi di mantenere la massima sicurezza. Per ridurre davvero il rischio e abbassare i costi, la tua soluzione di ispezione deve essere in grado di garantire scalabilità per decifrare, ispezionare e cifrare nuovamente tutto il traffico proveniente da qualsiasi fonte, senza rallentare le operazioni; in caso contrario, nella migliore delle ipotesi, i costi vengono semplicemente spostati. E nel caso peggiore, non si è affatto "abbastanza al sicuro".

Zscaler e la crittografia nel cloud

Zscaler Internet Access™ (ZIA™), parte della piattaforma Zscaler Zero Trust Exchange™, offre un'ispezione completa su scala cloud che include il traffico cifrato e non compromette le prestazioni. Si tratta di una piattaforma completamente nativa del cloud che impiega un'architettura proxy avanzata per decifrare, ispezionare e cifrare nuovamente il 100% del traffico da o verso qualsiasi destinazione o utente, proteggendo gli utenti e tutta l'organizzazione dalle minacce nascoste nei canali cifrati.