Distribuisci difese più intelligenti per combattere gli attacchi in ogni loro fase

Per proteggere dati e profitti, hai bisogno di un approccio in grado di arrivare dove gli anti-malware e gli altri strumenti tradizionali non arrivano. Un'architettura di sicurezza zero trust, completa e nativa del cloud, ti consente di:

Elimina la superficie di attacco

facendo in modo che gli utenti, le reti e le app non siano mai esposti a Internet

Prevenire le compromissioni

comprese le minacce 0-day, con un'ispezione TLS/SSL completa e protezioni condivise all'istante

Bloccare il movimento laterale

collegando gli utenti e i dispositivi autenticati direttamente alle app, mai alla rete

Bloccare l'esfiltrazione dei dati

con una sicurezza end-to-end per i dati in movimento e inattivi che copre anche i dati cifrati

Il problema

Le minacce ransomware sono sempre più frequenti, costose ed elusive

57,81%

ThreatLabZ

75 MLN USD

ThreatLabZ

87,2%

ThreatLabZ

Le architetture di sicurezza legacy sono inefficaci

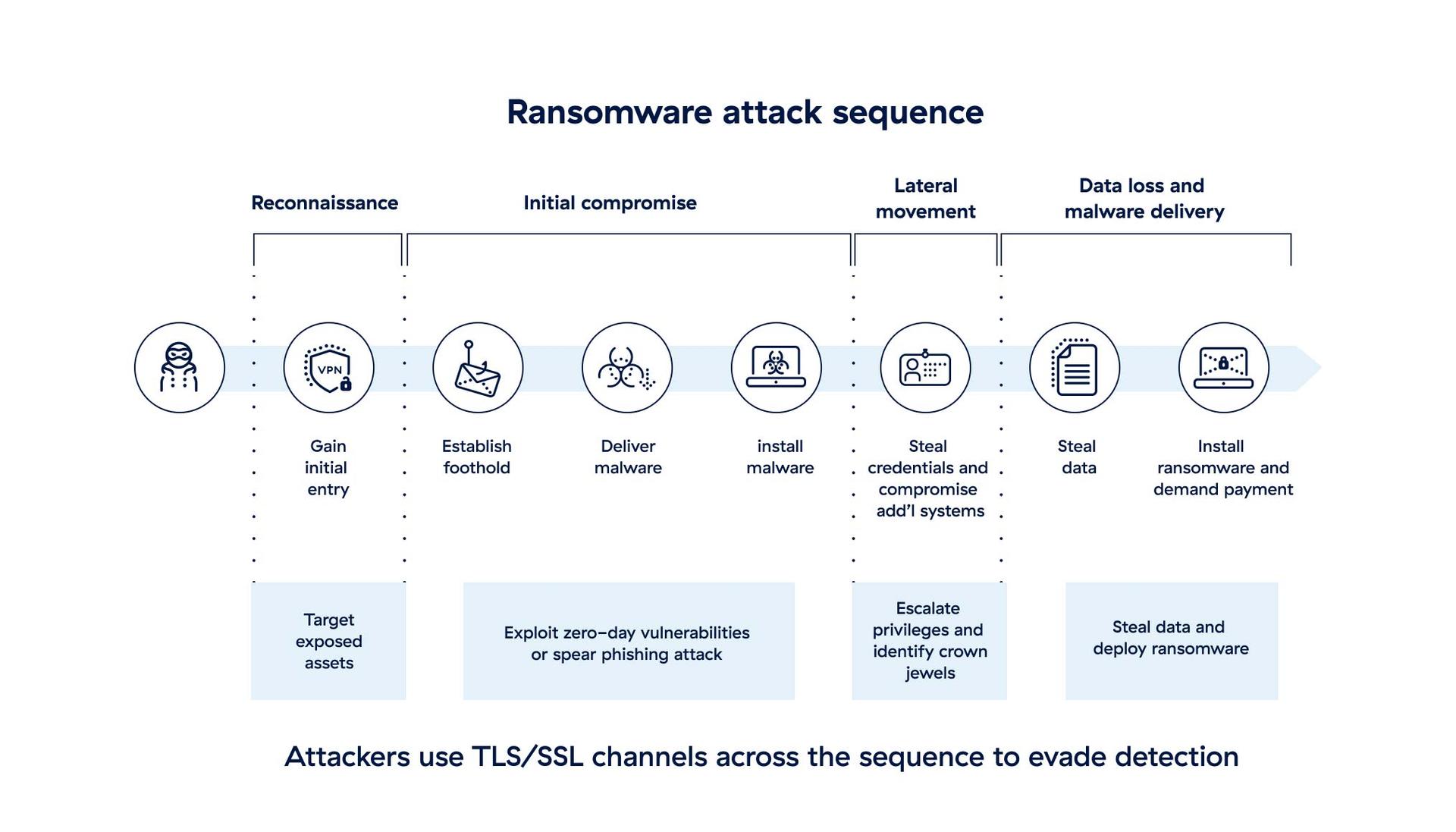

I firewall di nuova generazione, le VPN e prodotti specifici come gli anti-malware introducono punti ciechi, accrescono la complessità e incrementano i costi. Ispezionare il traffico cifrato per individuare le minacce risulta proibitivo in termini di costi ed espone l'azienda agli attacchi.

Al contempo, le architetture di rete hub-and-spoke legacy spalancano le porte agli aggressori, che così sono in grado di muoversi lateralmente. Una volta all'interno della rete, gli utenti malintenzionati riescono a infettare liberamente altri sistemi e a individuare i dati sensibili da cifrare e/o rubare, facendo lievitare le richieste di riscatto.

Gli attacchi ransomware sono aumentati del 146% su base annua

Il Report di ThreatLabz sui ransomware mette in evidenza cosa si cela dietro alla rapida crescita di questa minaccia, prendendo in esame le principali famiglie, le tattiche in continua evoluzione, gli attacchi incentrati sull'estorsione e molto altro.

Panoramica sulla soluzione

Difendi i tuoi dati da tutte le fasi di un attacco

Riacquisisci il vantaggio contro gli aggressori con un'architettura zero trust distribuita nel cloud e testata a livello globale. Rendi utenti e app accessibili solo a utenti o dispositivi autorizzati e blocca gli attacchi ransomware prima ancora che vengano lanciati. Gli aggressori non riusciranno a vedere la tua rete o i suoi contenuti, quindi non saranno in grado di rilevare, sfruttare o infettare nulla.

Elimina la superficie di attacco

Rendi tutti i punti di accesso invisibili agli aggressori grazie a un'architettura zero trust che non espone mai gli utenti, le reti o le app a Internet.

Prevenire la compromissione iniziale

Ispeziona il 100% delle connessioni in entrata e in uscita e blocca le minacce prima ancora che possano causare danni.

Bloccare il movimento laterale

Stabilisci connessioni 1:1 tra utenti, workload e applicazioni, e rendi la rete invisibile agli aggressori.

Bloccare l'esfiltrazione dei dati

Ispeziona tutto il traffico in tempo reale e su scala cloud e fa' sì che i dati sensibili non escano mai dalla rete tramite una connessione non attendibile.

Dettagli sulla soluzione

Prevenire le compromissioni

Ispeziona il 100% del traffico cifrato in tempo reale e ottieni una visibilità che consente di potenziare la protezione avanzata dei dati e il controllo dinamico degli accessi.

Rileva e blocca continuamente le nuove minacce non appena emergono, con soluzioni di sandboxing inline con base cloud e alimentate da AI/ML.

Proteggiti dalle infezioni da paziente zero e dalle minacce emergenti individuate in qualsiasi punto del security cloud più grande del mondo.

Offri un accesso rapido e sicuro a tutti gli utenti senza i rischi e le esperienze utente scadenti di VPN e VDI legacy.

Proteggi utenti e dati dalle minacce provenienti dal web ovunque e su tutti i dispositivi, inclusi quelli personali (BYOD).

Ispeziona completamente tutto il traffico e i contenuti con un'architettura proxy inline sul cloud e distribuita attraverso il cloud che offre una scalabilità illimitata.

Proteggi tutti gli utenti, le sedi e i cloud con un firewall cloud nativo che si adatta alle esigenze e ai rischi degli ambienti distribuiti.

Impedisci le connessioni tra i tuoi workload e i server di comando e controllo degli aggressori bloccando le violazioni dei dati e le callback.

Previene il movimento laterale

Connetti in modo sicuro gli utenti, ovunque si trovino, alle applicazioni ospitate in qualsiasi luogo senza concedere loro l'accesso anche alle app o ai sistemi adiacenti.

Proteggi le comunicazioni dei workload sul cloud negli ambienti ibridi e multicloud come AWS e Azure.

Attira, rileva e intercetta in modo proattivo gli aggressori attivi più sofisticati con la tecnologia di deception integrata, che impiega esche e percorsi utente fittizi per cogliere in flagrante gli aggressori.

Bloccare l'esfiltrazione dei dati

Ispeziona end-to-end il 100% del traffico cifrato con TLS/SSL tramite un'architettura proxy con base cloud.

Applica una sicurezza coerente e unificata per i dati in movimento nelle applicazioni SaaS e su cloud pubblico.

Proteggi i dati inattivi sul cloud dagli errori di configurazione pericolosi e i dati sugli endpoint dai comportamenti rischiosi degli utenti.

Domande frequenti

Il ransomware è un tipo di malware che cifra i file e/o ruba i dati, consentendo agli aggressori di chiedere un riscatto. Le vittime, solitamente, non possono recuperare i propri dati a meno che non paghino tale riscatto, e potrebbero persino perderli definitivamente. Il riscatto richiesto per una chiave di decifrazione può variare da centinaia a milioni di dollari. Scopri di più.

In un attacco a doppia estorsione, gli aggressori, oltre a cifrarli, esfiltrano i dati di una vittima. Questa pratica fornisce loro una maggiore leva per avanzare le richieste di riscatto rispetto agli attacchi tradizionali che si limitano alla sola cifratura. Scopri di più.

Il movimento laterale è il modo attraverso cui gli aggressori accedono ad altre risorse su una rete dopo la compromissione iniziale. Utilizzando credenziali rubate o altri mezzi per l'escalation dei privilegi, gli utenti malintenzionati vanno a caccia di dati sensibili da cifrare o rubare. Le soluzioni di sicurezza legacy non sono in grado di rilevare efficacemente il movimento laterale perché lo considerano traffico di rete consentito. Scopri di più.