/ 最小特権アクセスとは

最小特権アクセスとは

最小特権アクセスとは、業務の遂行に必要な最小限のアクセスのみをエンドユーザーに付与するサイバーセキュリティ戦略です。これは、情報セキュリティの重要な要素であり、ビジネス アプリケーションやリソースへのラテラル ムーブメントや不正なアクセスを制限することで、機密データを保護するのに有効です。

最小特権アクセスとゼロトラスト

まず、これら2つの用語が互いにどのように関連しているかを見てみましょう。一般的に「最小特権アクセス=ゼロトラスト」のように捉えられがちですが、両者は確かに密接に関連はしているものの、決定的に異なる概念です。

最小特権アクセスは、各従業員に渡すカード キーのようなものです。そのカード キーは、業務内容に合わせて一意にコード化されています。これによって、ほとんどのユーザーがMicrosoft 365などの共用エリアにアクセスできる一方で、財務情報や人事データなどの機密性の高い資料には権限付きの認証情報を持つ一部のユーザーのみがアクセスできるように調整し、過剰なアクセス許可によるデータ侵害のリスクを軽減することができます。

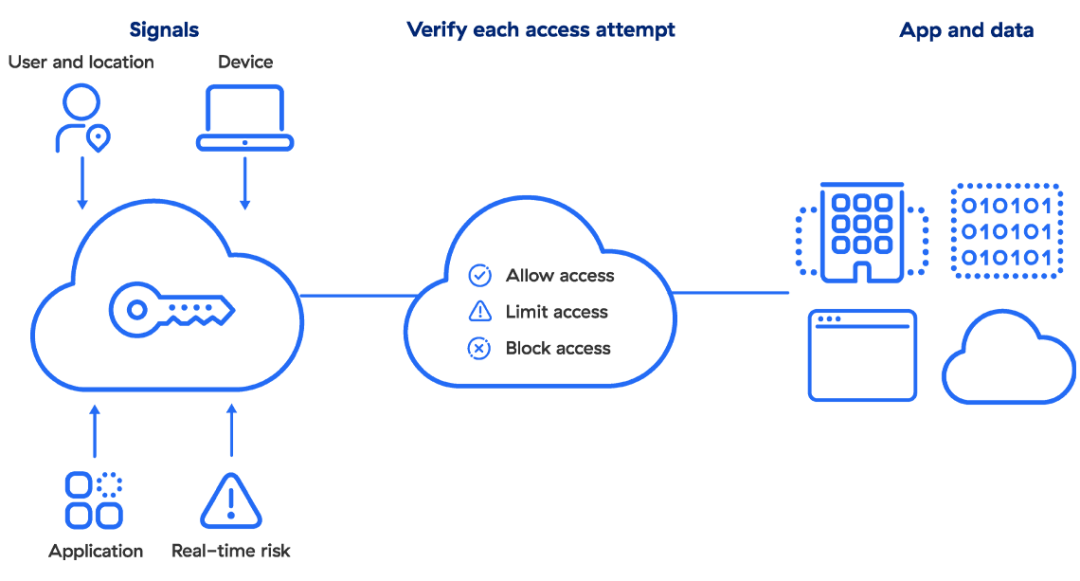

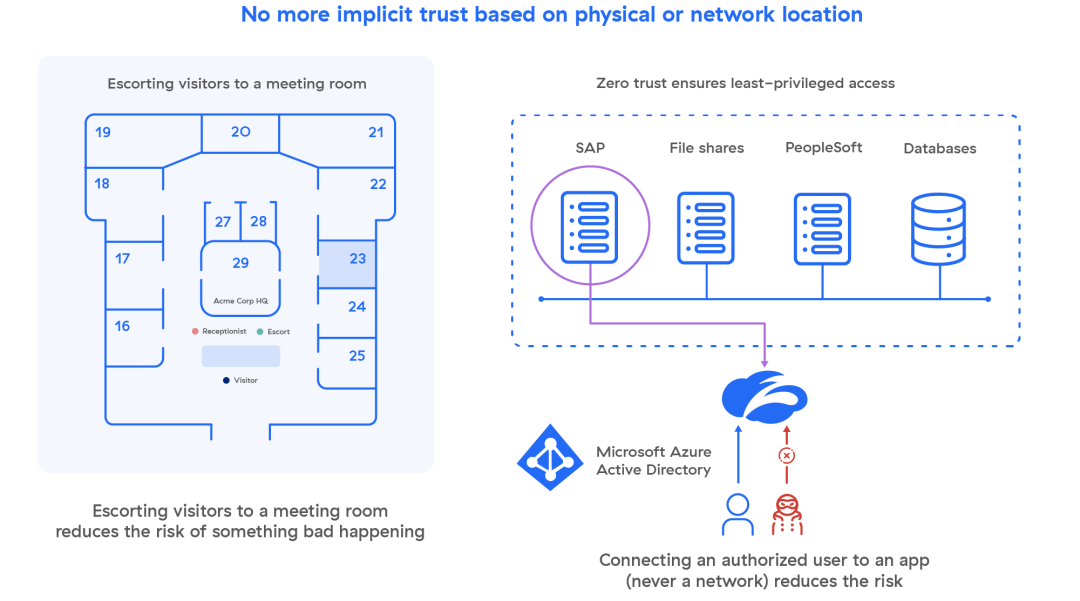

ゼロトラスト セキュリティでは、この考え方をさらに発展させ発展させ、一意のカード キーを持っているからという理由だけで従業員に信頼を付与しないようにします。ゼロトラスト ポリシーでは、アクセスを許可する前に、ユーザーのアイデンティティーと接続要求に関連する詳細なコンテキスト(ユーザーのデバイス、場所、接続先のアプリケーションおよびそのコンテンツなど)を検証します。こうすることで、別のユーザーがカード キーを入手したとしても、それだけではアクセス権を引き継ぐことができなくなり、正当な権利のないところには立ち入れなくなります。

最新の最小特権アクセスの仕組み

今では、最小限特権アクセスとゼロトラストを本質的に分けて考えることは不可能です。最新のアプローチでは、ユーザー アイデンティティー認証、デバイス セキュリティ態勢、ユーザーとアプリ間のセグメンテーションが制御内容に組み込まれています。では、この3つの中核となる要素について説明します。

ユーザー アイデンティティー認証

これは、ユーザーが本当にそのユーザーであるかどうかを判断する方法です。アイデンティティーおよびアクセス管理(IAM)プロバイダーや関連サービス(Okta、Azure Active Directory、Ping Identityなど)は、さまざまなプロビジョニングや認証サービスを提供しながら、アイデンティティー情報を作成、維持、管理します。

デバイス セキュリティ態勢

高度な特権を持つ善意のユーザーがマルウェアの被害に遭う可能性もあります。最新の最小特権ポリシーでは、CrowdStrike、VMware Carbon Black、SentinelOneなどが提供するエンドポイント セキュリティの継続的な評価と組み合わせることで、特権ユーザーの権限を現在のデバイスの状態に基づいて変更できます。

ユーザーとアプリ間のセグメンテーション

ネットワークの露出とラテラル ムーブメントを制限する従来の方法は、企業ネットワーク内のファイアウォールを使用して、特権アカウントにセグメントを制限するネットワーク セグメンテーションです。内部のラテラル ムーブメントを制限することは重要ですが、この方法は複雑で、現代の組織が必要とするきめ細かな制御を提供することはできません。

ユーザーとアプリ間のセグメンテーションは、ゼロトラスト ネットワーク アクセス(ZTNA)サービスによって実現しますが、これは、ファイアウォールのスタックを積み重ねるのではなく、IT管理下のビジネス ポリシーによって細かなセグメント化を可能にするものです。ZTNAは検証済みユーザーをネットワークに接続することなく、使用が許可されているアプリケーションに直接接続するため、ラテラル ムーブメントは不可能になります。このアクセス ポリシーは、場所に関係なく同一のセキュリティ制御を使用して、リモート ユーザーとオンプレミス ユーザーの両方に提供されます。

最小特権アクセスのメリット

3つの中核となる要素と効果的なZTNAサービスとを組み合わせることにより、組織は強力で回復力のあるセキュリティ態勢の基礎を形成できます。

- ユーザー アカウントは、アクセス権を付与される前に常に認証される

- デバイスを監視し、ユーザーのアクセス レベルをセキュリティ態勢に基づいて適応させる

- アプリのセグメンテーションによりラテラル ムーブメントを最小限に抑え、複雑なファイアウォールの調整が不要になる

管理者特権について

当然ながら、管理者アカウントに関してはさらに考慮が必要です。スーパーユーザーは信頼という大きな負担を背負っているため、その性質上アクセスが制限された状態では作業できません。従来のソリューションは、データ センター レベルでエンタイトルメントやアカウント、オペレーティング システムを管理する特権アクセス管理(PAM)でしたが、クラウドへの移行によりPAMの効果が低下し、管理アクセスを分散する別の手段が必要になっています。

DevOpsの普及が進む今、クラウドでは1日に何千もの権限変更が発生する場合もあります。そんな中、PAMが対応しきれなくなっている領域で、クラウド インフラストラクチャー エンタイトルメント管理(CIEM)が躍進を遂げています。効果的なCIEMは、クラウドにおけるエンタイトルメントの管理とインベントリー化、特権監査の実行、特権クリープの検出と修復、サービスへの管理者権限の付与など、PAMが対応できない規模や複雑性でさまざまな機能を実行できます。

CIEMは、今日のクラウド環境において、最小特権アクセスを計画または改良する際に重要な考慮事項です。

組織に最小特権アクセスを実装する方法

次の3つの基本的な手順だけで、最新の最小特権アクセスをゼロトラストで実現できます。

- アイデンティティー プロバイダー(IdP)サービスの採用:シングルサインオンサービスが普及した昨今、多くの組織がすでにIdPを活用しています。

- デバイス態勢サービス上のレイヤー:デバイスの稼働状況の監視機能と柔軟なデバイス ポリシーを組み合わせることで、侵害されたエンドポイントが重要なシステムやデータにもたらすリスクを軽減できます。

- ZTNAサービスの有効化:水平方向のアクセスと内部ファイアウォールの両方を1つの技術で排除できます。ZTNAサービスの中には、わずか数時間で完全に展開できるものもあります。

Zscalerで最小特権アクセスを実現

従来のファイアウォール、VPN、プライベート アプリは、いずれも巨大な攻撃対象領域を生み出しています。ハッカーや脅威アクターは、脆弱性、外部公開されたリソース、旧式のネットワーク セキュリティ ソリューションを発見して悪用します。VPNなどの旧式のソリューションでは、ユーザーがネットワークに接続されるため、攻撃者は簡単に機密データにアクセスすることが可能です。さらに、こうしたソリューションは拡張性に課題があるほか、高速でシームレスなユーザー エクスペリエンスを提供できません。バックホールが必要なため、コストと複雑性が増大するほか、現代の分散型の環境では無視できないほどの速度低下が発生します。

世界中で最も導入されているZTNAプラットフォームであるZscaler Private Access™は、最小特権の原則を適用することで、不正アクセスやラテラル ムーブメントを排除しながら、ユーザーにプライベート アプリへの安全でダイレクトな接続を提供します。わずか数時間で展開して、従来のVPNやリモート アクセスツールからクラウド ネイティブで包括的なゼロトラスト プラットフォームに移行できます。Zscaler Private Accessは、ZTNAの進化版と言えるのです。

おすすめのリソース

よくある質問

文字どおり、ロールベースのアクセス制御では、従業員が組織内で果たす役割とアクセス権限を結び付けます。たとえば、コンテンツ管理システム内で開発者が持っている権限は、管理者にとっては不要かもしれません。

この場合、管理者に割り当てるアプリケーションへのアクセス許可を最小限に抑えながら、より詳細なタスクを実行するために開発者にはわずかに多くの権限が割り当てられるため、ロールベースのアクセス制御も最小特権アクセスの一種と考えることができます。

スーパーユーザー(ルートとも呼ばれる)は、より広範なタスクを実行するために広範囲の権限やアクセス権を与えられたアカウントです。このアカウントは、通常のユーザーには指定されていない一連のタスクを実行できる組織内のユーザーに提供されます。そのため、スーパーユーザーは最小特権の原則に拘束されません。

アクセス クリープとも呼ばれ、個々のユーザーによる不要な権限、アクセス権、および無条件の特権が徐々に蓄積する現象を指します。たとえば、短期のプロジェクトへの参加を命じられた従業員が、アプリケーションへのアクセス権限を追加で取得するなどして発生します。

これが多くの従業員に頻繁に発生すると、やがて権限の範囲が必要以上に拡大する可能性があります。あまりにも多くのユーザーに権限が拡大すると、組織にとってはリスクとなります。権限の範囲が拡大するペースはゆっくりとしたものであるため、「クリープ」と呼ばれています。