新世代の脅威から組織を保護

絶えず進化し、巧妙化するサイバー攻撃から組織を守るには、クラウドのスピードと規模を備えた包括的なゼロトラスト サイバー脅威対策を提供できるプラットフォームが必要です。

脅威が攻撃になる前に阻止

ポイント製品と複雑さを排除

脅威のラテラル ムーブメントの防止

最大のリスクを特定して優先順位付け

課題

VPNやファイアウォール中心のアプローチでは不十分

86%

56%

400%

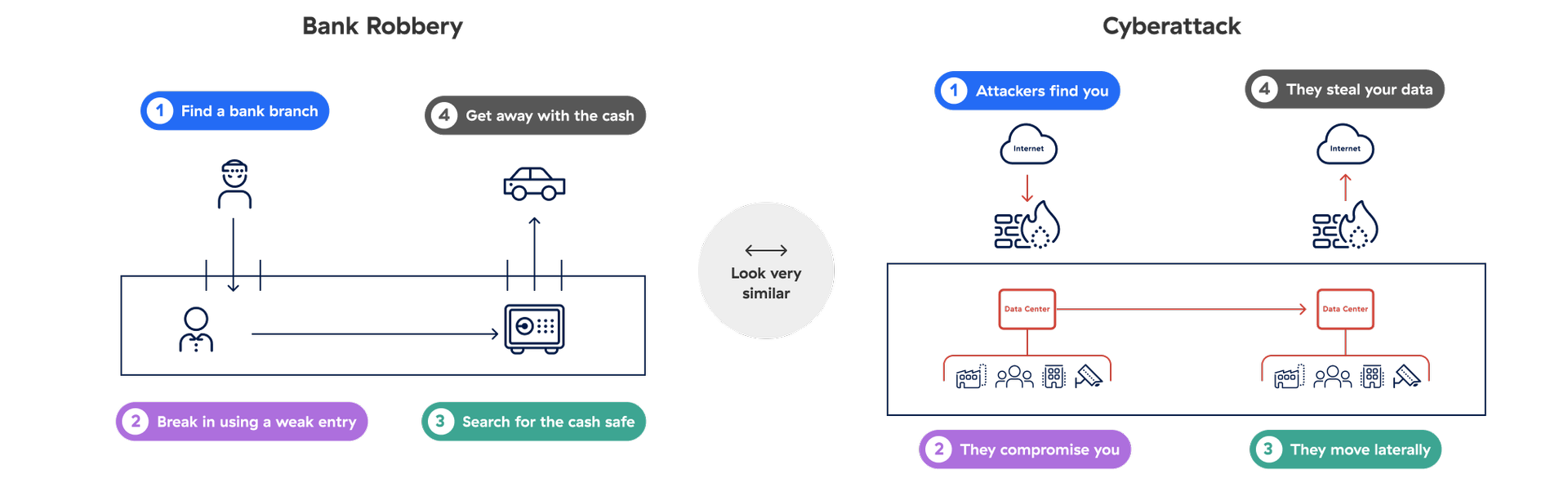

サイバー攻撃は例えるなら銀行強盗

攻撃者が見つける

検出可能なIPは脆弱であり、ユーザーの保護を目的とするファイアウォールでさえも例外ではありません。

侵入する

攻撃者は脆弱性を悪用してネットワークに足がかりを築きます。

水平に移動する

1台のマシンが感染すると、ネットワーク全体が危険にさらされます。

データを盗む

アプリケーション、サーバー、ネットワーク全体の機密データが漏洩します。

ソリューションの概要

将来を見据えた包括的な脅威対策

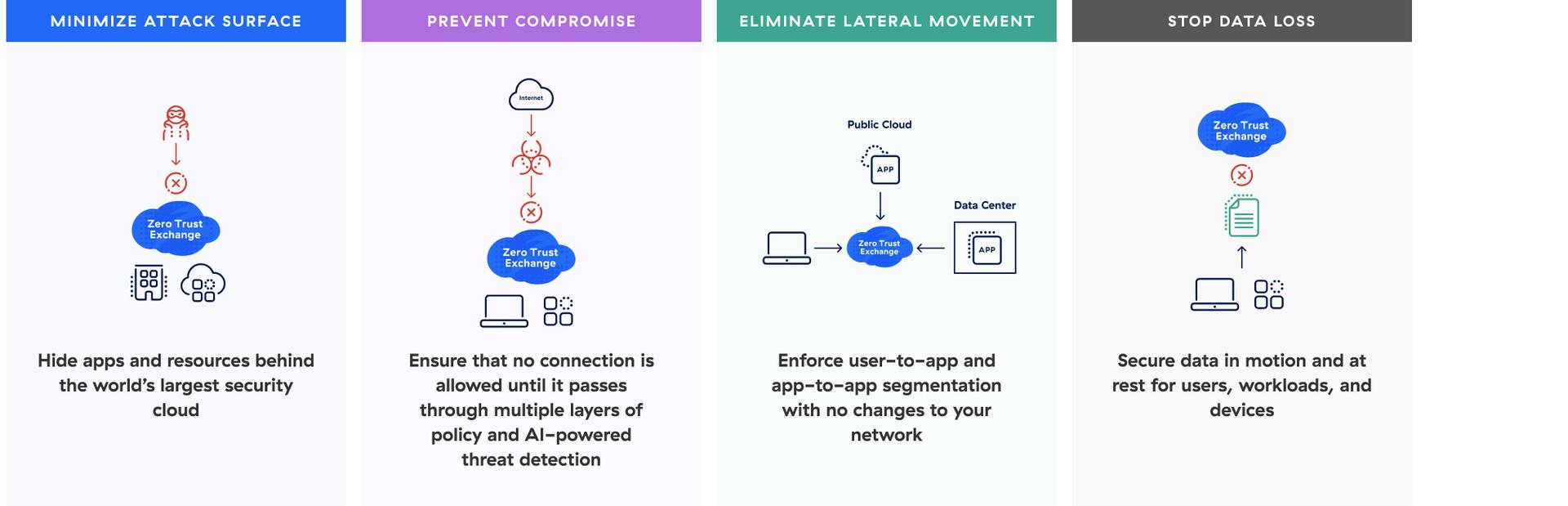

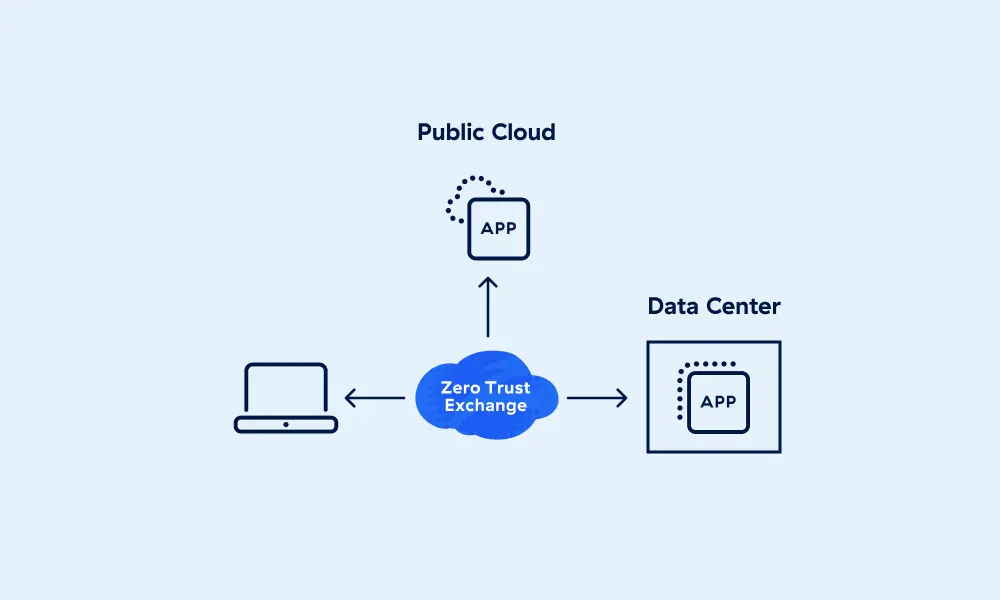

クラウド ネイティブなZscaler Zero Trust Exchange™プラットフォームは、攻撃チェーンすべての段階で脅威を阻止します。この包括的なアプローチはMITRE ATT&CKフレームワークに対応しており、攻撃対象領域の最小化、不正侵入の防止、ラテラル ムーブメントの排除、情報漏洩の阻止をすべて実現します。

最小特権の原則をベースに構築されたZscalerのプロキシ アーキテクチャーは、完全なTLS/SSLインスペクションを大規模に実施し、アイデンティティー、コンテキスト、ビジネス ポリシーに基づいてユーザーとアプリケーション間の接続を仲介します。

メリット

Zscaler Cyber Threat Protectionの特長

サイバー攻撃の4段階すべてにわたる保護

攻撃対象領域の最小化、不正侵入の防止、ラテラル ムーブメントの排除、情報漏洩の阻止をすべて実現します。

サイバー脅威からユーザーをインラインで保護

AIを活用した脅威対策で、脅威がシステムに侵入する前にブロックします。

クラウドベースのアーキテクチャーで複雑さを軽減

従来のハードウェアとポイント製品を廃止して管理を簡素化し、コストを削減します。

組織の最大のリスクを把握

リスクに関する実用的なインサイトと、修復のためのガイド付きワークフローを提供します。

ソリューションの詳細

攻撃対象領域の最小化

見えないものは攻撃対象にすらなりません。Zscalerはアプリや場所、デバイスをインターネットから隠すことで、脅威アクターがこうした資産に到達して侵害するのを防ぎます。

主な機能

不正侵入の防止

大規模に実施されるインラインのフルTLSインスペクションと、1日4,000億件以上の企業トランザクションに基づくAI活用型の脅威対策で、フィッシング攻撃やマルウェアのダウンロードなどを阻止します。

主な機能

ラテラル ムーブメントの排除

ゼロトラスト セグメンテーションにネットワークのセグメント化は必要ありません。ネットワークは単なる輸送手段として機能します。影響範囲の最小化、内部脅威からの保護、運用オーバーヘッドの削減が可能になります。

主な機能

情報漏洩の阻止

機密データの自動分類でシャドーITやリスクの高いアプリを検出します。インライン メール、エンドポイントDLP、大規模なTLSインスペクションを使用して、ユーザー、ワークロード、IoT/OTのトラフィックを保存データと転送中データの両方で保護します。

主な機能

セルフガイド ツアー

ランサムウェア、サプライ チェーン攻撃、フィッシングなどの高度なサイバー攻撃を独自の高度な脅威対策で阻止

主な技術提携

よくある質問

よくある質問

サイバー脅威対策は、サイバー脅威からシステムやネットワークを保護するために設計されたセキュリティ ソリューションのカテゴリーの1つです。このような攻撃は、システムやネットワークに侵入してサービスを妨害したりデータを盗んだりしようとするもので、多くの場合、攻撃者が利益を得るために行われます。記事を読む

ゼロトラストは、ユーザーやアプリ、サービス、デバイスなど、いかなるエンティティーも本質的に信頼されるべきではないという概念に基づくセキュリティ戦略です。最小特権アクセスの原則に従い、エンティティーのコンテキストとセキュリティ態勢に基づいて信頼を確立してから接続を許可します。ゼロトラストでは、エンティティーが以前に認証されていた場合でも、新しい接続のたびに再評価されます。記事を読む

ランサムウェア攻撃はマルウェア攻撃の一種で、攻撃者はファイルを暗号化したり、データを持ち出して公開すると脅したり、あるいはその両方を行うことで、通常は暗号通貨による身代金の支払いを被害者に要求します。支払いが行われると、復号キーが提供されたり、窃取されたデータが削除されたりするのが一般的です。リモート ワークやハイブリッド ワークによってエンドポイントが新たな脆弱性にさらされるようになったことで、ランサムウェアはサイバー犯罪者が好む脅迫手口として急速に広まっています。記事を読む

脅威インテリジェンスとは、サイバー脅威に関する情報を収集、分析、共有するプロセスやそこから得られる知見を指します。疑わしい脅威、新たな脅威、活動中の脅威が対象となり、脆弱性、脅威アクターの戦術、技術、手順(TTP)、侵害の痕跡(IOC)などの情報が含まれます。セキュリティ部門は、脅威インテリジェンスを活用することで、リスクの特定や軽減、セキュリティ制御の強化、プロアクティブなインシデント対応を行うための情報の取得が可能です。記事を読む