/ プリテキスティングとは

プリテキスティングとは

プリテキスティングは、ソーシャル エンジニアリング攻撃の一種で、もっともらしい作り話によって、機密情報を漏らすように仕向けたり、金銭を不当に支払わせたり、アカウントへのアクセスを許可させたりするものです。さまざまなタイプのフィッシングと密接に関係しており、詳しい状況設定がなされたストーリー(プリテキスト)を用いる点が特徴です。特定の人物になりすまし、ターゲットとの信頼を築いて行動を操る手口もよく見られます。

プリテキスティングの仕組み

プリテキスティングは、さまざまな種類のサイバー攻撃に悪用される手法です。他のソーシャル エンジニアリングと同様、ターゲットに嘘の口実を信じ込ませ、情報、アクセス権、金銭などを入手することを目的としています。多くの場合、特定の人物や個人情報などの具体的な情報が盛り込まれた信憑性のある作り話を用い、ターゲットの感情、信頼、恐怖心を利用して実行されます。

古典的な例に、「ナイジェリア王子」詐欺が挙げられます。ナイジェリア王子を名乗り、後に大きなリターンを約束するという口実で少額の寄付を求めるという、現在の基準からすれば単純なプリテキスティングです。銀行口座の凍結やベンチャー企業への投資など、作り話の内容はさまざまです。王子が見知らぬ人にメールを送って助けを求めるというのはあまりに現実離れしていて、効果的な手法とは思えないかもしれません。しかし、電子セキュリティ会社のADTの2019年の推定では、ナイジェリア王子詐欺の被害額はいまだに毎年70万ドルにも上ります。

巧妙なプリテキスティングでは、信憑性を高めるために、よりターゲットに関連性のある作り話が用いられ、偽のWebサイト、架空のビジネス、漏洩した口座番号や認証情報、ターゲットの同僚の名前などが利用されることもあります。

プリテキスティングの基本はストーリーを語ることであるため、必ずしもメール、インターネット、マルウェアを利用するわけではなく、さまざまな形をとることができます。たとえば、AIを活用したディープフェイク技術を駆使すれば、音声パターン、表情、ジェスチャーを操作して、本物との区別が困難な非常にリアルな音声や動画を生成でき、フィッシング攻撃の強力なツールとなる可能性があります。

プリテキスティング攻撃の手法

プリテキスティングは、欺瞞、正当化、甘言、脅迫など、ターゲットを操作するために従来から詐欺師たちに使用されてきたのと同じソーシャル エンジニアリングの手法をベースにしていますが、話の信憑性を高めるために、以下のような手法が用いられる場合があります。

- なりすまし:顧客、サービス プロバイダー、同僚、権威ある人物などを演じ、ターゲットが協力したくなるように仕向けます。この手法では、認証プロセスの脆弱性や信頼関係が悪用されることもあります。

- 調査と偵察:ターゲットの職業や役職、同僚に関する情報、本人の詳しい情報などを収集します。多くの場合、公開されているリソースが利用されます。

- 関係の構築:典型的な「長期詐欺」で行われているように、攻撃者は心理操作の手法を用いて、電話やソーシャル メディア、さらには対面での会話を通じてターゲットとの間に信頼を構築する場合があります。

- 感情の悪用:不確実性、疑念、恐怖ほど切迫感を生み出すものはありません。攻撃者は緊急事態や一度限りの機会などを捏造してターゲットをだまし、性急な行動やセキュリティ対策の回避を誘う場合があります。

- 生成AIの活用:ここ数百年、あるいは数千年にわたる詐欺の歴史の中でも最も新しいのが、現代のAIツールを使った手法です。攻撃者は、自らが堪能ではない言語でも、驚くほど人間的な言葉で詳細な設定の作り話をすぐに生成できます。

最後に、悪意のある攻撃者に有利に働く最大の要因の1つは、技術ではなく人間が持つ心理的な弱さです。多くの人にとっては、「いいえ」と言うよりも「はい」と言う方が簡単です。つまり、人間は良い関係を保ちたいがために、たとえ自分の利益に反する場合でも、要求に同意したり従ったりしてしまいがちだということです。

攻撃者はそれを知っています。そして、少しの信頼を得れば、多くのことを許してしまう人が多いこともわかっているのです。この2つ傾向を利用すれば、相手に尋ねるだけでクレジット カード番号を入手できてしまうことも少なくありません。

FTCによると、2022年の米国消費者の詐欺被害額は88億ドル、そのうち12億ドルは電話やソーシャル メディアを利用した詐欺によるものでした。

プリテキスティングが使われる場面

プリテキスティングのシナリオは、以下に挙げるような他のさまざまなサイバー攻撃で重要な役割を果たしています。

- 一般的なフィッシング:幅広い相手をターゲットにしたフィッシング攻撃のほとんどは、単純なプリテキスティングを利用しています。「添付の請求書をご確認ください」といったメールを使う基本的なものをはじめ、その内容には無数のバリエーションがあります。こうした手法は、ランサムウェアなどのより高度な攻撃の糸口としてもよく利用されます。

- スピア フィッシング:特に機密性の高い情報や価値の高い情報を狙う攻撃者は、それが妥当かつ信頼できる情報であるとターゲットが信じるよう、手間をかけて詳細なストーリーを作り上げます。

- ビッシング:電話と説得力のある作り話(電話番号を偽装表示していることも多い)によって、財務情報や社会保障番号などの機密情報を盗む手法です。今ではAIを活用したディープフェイク ツールを活用して、攻撃者はほぼすべての声を模倣し、どのような内容でも話すことができます。

- 窃取とスパイ行為:従業員や請負業者を装い本物の従業員のあとをつける「テールゲート」と呼ばれる手法によって、プライベート エリアや保護エリアに入り、重要な機器や特権情報にアクセスします。

プリテキスティングの実例

プリテキスティングは、数え切れないほどのサイバー犯罪や金融詐欺に関与しています。人間の信頼を悪用して、ほぼどのような形にも応用できるため、依然として最も広く用いられ、最も効果的なソーシャル エンジニアリング手法の1つです。以下に例をいくつか示します。

「AIDS」トロイの木馬(1989年)

AIDSに関する国際会議の出席者に「AIDS情報」という名目でトロイの木馬ウイルスが仕込まれたフロッピー ディスクが送付されました。これがランサムウェア攻撃の起源とされています。このトロイの木馬は、感染したシステム上のすべてのディレクトリーを隠し、感染したハード ドライブ上のすべてのファイルを暗号化するとともに、パナマの住所に189ドルの身代金の支払いを(なぜか郵送で)要求するものでした。

Quanta Computer詐欺(2013~2015年)

史上最大の被害を出したともいわれるプリテキスティング攻撃で、攻撃者は、FacebookやGoogleなどと取引のある台湾拠点のメーカー「Quanta Computer」の担当者を装っていました。偽のメール アカウントから偽造請求書や偽の補足資料などを送信し、FacebookとGoogleから総額1億米ドル以上をだまし取りました。

求職者を狙ったフィッシングと脅迫(2023年)

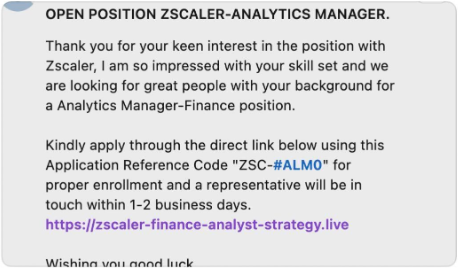

テクノロジー業界で次々にレイオフが行われると、これに乗じて求職者を狙った詐欺が横行しました。本物の求人情報をコピーして偽の求人ポータルを作成し、LinkedInなどのサイトで採用担当者を装って、ターゲットが偽の書類に記入したり、個人情報を含む書類をアップロードしたりするよう誘導するという手口でした。この攻撃に関する詳細な分析はZscalerのブログでお読みいただけます。

ディープフェイクによるCFOへのなりすまし(2024年)

攻撃者は、公開されている動画やオーディオ クリップから最高財務責任者など複数の上級管理職者をリアルに再現し、偽のビデオ会議を主導しました。最終的に、偽の上級管理職者は従業員を説得し、約2億香港ドルを送金させました。詳細はZscalerのブログでご確認ください。

プリテキスティング攻撃から組織を保護する方法

最新のメール サービスは、多くのフィッシング メールを自動的にブロックしますが、攻撃者はそれをすり抜ける巧妙な手法を常に編み出しています。組織のネットワーク外のユーザーはその内部を自由に移動できませんが、暗黙の信頼を与えられているネットワーク内のユーザーは、攻撃者の術中にはまってしまえば、自分が間違ったことをしていると知らずにネットワーク内を移動してさまざまな行動をとることができます。

では、ユーザーと機密データを安全に保つためにはどうすればよいのでしょうか。

- ユーザーが攻撃のサインを認識できるようにする。データ侵害の多くは依然として人的なミスに起因しています。こうした人間の脆弱性にいわばパッチを適用するために、セキュリティ意識向上のトレーニングを行います。高い権限を付与されている従業員は特に、慎重になるべきケース(フィッシングやソーシャル エンジニアリングを見極める方法)を知るとともに、強力なパスワード管理とMFAの重要性を理解する必要があります。

- 通常と異なるリクエストや不審なリクエストの拒否をためらわない。「いいえ」と言うことは「はい」と言うより難しいうえ、詐欺師は相手の警戒を解くことに長けています。「決して信頼せず、常に検証する」というゼロトラストのセキュリティ アプローチの基本原則は、認証プロトコルやアクセス許可だけでなく、こうした人間同士のやり取りでも同様に有効です。個別の手段やチャネルを通じて、あるいはIT担当者やセキュリティ担当者に相談してリクエストを検証するようユーザーに奨励します。

- 適切なテクノロジーで攻撃を阻止する。ユーザーがだまされてしまった場合(これはいつか起こる事態だと想定しておく方が安全です)に備え、ロールベースの厳密なアクセス制御の適用、脅威のラテラル ムーブメントの阻止、情報漏洩の防止によって攻撃を無力化できる、信頼の置けるセキュリティ対策が必要です。

Zscalerのソリューション

プリテキスティング攻撃は、テクノロジーだけではなく人間の習性を悪用した手法のため、完全に防ぐことは困難です。アクティブな侵害を検出し、攻撃が成功した際の損害を最小限に抑えるには、完全なゼロトラスト戦略の一環として、悪意のあるトラフィックや情報の窃取などに対する効果的な制御を実装する必要があります。

包括的なゼロトラスト アーキテクチャーに基づき構築されたZscaler Zero Trust Exchange™プラットフォームは、どのユーザー、ワークロード、デバイスも本質的に信頼できないという考えに基づいて構築されています。アイデンティティーの検証、接続先の確認、AIによるリスク評価、ポリシーの適用を行ったうえで、使用するネットワークや接続元の場所を問わず、ユーザー、ワークロード、デバイスとアプリケーション間の安全な接続を確立します。これにより、次のようなことを効果的に実現できます。

- 攻撃の防止:完全なTLS/SSLインスペクション、ブラウザー分離、AIを活用したフィッシングおよびC2の検出、ポリシーに基づくアクセス制御などの機能により、悪意のあるWebサイトからのアクセスを防止します。

- ラテラル ムーブメントの防止:一旦システムに侵入したマルウェアは、拡散して被害を拡大させる可能性があります。Zscalerのプラットフォームは、ユーザーをネットワークではなくアプリに直接接続するため、マルウェアの拡散の可能性を排除できます。

- 内部脅威の阻止:クラウド ネイティブのプロキシ アーキテクチャーによって、完全なインライン検査を行い、プライベート アプリの悪用を阻止するとともに、最も高度な攻撃をも検出します。

- アイデンティティーベースの攻撃の阻止:Zscaler ITDR™ (アイデンティティー脅威の検知と対応)により、資格情報の窃取、多要素認証の回避、権限昇格などを検知して阻止します。

- 情報漏洩の防止:Zscalerのプラットフォームは、転送中および保存状態の機密データを自動的に識別して保護し、活動中の攻撃者によるデータ窃取の実行を防ぎます。

プリテキスティングで用いられるストーリーは偽物ですが、そこから発生するリスクは本物です。Zscalerの包括的なクラウド ネイティブ セキュリティ プラットフォームは、プリテキスティング攻撃から組織を保護し、侵害を阻止します。

おすすめのリソース

よくある質問

よくある質問

プリテキスティング攻撃は、社内のユーザーを武器として利用します。ユーザーをだまして機密情報の漏洩やその他のセキュリティ侵害を引き起こし、経済的損失、評判の失墜、規制上の罰則、事業の中断、法的措置などにつながる恐れがあります。このような攻撃の被害を防ぐには、従業員のセキュリティ意識の向上、堅牢なセキュリティの実装、ビジネス リスクの継続的な再評価が重要です。

フィッシングは、サイバー攻撃の一種であり、メールや悪意のあるWebサイト、テキスト メッセージ、電話を介して実行されることが多く、ユーザーをだまして機密情報の漏洩や不正なサービスへの支払いを誘導します。プリテキスティングは、信憑性のあるストーリーを作ってターゲットを欺く手法であり、フィッシング(および他のタイプの攻撃)で利用されています。

プリテキスティング攻撃からの保護には、ソーシャル エンジニアリングの手法に関する従業員のサイバーセキュリティ意識向上トレーニングを実施したり、明確に定義されたデータ管理プロトコルや、厳格なアクセスと認証の制御を取り入れたりするなど、多面的なアプローチが必要です。転送中データと保存データを完全に検査してコンテキストベースのアクセスを適用する包括的なゼロトラスト アプローチは、防御策として最も効果的です。

プリテキスティングは、アイデンティティーの窃取に使用される一般的な手口で、攻撃者が偽りの口実で被害者を操って個人情報を開示させるものです。その仕組みは以下のとおりです。

- 偽のシナリオの作成:銀行の担当者や政府関係者、ITサポートを装うなどの説得力のある口実を用意し、信頼性を演出します。

- 個人情報の収集:ソーシャル エンジニアリングにより、社会保障番号、パスワード、アカウント番号、クレジット カード情報などの機密情報を要求します。

- 信頼の悪用:緊急性(「アカウントがハッキングされました」)や権限(「こちらはIRSです」)を悪用し、被害者に圧力をかけて従わせようとします。

- 被害者へのなりすまし:収集した情報を悪用し、被害者になりすましてクレジット口座の開設、オンライン ショッピング、機密性の高いオンライン アカウントへのアクセスを実行します。

- 価値の高いデータの取得:医療記録や雇用記録、収益化やさらなる詐欺に用いるその他の情報の取得にもプリテキスティングが使用されます。

ソーシャル エンジニアリング攻撃の被害から身を守るには、プリテキスティングの手法を認識することが不可欠です。警戒すべき主な兆候は以下のとおりです。

- 予期しない接触

- 緊急性やプレッシャーを与える話

- 機密情報の要求

- あまりに好都合な話

- 曖昧/回避的な回答

- 通常とは異なる通信チャネル

- 権限のなりすまし