組織のアイデンティティーやアイデンティティー インフラが悪用、誤用、窃取された場合、それをすぐに検出して把握する必要があります。アイデンティティー脅威の検知と対応(ITDR)をリアルタイムで行うことで、アイデンティティーベースの攻撃のリスクを軽減できます。

標的となる設定ミスや危険な権限、公開された認証情報を徹底的に可視化

認証情報を悪用し、MFAを回避して水平方向に移動する攻撃を検出して対処

SOCワークフローとアクセス ポリシーの統合で、修復と調査を迅速化

課題

アイデンティティーが新たな攻撃対象領域に

ゼロトラストの採用が急速に進んだことで、従来の攻撃対象領域が世界中で縮小しています。しかし、攻撃者はマルウェア以外にも目を向けており、高度な手法を駆使して認証情報の窃取、多要素認証の回避、特権昇格を実行しています。

従来の脅威検出とアイデンティティーのシステムは、アイデンティティーベースの脅威に対処できる設計にはなっていないため、リスクの高い変更、認証情報の侵害、悪意のあるアクティビティーなどには重大な死角が残されたままとなっています。

50%

75%

91%

ソリューションの概要

アイデンティティーファーストのセキュリティを実現

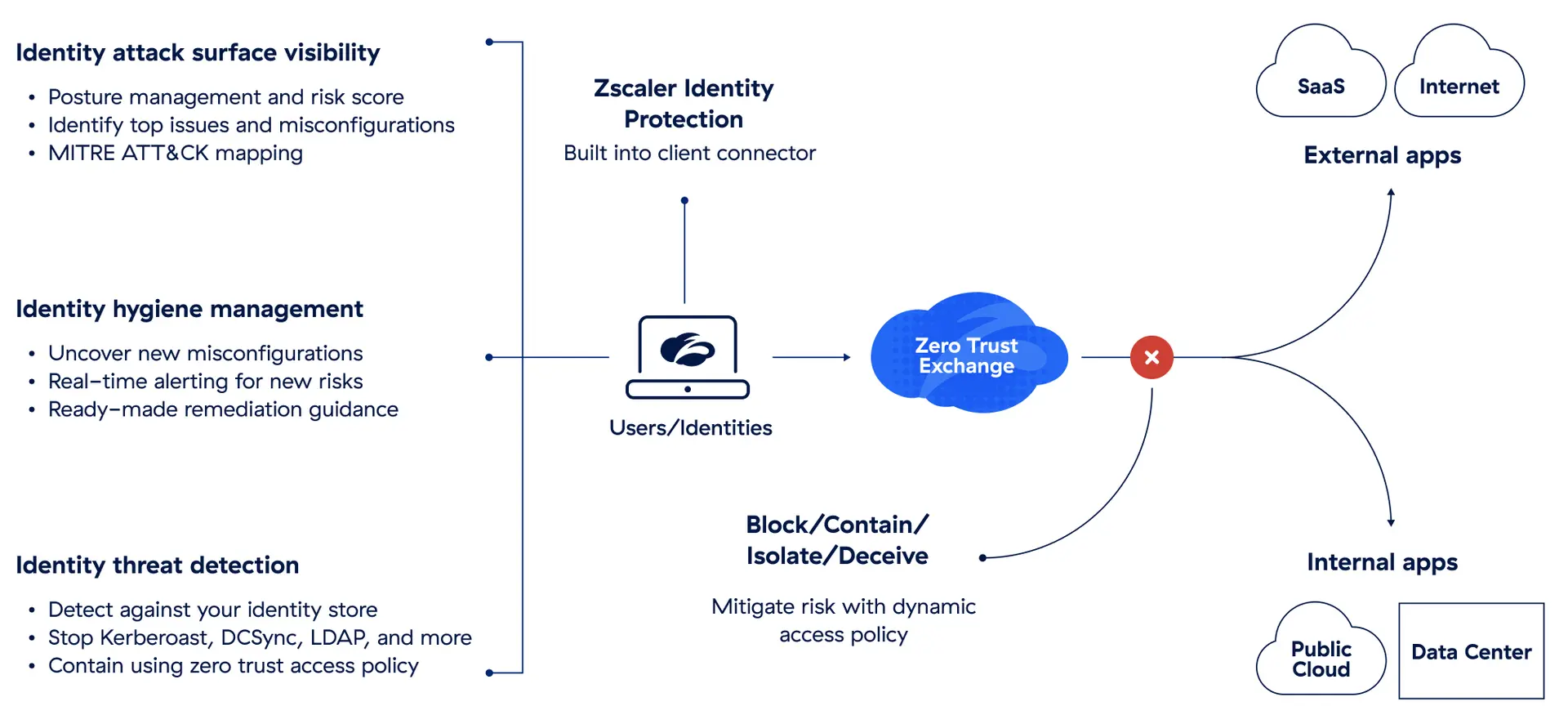

Zscaler Identity Protectionは、アイデンティティー構成や危険な権限に対する継続的な可視性を確保して、ユーザーを保護します。軽量のエンドポイント エージェントであるZscaler Client Connectorに組み込まれており、アイデンティティーベースの攻撃を簡単かつ効果的に阻止します。

Zscaler Identity Protectionの設定はわずか数分で完了するため、セキュリティ態勢をすぐに改善できます。セキュリティ部門は、迅速な評価とアラートにより、データ侵害のリスクを増大させるアイデンティティー関連の脆弱性や変更について貴重な洞察を得られます。

メリット

ユーザーの侵害や権限悪用のリスクを軽減

アイデンティティーに関するリスクの定量化と追跡

直感的なリスク スコアを含むアイデンティティー セキュリティ評価により、脆弱性が発生している経緯や理由、場所を把握できます。

危険な構成の検知と修復

共有パスワードの漏洩、古いパスワード、制約のない委任など、新たな攻撃経路になり得る問題を検出できます。

ステップバイステップの修復ガイダンス

問題の内容やその影響、影響を受けるユーザーを特定し、動画チュートリアル、スクリプト、コマンドなどの修復ガイダンスを活用してアイデンティティー保護を改善できます。

リアルタイムでの変更の監視

アイデンティティー システムの構成と権限の変更によって新たなリスクが発生した場合は、アラートがタイムリーに通知されます。

アイデンティティー攻撃の検知

修復できない脆弱性から防御します。侵害が発生した場合に、DCSync、DCShadow、Kerberoastingなどの攻撃を検知して阻止します。

アイデンティティー脅威の封じ込め

Zscaler Private Access™、SIEM、主要なEDRとのネイティブ統合により、アイデンティティー攻撃をリアルタイムで封じ込め、SOCワークフローの一部としてアラートを使用できます。

ユース ケース

これまで以上に狙われる攻撃ベクトルを総合的に保護

統一されたリスク スコアリングを使用して、アイデンティティー ポスチャーを定量化し、追跡します。アイデンティティーに関する主要な問題と最もリスクの高いユーザーやホストをリアルタイムで確認しながら、MITRE ATT&CKマッピングでセキュリティの死角を可視化します。

新たな脆弱性と設定ミスを迅速に特定します。アイデンティティー ストアの新たなリスクに関するリアルタイムのアラートを、問題の修復に役立つ既製のガイダンス、コマンド、スクリプトとともに取得できます。

アイデンティティー ストアを標的とした攻撃を検知します。ゼロトラスト アクセス ポリシーに基づく組み込みの封じ込めにより、Kerberoasting、DCSync、LDAP列挙の攻撃を防止します。

エンドポイントに安全でない方法で保存されている資格情報を可視化し、それらを整理することで、攻撃対象領域を削減し、悪用を阻止します。

エンドポイントの資格情報とADドメインのパスワードで侵害された/漏洩したもの、または侵害の際に簡単に解読される可能性のある脆弱なものを特定します。

よくある質問

サイバー犯罪者は、盗んだ資格情報、フィッシング、ソーシャル エンジニアリング、認証システムの弱点を悪用し、アカウントや機密データにアクセスします。侵入すると、正当なユーザーへのなりすまし、アクセス権限の昇格、ネットワーク内のラテラル ムーブメントにより、データの窃取やマルウェアの展開を行ってさらなる攻撃を仕掛ける可能性があります。

ゼロトラストは、ユーザーやデバイスがすでにネットワーク上に存在していても、本質的に信頼できるものはないと仮定するセキュリティ モデルです。アイデンティティーを厳格に検証し、必要なリソースのみにアクセスを制限するとともに、アクティビティーを継続的に監視します。このアプローチにより、攻撃者が盗んだ資格情報を悪用して、検出されずにシステム内を移動することを阻止します。

アイデンティティー脅威の検知と対応(ITDR)は、資格情報の窃取、権限の悪用、ラテラル ムーブメントなど、アイデンティティーを標的とした脅威の特定と阻止に重点を置いています。ITDRツールは、アイデンティティー システムの疑わしい動作を監視し、継続的に異常を追跡しながら、迅速に対応して侵害や大規模なデータの窃取を阻止します。