Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

¿Por qué apostar a la seguridad Zero Trust?

Este artículo apareció originalmente en Medium.

Enhorabuena a Chris Wloch de Zscaler por esta definición de Zero Trust:

"Si un ladrón entra en su casa tiene acceso total a todas las habitaciones, a menos que también se cierren todas las puertas del interior.

Cierre todas las puertas con llave y exija la verificación de las huellas dactilares para el acceso. Así es como expliqué qué era Zero Trust a mis abuelos" .

Ahora estamos en el segundo año de "La década digital". Muchos sectores, funcionalidades, productos y servicios tradicionales han pasado a funcionar en línea, ya sea como parte de la evolución digital de la empresa o por las nuevas necesidades operativas impuestas por la pandemia de COVID en los últimos doce meses. Empresas de todos los sectores (gubernamental, textil, alfarería, seguros, finanzas y todos los sectores verticales) se están digitalizando. Y eso sitúa el tema de la seguridad y la privacidad en el centro de la atención de los altos ejecutivos.

Las expectativas más altas del cliente (y del usuario final) han impulsado a las empresas a cambiar para adoptar una experiencia digital. La seguridad y la privacidad están experimentando una evolución similar, y ahí es donde la filosofía, las plataformas y los servicios de seguridad Zero Trust pueden tener un impacto en la prestación de servicios de su empresa, y cambiar la manera de diseñar su marca, la experiencia del cliente, la velocidad para impulsar el cambio, la facilidad para hacer negocios e incluso la reputación.

Las arquitecturas de red y de seguridad de la época posterior al boom de las puntocom se diseñaron para la estabilidad, la rigidez y el control, y no para la agilidad necesaria para hacer frente a la rápida evolución empresarial. Son, por su propia naturaleza, el ejemplo de la inflexibilidad. El aumento de los datos requiere un aumento del ancho de banda. ¿Hay un aumento del tráfico? Agregue más casillas. ¿Quiere trabajar desde casa? Agregue más casillas (para colmo, la adquisición de VPN probablemente esté atascada, por lo que la distribución se retrasará). Para las empresas que utilizan pilas duplicadas de dispositivos de seguridad, los ideales de precisión operativa, optimización del rendimiento y agilidad empresarial siguen siendo quimeras.

El retraso en la aplicación de parches pone a las empresas en riesgo innecesario de ataque

El cambio es difícil. Es fácil que el departamento de TI se aferre a lo tangible: la pila de hardware cercana ubicada al final del pasillo da una ilusión de control, de una infraestructura al alcance de la mano. Además, es fácil preferir lo conocido, y las certificaciones de seguridad existentes en una organización de TI pueden, comprensiblemente, parcializar la toma de decisiones hacia tecnologías más antiguas, basadas en hardware.

Pero esa complejidad es letal. Ejecutar cambios (por ejemplo, parches de seguridad, nuevos flujos de trabajo regulatorios o de cumplimiento) a través de un entorno en el que abunda el hardware requiere una coordinación manual global y extensa. Esto conduce a errores y, en última instancia, a una mayor exposición al riesgo.

Así que, ¿qué es Zero Trust?

Una arquitectura Zero Trust (ZTA) es la evolución basada en la nube del modelo de seguridad de red heredado. Las empresas más avanzadas están transformando digitalmente las operaciones de TI para adoptar ZTA. En una empresa ZTA, la seguridad es inmediata y se proporciona en línea desde el perímetro de la nube, entre el usuario e Internet (a través de un proxy web), o entre el usuario y la aplicación. El rendimiento está optimizado porque los traslados de datos se minimizan. Las conexiones son directas, efímeras y seguras, tanto si conectan a un usuario con una aplicación, una aplicación con otra aplicación o un sistema con otro sistema. No hay fronteras que traspasar y, dado que los sistemas no son visibles en la Internet abierta, la superficie que se puede atacar se reduce. No hay foso conceptual, ni castillo metafórico expuesto (o castillos vecinos) que los adversarios puedan saquear (de este a oeste).

¿Cuál es la justificación empresarial para Zero Trust?

En tres palabras: asegure la agilidad. ZTA permite que la seguridad se centre en los objetivos empresariales compartidos. De esta manera, ZTA puede transformar las posibilidades de las TI: en vez de negativas, se obtendrán pautas para lograr objetivos.

La transformación digital segura para la empresa mediante la arquitectura Zero Trust parece una opción fácil para una organización de TI empresarial: una mejor seguridad y resistencia, un rendimiento más rápido y un menor costo.

Cuando se trata de la competencia digital, la velocidad importa, y es necesario impulsar el cambio a una velocidad vertiginosa. En los entornos tradicionales, realizar cualquier cambio en la infraestructura heredada de firewalls DMZ es un proceso engorroso, restringido a la programación de menor tráfico y de fin de semana. ZTA basado en la nube es dinámico, con una seguridad basada en políticas que se puede adaptar sobre la marcha. No puede permitirse el lujo de hacer cambios una vez al mes cuando sus dinámicos rivales digitales los hacen veinte veces al día.

Eficiencia, ahorro, tiempo: el impacto indirecto de ZTA

ZTA basado en la nube ofrece la siguiente evolución de la seguridad empresarial. Pero ese simple hecho no debe ocultar su impacto tangible en la empresa del cliente: ZTA es una solución empresarial que ofrece beneficios empresariales. Comparemos dos ejemplos: National Oilwell Varco y la Empresa A.

Cien laptops. Ese es el número de dispositivos que el equipo de TI del director de Información (CIO) Alex Philips de National Oilwell Varco (NOV) tuvo que manipular cada mes. En ocasiones, se trató simplemente de una reparación técnica. Pero la mayoría de las veces, el equipo había sido infectado con malware. Había que enviar cada equipo a la oficina central, limpiarlo y, a continuación, reconfigurarlo por completo. Cien laptops fue la cifra media: algunos meses entre 2013 y 2016, hubo hasta 200 máquinas que necesitaron desinfección.

Desde el punto de vista empresarial, el impacto del malware en NOV fue muy costoso. La manipulación es un proceso claramente manual y cada laptop individual requería cierto nivel de atención individual. Desde el tiempo de inactividad, pasando por la coordinación de los préstamos, hasta el reemplazo de las máquinas, cada etapa del proceso de limpieza de una laptop infectada afectaba a NOV de una manera medible: se perdían datos, se reducía la productividad, se incurría en costos y se requería un esfuerzo, todo ello para que un empleado volviera a tener una laptop en funcionamiento lo más rápido posible. Philips imaginó un mundo en el que esto no tenía que ser así. Y después de agosto de 2016, no lo fue.

La Empresa A confía en una infraestructura de red y seguridad heredada para proteger el tráfico de datos de su empresa. El equipo de TI de la Empresa A emplea una conjunto de dispositivos de hardware heredados en su sede central para proteger su perímetro de red corporativa. Cada máquina de una sola función en ese conjunto se replica en sus 30 oficinas regionales en todo el mundo.

Cada DMZ de la Empresa A incluye 12 productos diferentes del conjunto de elementos de hardware, y cada dispositivo cumple un objetivo referente a la red o la seguridad Por ejemplo, algunas funciones o dispositivos actúan en tareas de firewall, filtrado de URL, antivirus, DLP, inspección de SSL, equilibrio de carga, protección de DDoS, concentración de VPN, sandboxing, etc. Cada una de las 30 DMZ de la Empresa A requiere dos empleados a tiempo completo para mantener y operar la infraestructura de hardware de red y seguridad. Cada dispositivo individual en cada ubicación debe mantenerse, con parches de seguridad que se actualizan manualmente (y al instante). El aprovisionamiento de estos equipos requiere evaluaciones de proveedores y productos, flujos de trabajo de adquisiciones, apoyo administrativo entre divisiones y una amplia planificación previa.

El director de tecnología de la Empresa A gestiona a más de 60 empleados y supervisa la compra, el mantenimiento y las operaciones de 360 dispositivos de hardware de red y seguridad individuales. El presupuesto anual de partida del director de tecnología se mide en decenas de millones de dólares estadounidenses.

¿En qué se emplea el enorme presupuesto del director de tecnología de la Empresa A? Ciertamente no en una seguridad mejor. Desde luego, no en tranquilidad. En su lugar, pone al director de tecnología en un bucle inútil, reaccionando a la amenaza, la falla de hardware o el metafórico incendio más recientes, todo ello únicamente para poder hacer frente a los hackers preparados para atacar. Esos hackers que, por cierto, están bien financiados (a veces, patrocinados por un Estado), adquieren progresivamente un mayor conocimiento de los métodos y sus intenciones se hacen más destructivas.

"Entonces... ¿por qué está en el sector de la seguridad de la red?"

Los directivos de las empresas que se aferran (o permiten tácitamente que sus departamentos de TI se aferren) a modelos de seguridad anticuados lo hacen por su cuenta y riesgo, y ponen en peligro a su trabajo y su organización. Al hacerlo, limitan la agilidad de la organización, incurren en gastos generales innecesarios, obstaculizan el crecimiento y complican la gestión operativa.

Conservar un legado de hardware anticuado también hace que la organización de TI empresarial tenga que implicarse directamente en temas relacionados con el negocio de la seguridad de la red, con un director de tecnología comprometido a operar un NOC y una infraestructura destinada a contrarrestar una creciente ola de atacantes.

Los líderes empresariales que mantienen una infraestructura insegura y anticuada tienen la responsabilidad de justificar sus prácticas anticuadas o bien de modernizarse: ¿por qué se encuentra la organización en el sector de la seguridad de la red? ¿Puede proteger los datos, usuarios, activos y recursos de su empresa mejor que un proveedor de servicios en la nube con miles de expertos en seguridad trabajando las 24 horas del día los siete días de la semana para bloquear las últimas amenazas de los atacantes? ¿Puede anticipar la próxima amenaza de la cadena de suministro? ¿Puede implementar parches al instante? (¿En serio, realmente al instante?)

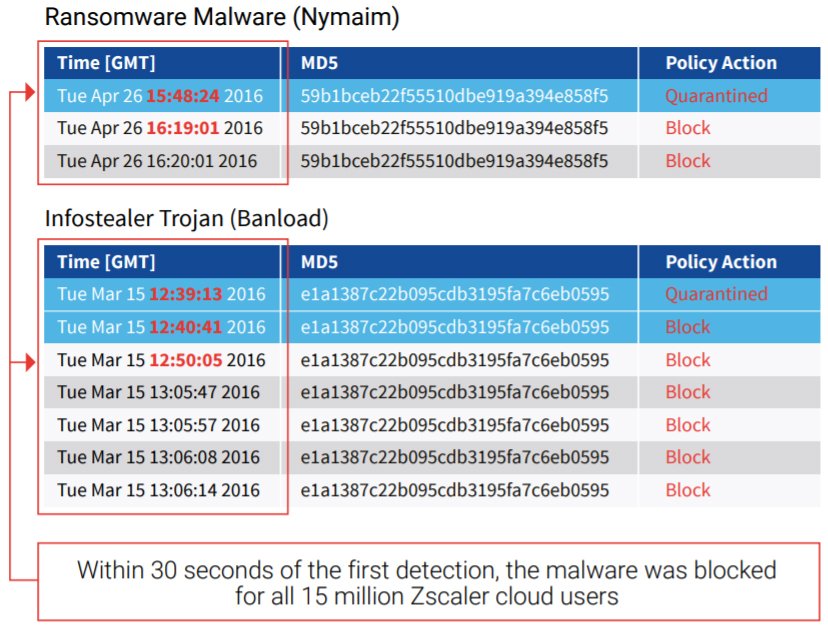

Figura 1. En marzo de 2016, los hackers atacaron a un cliente de Zscaler que tenía una arquitectura Zero Trust. Zscaler Cloud Sandbox analizó las amenazas y, en cuestión de 30 segundos, las bloqueó para ese cliente y para todos los millones de usuarios en Zscaler Zero Trust Exchange basado en la nube en todo el mundo.

La arquitectura Zero Trust: el nuevo costo (reducido) de hacer negocios

El director de informática de NOV, Alex Philips, conoce el impacto práctico que tiene una arquitectura Zero Trust. Dirigió la transformación digital segura de NOV, adoptando un modelo Zero Trust en agosto de 2016. Al cambiar a la seguridad distribuida a través de proxy web de informática perimetral, NOV eliminó por completo sus DMZ. Al reducir su dependencia de las redes MPLS y la seguridad basada en hardware, NOV "recortó decenas de millones de dólares de su presupuesto [de TI]". Los empleados de NOV disfrutan ahora de un mejor (o más rápido) rendimiento de la conectividad, una mayor seguridad (con inspección completa de SSL/TLS) y un mejor acceso a los dispositivos móviles (lo que fue especialmente valioso cuando la empresa pasó a trabajar a distancia el año pasado). Desde que Philips y NOV adoptaron una arquitectura Zero Trust, su equipo de TI solo reconfigura una o dos laptops al mes, lo que libera al personal para que se concentre en los objetivos estratégicos y críticos de la empresa.

Como se ha demostrado el año pasado, la capacidad de adaptación es una ventaja competitiva empresarial esencial. En todos los sectores, sus nuevos actores utilizan la agilidad para revolucionarlos. Una arquitectura Zero Trust garantiza la agilidad. Y una mejor seguridad. Y un mejor rendimiento. Las partes interesadas deben exigir más a los líderes empresariales: si estos tuvieran que diseñar la infraestructura operativa, los flujos de trabajo y las operaciones desde cero, ¿se parecerían a lo que hay ahora? Y si esos líderes pudieran emplear una arquitectura Zero Trust para ofrecer una mejor seguridad, mayor agilidad, costos y riesgos significativamente reducidos, ¿por qué no lo harían?

¿Este post ha sido útil?

Descargo de responsabilidad: Esta entrada de blog ha sido creada por Zscaler con fines únicamente informativos y se proporciona "tal cual" sin ninguna garantía de exactitud, integridad o fiabilidad. Zscaler no asume ninguna responsabilidad por cualquier error u omisión o por cualquier acción tomada en base a la información proporcionada. Cualquier sitio web de terceros o recursos vinculados en esta entrada del blog se proporcionan solo por conveniencia, y Zscaler no es responsable de su contenido o prácticas. Todo el contenido está sujeto a cambios sin previo aviso. Al acceder a este blog, usted acepta estos términos y reconoce su exclusiva responsabilidad de verificar y utilizar la información según convenga a sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.