/ ¿Qué es el modelo Purdue para la seguridad de los ICS?

¿Qué es el modelo Purdue para la seguridad de los ICS?

¿Cuál es el propósito del modelo Purdue?

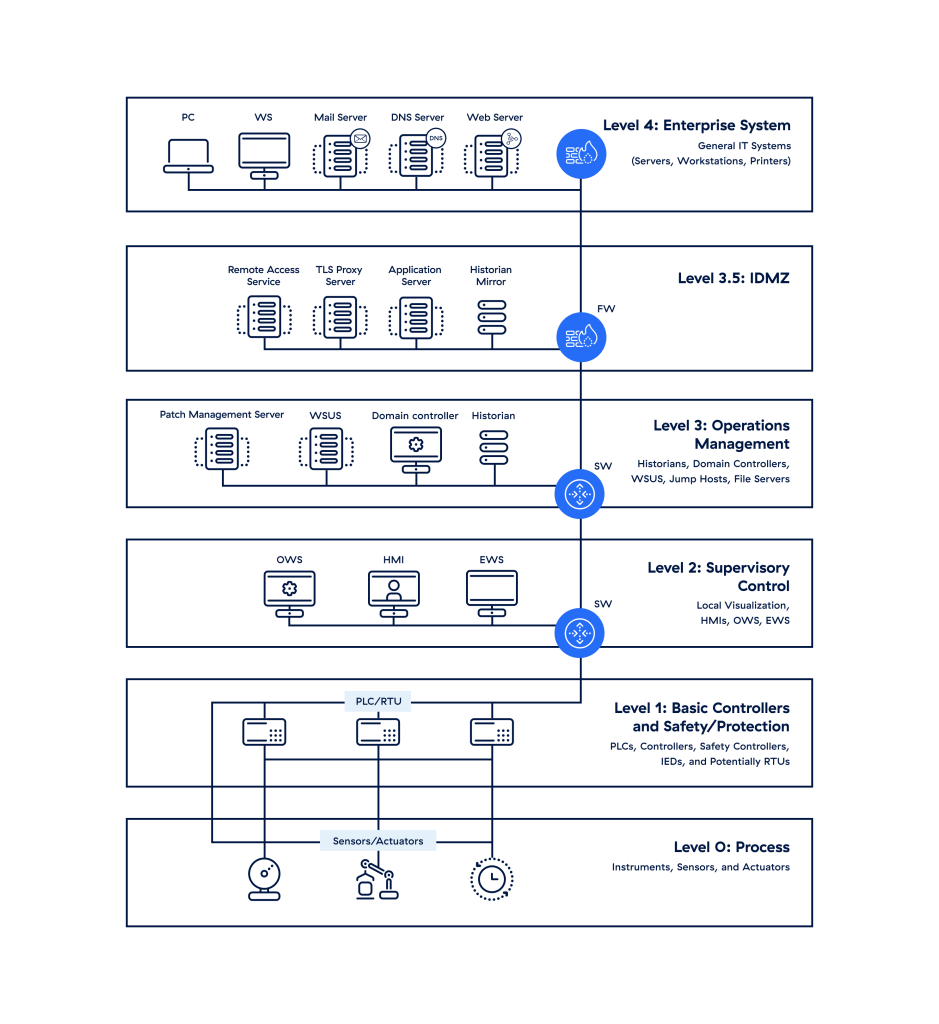

El modelo Purdue, parte de la Arquitectura de Referencia Empresarial Purdue (PERA), fue diseñado como un modelo de referencia para los flujos de datos en la fabricación integrada por computadora (CIM), donde los procesos de una planta están completamente automatizados. Llegó con el fin de definir la norma para construir una arquitectura de red ICS de manera que respalde la seguridad OT, separando las capas de la red para mantener un flujo jerárquico de datos entre ellas.

El modelo muestra cómo se interconectan los elementos típicos de una arquitectura ICS, dividiéndolos en seis zonas que contienen sistemas de tecnología de la información (TI) y OT. Si se implementa correctamente, ayuda a establecer un “aislamiento físico” entre los sistemas ICS/OT y los sistemas de TI, separándolos para que la organización pueda aplicar controles de acceso eficaces sin afectar las operaciones empresariales.

Zonas del modelo Purdue

Los sistemas OT ocupan los niveles inferiores del modelo, mientras que los sistemas TI ocupan los niveles superiores, con una “zona desmilitarizada” de convergencia entre ellos.

Echemos un vistazo a cada una de las zonas del modelo de referencia Purdue, de arriba a abajo:

Figura 1:Una representación básica del modelo Purdue

Nivel 4/5: Zona empresarial

Estas zonas albergan la red de TI típica, donde se desarrollan las principales funciones comerciales, incluida la orquestación de las operaciones de fabricación. Los sistemas de planificación de recursos empresariales (ERP) dirigen aquí los programas de producción de la planta, el uso de materiales, los envíos y los niveles de inventario.

Las interrupciones en este caso pueden provocar tiempos de inactividad prolongados, con el potencial de causar daños económicos, fallas de infraestructura crítica o pérdida de ingresos.

Nivel 3.5: Zona desmilitarizada (DMZ)

Esta zona incluye sistemas de seguridad como firewalls y proxies, utilizados en un esfuerzo por evitar el movimiento lateral de amenazas entre TI y OT. El auge de la automatización ha incrementado la necesidad de flujos de datos bidireccionales entre los sistemas OT y TI, por lo que esta capa de convergencia TI-OT puede brindar a las organizaciones una ventaja competitiva, pero también puede aumentar su ciberriesgo si adoptan un enfoque de red plana.

Nivel 3: Zona de sistemas de operaciones de fabricación

Esta zona contiene dispositivos OT personalizados que gestionan los flujos de trabajo de producción en la planta:

- Los sistemas de gestión de operaciones de fabricación (MOM) gestionan las operaciones de producción.

- Los sistemas de ejecución de fabricación (MES) recopilan datos en tiempo real para ayudar a optimizar la producción.

- Los historiadores de datos almacenan los datos del proceso y (en las soluciones modernas) realizan análisis contextuales.

Al igual que en los niveles 4 y 5, aquí las interrupciones pueden provocar daños económicos, fallas en infraestructuras críticas, riesgos para la seguridad de las personas y las instalaciones o pérdidas de ingresos.

Nivel 2: Zona de Sistemas de Control

Esta zona contiene sistemas que supervisan y controlan los procesos físicos:

- El software de control de supervisión y adquisición de datos (SCADA) supervisa y controla los procesos físicos, de manera local o remota, y agrega datos para enviarlos a los historiadores.

- Los sistemas de control distribuido (DCS) realizan funciones SCADA, pero generalmente se implementan localmente.

- Las interfaces hombre-máquina (HMI) se conectan a DCS y PLC para permitir controles y supervisión básicos.

Nivel 1: Zona de Dispositivos Inteligentes

Esta zona contiene instrumentos que envían comandos a los dispositivos de nivel 0:

- Los controladores lógicos programables (PLC) supervisan las entradas automatizadas o humanas en los procesos industriales y realizan los ajustes de salida correspondientes.

- Las unidades terminales remotas (RTU) conectan hardware en el Nivel 0 a sistemas en el Nivel 2.

Nivel 0: Zona de proceso físico

Esta zona contiene sensores, actuadores y otra maquinaria directamente responsable del montaje, la lubricación y otros procesos físicos. Muchos sensores modernos se comunican directamente con el software de supervisión en la nube a través de redes celulares.

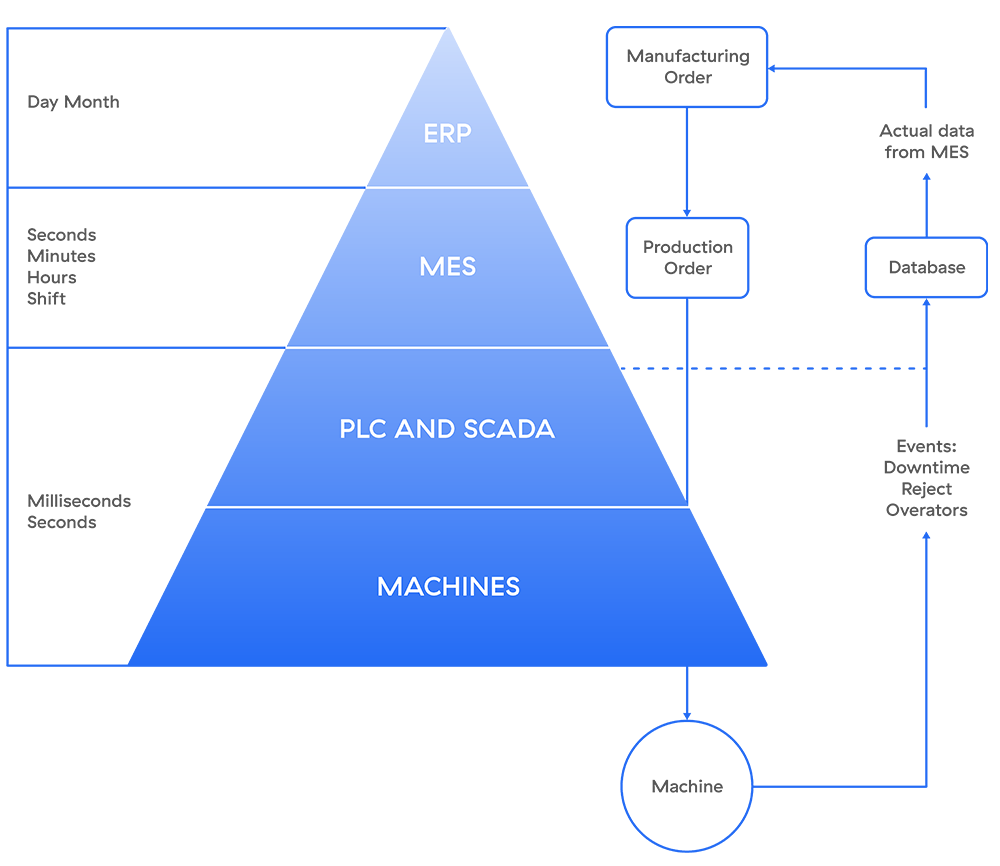

La figura 2 muestra el flujo de trabajo y las interacciones entre las diferentes zonas y sistemas.

Figura 2: Flujo de trabajo e interacciones del modelo Purdue

¿Sigue siendo relevante el modelo Purdue?

Cuando el modelo Purdue fue introducido en 1992 por Theodore J. Williams y el Consorcio de la Universidad Purdue, pocos modelos habían esbozado aún una jerarquía de información clara para la CIM, que empezó a imponerse en la industria a mediados y finales de los años ochenta.

En la actualidad, con internet industrial de las cosas (IIoT) difuminando el límite entre TI y OT, los expertos se preguntan a menudo si el modelo Purdue sigue siendo aplicable a las redes ICS modernas. Después de todo, su marco de segmentación a menudo queda de lado, ya que los datos del Nivel 0 se envían directamente a la nube. Sin embargo, muchos sugieren que todavía no es momento de descartar el modelo.

En 2020, el consejero delegado de Litmus, Vatsal Shah, afirmó: "El modelo Purdue sigue cumpliendo los requisitos de segmentación tanto para redes inalámbricas como cableadas y protege la red de tecnología operativa (OT) del tráfico injustificado y de los exploits". ¹

El SANS Institute adoptó una postura similar en 2021, al afirmar: "Aunque sus capas jerárquicas ya no puedan aplicarse de manera uniforme a las arquitecturas modernas, clasificar los dispositivos y sistemas ICS e IT en capas funcionales diferenciadas ayuda a los administradores y profesionales de la seguridad a determinar dónde aplicar las medidas de seguridad de manera eficaz"².

Forbes mantuvo esa perspectiva en 2022: “El modelo Purdue está muerto. “Larga vida al modelo Purdue”.³

Los requisitos de tiempo de actividad industrial y los presupuestos a menudo significan que lo nuevo aún no puede sustituir a lo viejo, y eso es válido para el modelo Purdue a pesar del auge del IoT. En su lugar, muchos abogan por un enfoque híbrido de aplicación de la macrosegmentación con Zero Trust para superar los desafíos únicos de la seguridad de los ICS modernos.

1. AutomationWorld, “Is the Purdue Model Still Relevant?,” mayo de 2020.

2. SANS Institute, “Introduction to ICS Security Part 2,” julio de 2021.

3. Forbes, “A Reimagined Purdue Model For Industrial Security Is Possible,“ enero de 2022.

Desafíos de ciberseguridad exclusivos de los ICS

Echemos un vistazo a algunos de esos desafíos:

- El aislamiento físico ya no funciona. El auge del IoT y la adopción de la nube a lo largo de la cadena de valor industrial han hecho que muchas redes industriales estén tan integradas que el aislamiento tradicional ya no resulta efectivo.

- Los dispositivos ICS fueron diseñados para durar, no para evolucionar. Los estrictos requisitos de tiempo de actividad de muchos dispositivos industriales hacen que sea difícil, costoso o arriesgado actualizarlos o sustituirlos, lo que deja a muchos dispositivos CIM vulnerables a los ataques modernos, aunque sigan conectados a la red general.

- La convergencia TI-OT y las nuevas tecnologías aumentan el riesgo. A medida que la transformación digital derriba las barreras TI-OT, los avances en las redes y el análisis de datos remodelan los procesos y aparecen nuevos y sofisticados ciberataques, los marcos de los ICS tardan en adaptarse.

- Muchos propietarios de redes ICS dudan en adoptar Zero Trust. La preocupación por que el tiempo de inactividad provoque pérdidas de ingresos, interrumpa la infraestructura o incluso ponga en peligro la seguridad de las personas hace que los operadores industriales se muestren inseguros ante las posibles compensaciones en costos y complejidad, incluso cuando Zero Trust sigue siendo la estrategia más eficaz para proteger las redes modernas.

La necesidad de Zero Trust en los ICS

Los entornos OT tienden a utilizar redes planas y equipos de múltiples proveedores. Sin embargo, implementar la microsegmentación a nivel de red con dispositivos físicos puede conllevar un tiempo de inactividad significativo, especialmente si los sistemas ICS y SCADA están demasiado anticuados. Además, la mayoría de los profesionales de OT no conocen las mejores prácticas de TI ni los conceptos avanzados de seguridad de red, y su trabajo es priorizar el tiempo de actividad y la protección de las personas, no la seguridad.

Ethernet sigue siendo la columna vertebral de la mayoría de las fábricas y almacenes, pero la conectividad inalámbrica está ganando adeptos a medida que la telefonía móvil privada aporta movilidad, confiabilidad, redes deterministas y tecnología estandarizada. Esto permitirá el uso de robots móviles autónomos, cobots, seguimiento de activos, lentes inteligentes y otras aplicaciones de la Industria 4.0.

En la actualidad, los fabricantes pueden recopilar datos en tiempo real y usarlos para ejecutar análisis en la nube para obtener resultados inmediatos. Aplicaciones y actividades generadoras de datos que antes estaban reservadas para operaciones locales—como los PLC, SCADA y DCS en la manufactura, y los sistemas de gestión de almacenes en la logística—también están migrando a la nube, lo que incrementa la complejidad de las redes OT.

Zero Trust puede simplificar la seguridad de los entornos OT y resolver desafíos clave como el acceso remoto seguro para los sistemas ICS sin necesidad de una segmentación física en cada capa. El Instituto Nacional de Estándares y Tecnología (NIST) propuso la arquitectura Zero Trust para redes industriales y empresariales, afirmando: “La seguridad de la red basada en el perímetro también ha demostrado ser insuficiente, ya que una vez que los atacantes violan el perímetro, el movimiento lateral posterior no se ve obstaculizado”.

La aplicación de los principios rectores de Zero Trust en las redes de TI para el flujo de trabajo, el diseño de sistemas y las operaciones puede simplificar y mejorar la postura de seguridad de las redes de OT y ayudar a acelerar la transformación digital.

La solución de seguridad ICS de Zscaler

Un enfoque Zero Trust es la manera más eficaz de garantizar una seguridad OT e ICS sólida, con un acceso a las aplicaciones adaptable y basado en el contexto que no dependa del acceso a la red. Con una arquitectura Zero Trust eficaz, cualquier usuario solo puede acceder a las aplicaciones y sistemas que necesita, sin necesidad de complejas pilas de firewall o VPN, todo ello mientras sus aplicaciones y su red permanecen invisibles a Internet.

Zscaler Private Access™ (ZPA™) es la plataforma de acceso a la red Zero Trust (ZTNA) más implementada del mundo y proporciona:

- Una potente alternativa a la VPN: reemplace la VPN sobrecargada y llena de riesgos con ZPA para eliminar el retorno de tráfico innecesario y obtener acceso seguro y de baja latencia a aplicaciones privadas.

- Seguridad del personal híbrido: permita que sus usuarios accedan de manera segura a aplicaciones web y servicios en la nube desde cualquier ubicación o dispositivo, con una experiencia de usuario fluida.

- Acceso sin agente para terceros: amplíe su acceso seguro a aplicaciones privadas a proveedores, contratistas, distribuidores, etc. con soporte para dispositivos no administrados, sin agente de punto final.

- Conectividad IIoT y OT: ofrezca acceso remoto rápido, confiable y seguro a dispositivos IIoT y OT para facilitar el mantenimiento y la resolución de problemas.