Soyez averti lorsque les hackers exploitent, détournent ou volent des identités et l’infrastructure d’identité de l’entreprise. Réduisez le risque d’attaques basées sur l’identité grâce à une détection des menaces et réponses en matière d’identité (ITDR) en temps réel.

Bénéficier d’une visibilité complète sur les erreurs de configuration, les autorisations à risque et les informations d’identification exposées

Détecter et répondre aux attaques qui détournent les informations d’identification et contournent l’authentification multifacteur (MFA) pour se déplacer latéralement

Corriger et enquêter plus rapidement grâce à l’intégration du flux de travail SOC et de la politique d’accès

Problème

L’identité est la nouvelle surface d’attaque

Alors que l’adoption du Zero Trust réduit les surfaces d’attaque traditionnelles dans le monde entier, les hackers ne se limitent plus aux malwares. Ils ont recours à des techniques sophistiquées pour dérober des informations d’identification, contourner l’authentification multifacteur et élever les privilèges.

Les systèmes de détection des menaces et d’identité traditionnels n’ont pas été conçus pour gérer les menaces basées sur l’identité, ce qui vous laisse des zones d’ombre critiques quant aux changements à risque, aux informations d’identification compromises et aux activités malveillantes.

50 %

75 %

91 %

Vue d’ensemble de la solution

Déverrouillez la sécurité axée sur l’identité

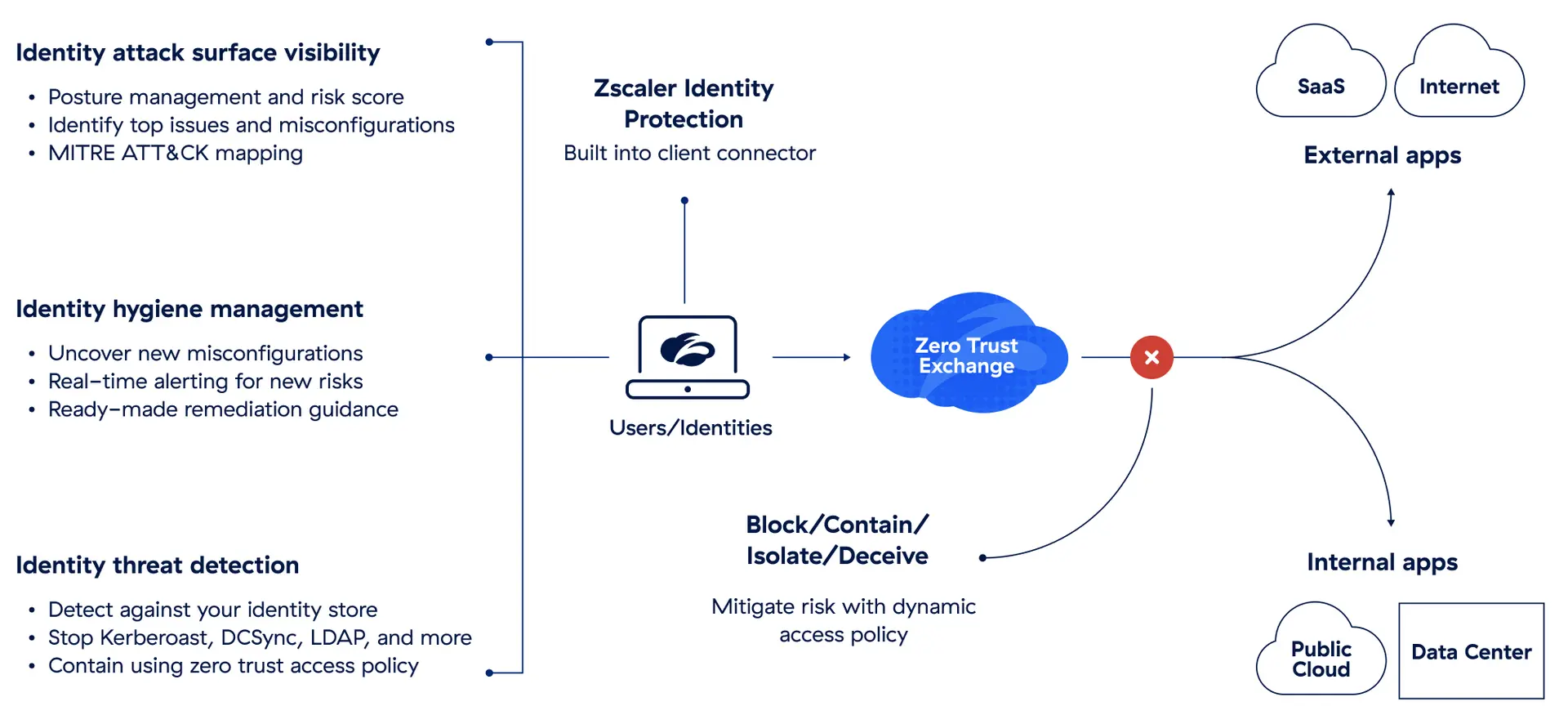

Zscaler Identity Protection protège les utilisateurs grâce à une visibilité permanente sur les erreurs de configuration de l’identité et les autorisations à risque. Intégré à Zscaler Client Connector, notre agent léger pour terminaux, il s’agit d’une approche simple et peu contraignante pour arrêter les attaques basées sur l’identité.

Configurez Identity Protection en quelques minutes seulement et commencez immédiatement à améliorer votre posture de sécurité. Des évaluations et des alertes immédiates fournissent à votre équipe de sécurité des informations précieuses sur les vulnérabilités et les changements liés à l’identité qui augmentent le risque de violation de données.

Avantages

Réduisez le risque de compromission des utilisateurs et d’exploitation des privilèges

Quantifier et suivre le risque relatif à l’identité

Comprenez comment, pourquoi et où vous êtes vulnérable grâce aux évaluations de la sécurité de l’identité, qui incluent un score de risque intuitif.

Rechercher et corriger les configurations à risque

Identifiez les problèmes qui ouvrent de nouvelles voies d’attaque, tels que l’exposition de mots de passe partagés, les mots de passe obsolètes et la délégation sans contrainte.

Corriger les erreurs avec des conseils détaillés

Comprenez le problème, son impact et les utilisateurs concernés. Améliorez les systèmes d’identité grâce à des conseils de correction proposés sous forme de tutoriels vidéo, de scripts et de commandes.

Surveiller les changements en temps réel

Recevez des alertes en temps opportun lorsque des changements de configuration et d’autorisations dans les systèmes d’identité introduisent de nouveaux risques.

Détecter les attaques contre l’identité

Protégez-vous contre les vulnérabilités que vous ne pouvez pas corriger. Détectez et arrêtez les attaques telles que DCSync, DCShadow, Kerberoasting et bien d’autres en cas de compromission.

Contenir les menaces liées à l’identité

Utilisez des intégrations natives avec Zscaler Private Access™, SIEM et les principaux EDR pour contenir les attaques liées à l’identité en temps réel ou utilisez des alertes dans le cadre de votre flux de travail SOC.

Cas d’utilisation

Protection complète contre un vecteur d’attaque de plus en plus exploitable

Quantifiez et suivez la posture d’identité avec un score de risque unifié. Visualisez les principaux problèmes d’identité et les utilisateurs/hôtes les plus à risque en temps réel grâce à la cartographie MITRE ATT&CK qui vous apporte plus de visibilité sur les angles morts de votre sécurité.

Identifiez les nouvelles vulnérabilités et erreurs de configuration à mesure qu’elles apparaissent. Bénéficiez d’alertes en temps réel concernant les nouveaux risques dans votre magasin d’identités, avec des conseils, des commandes et des scripts prêts à l’emploi pour vous aider à corriger les problèmes.

Détectez les attaques qui ciblent votre magasin d’identités. Empêchez les attaques par Kerberoasting, DCSync et énumération LDAP, avec un confinement intégré basé sur une politique d’accès Zero Trust.

Bénéficiez d’une visibilité sur les informations d’identification stockées de manière non sécurisée sur vos terminaux, et nettoyez-les pour réduire votre surface d’attaque et empêcher leur exploitation.

Identifiez les informations d’identification des terminaux et les mots de passe du domaine AD qui ont été compromis ou divulgués, ou qui sont faibles et pourraient être facilement déchiffrés en cas de compromission.

Notre plateforme

Zscaler Zero Trust Exchange

Sécurisez les communications des utilisateurs, des workloads et des appareils entre

et au sein du site distant, du cloud et du data center.

Zero Trust Everywhere

Arrêter les cyberattaques

- Se rendre invisible aux yeux des hackers

- Empêcher l'intrusion

- Empêcher le mouvement latéral

Sécuriser les données

- Identifier, classer et évaluer la posture de sécurité des données

- Prévenir la perte de données sur tous les canaux

Sécuriser l’IA

- Sécuriser l’utilisation de l’IA publique

- Sécuriser les applications et modèles d’IA privés

- Sécuriser la communication des agents

Automatiser les opérations

- Accélérer les opérations de sécurité

- Optimisez l’expérience numérique

FAQ

Les cybercriminels exploitent les informations d’identification volées, le phishing, l’ingénierie sociale ou les faiblesses des systèmes d’authentification pour accéder aux comptes et aux données sensibles. Une fois infiltrés dans le réseau, les hackers peuvent se faire passer pour des utilisateurs légitimes, élever leurs privilèges d’accès ou se déplacer latéralement sur les réseaux pour voler des données ou déployer des malwares qu’ils utiliseront lors d’autres attaques.

Zero Trust est un modèle de sécurité qui part du principe qu’aucun utilisateur ou appareil n’est intrinsèquement digne de confiance, même s’il se trouve déjà sur le réseau. Ce modèle impose une vérification stricte de l’identité, limite l’accès aux seules ressources nécessaires et surveille en permanence l’activité. Cette approche empêche les hackers d’exploiter les informations d’identification volées pour se déplacer dans les systèmes sans être détectés.

Les solutions de détection des menaces et réponses en matière d’identité (ITDR) se concentrent sur l’identification et l’arrêt des menaces ciblant l’identité, telles que le vol d’informations d’identification, l’utilisation abusive de privilèges ou le déplacement latéral. Les outils ITDR surveillent les systèmes d’identité à la recherche de comportements suspects, suivent les anomalies dans le temps et réagissent rapidement pour prévenir les violations ou le vol de données à grande échelle.