Protéger votre entreprise contre la nouvelle génération de menaces

Pour sécuriser votre entreprise face à des cyberattaques en constante évolution et progression, il vous faut une plateforme qui offre une protection Zero Trust complète contre les cybermenaces à la vitesse et à l’échelle du cloud.

Arrêter les menaces avant qu’elles ne deviennent des attaques

Éliminer les produits ponctuels et la complexité

Empêcher le déplacement latéral des menaces

Identifier et hiérarchiser les risques les plus importants

Problème

Les approches centrées sur les VPN et les pare-feu ne peuvent plus protéger contre les cyberattaques

86 %

56 %

400 %

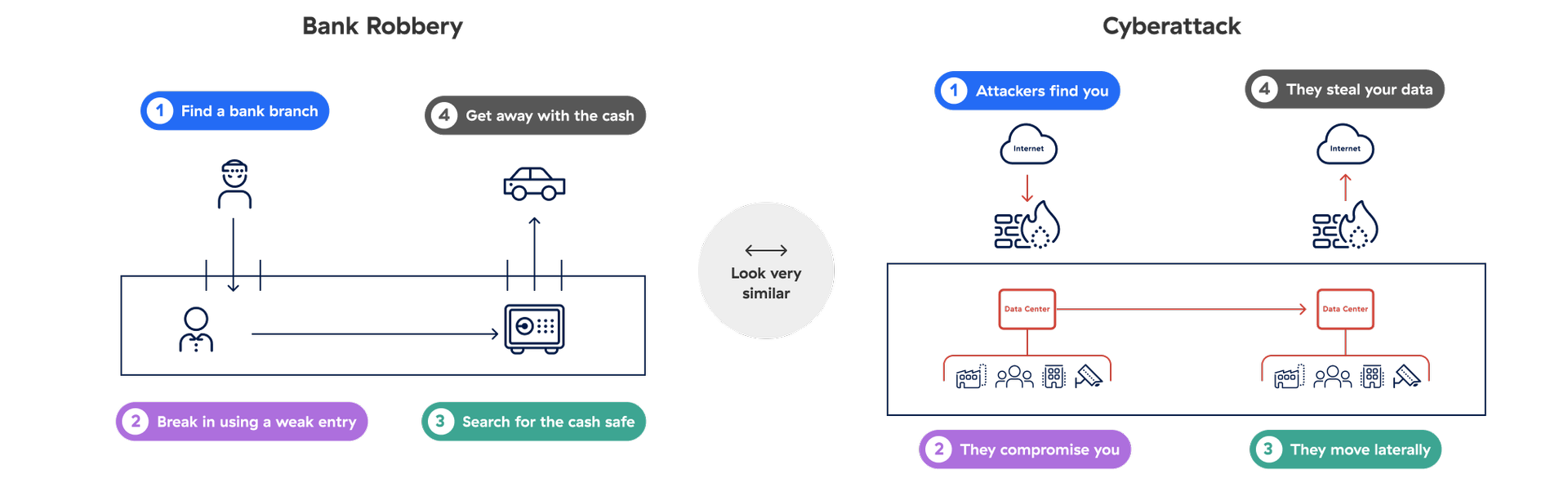

Une cyberattaque peut être comparée à un braquage de banque

Les hackers vous trouvent.

Les adresses IP détectables sont vulnérables, ainsi que les pare-feu et les VPN qui sont censés vous protéger.

Ils vous compromettent.

Les hackers exploitent les vulnérabilités pour établir une tête de pont dans votre réseau.

Ils se déplacent latéralement.

Une fois qu’une machine est infectée, c’est l’ensemble du réseau qui est compromis.

Ils dérobent vos données.

Les données sensibles des applications, des serveurs et de réseaux entiers sont perdues.

Vue d’ensemble de la solution

Défense globale et pérenne contre les menaces

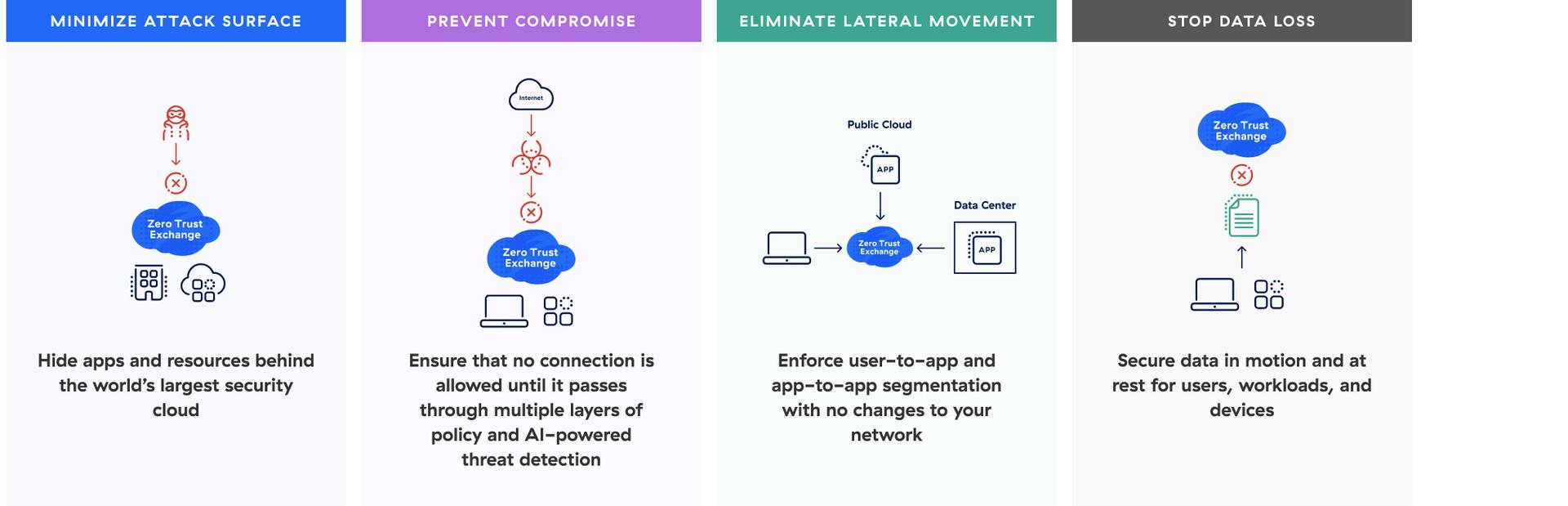

La plateforme cloud native Zscaler Zero Trust Exchange™ combat chaque étape de la chaîne d’attaque. Cette approche globale s’inscrit dans le cadre MITRE ATT&CK pour minimiser la surface d’attaque, empêcher les compromissions, éliminer les déplacements latéraux et arrêter la perte de données.

Fondée sur le principe du moindre privilège, notre architecture proxy, permet une inspection TLS/SSL complète à grande échelle, qui négocie les connexions entre les utilisateurs et les applications en fonction de l’identité, du contexte et des politiques de l’entreprise.

Avantages

Qu'est-ce qui distingue Zscaler dans la protection contre les cybermenaces ?

Sécuriser les quatre étapes d’une cyberattaque

Minimisez la surface d’attaque, prévenez les compromissions, éliminez les déplacements latéraux et bloquez la perte de données.

Protéger les utilisateurs contre les cybermenaces en ligne

Bloquez les menaces avant qu’elles ne pénètrent dans vos systèmes grâce à une protection contre les menaces optimisée par l’IA.

Réduire la complexité avec une architecture basée sur le cloud

Supprimez le matériel traditionnel et les produits ponctuels, ce qui simplifie la gestion et réduit les coûts.

Comprendre les risques les plus importants pour votre entreprise

Bénéficiez d’informations exploitables sur les risques et de flux de travail guidés pour la correction.

Détails de la solution

Minimiser la surface d’attaque

Les acteurs malveillants ne peuvent pas s’en prendre ce qu’ils ne peuvent pas voir. En masquant vos applications, emplacements et appareils sur Internet, Zscaler empêche les acteurs malveillants d’atteindre et de violer ces actifs.

Principales offres

Bénéficiez d’une vue globale de ce qui est exposé à Internet, des vulnérabilités et des faiblesses du trafic TLS/SSL.

Empêchez l’accès non autorisé aux systèmes critiques (SSH/RDP/VNC).

Maintenez les utilisateurs, les sites distants et les usines cachés derrière le Zero Trust Exchange.

Empêcher l’intrusion

Éliminez les attaques de phishing, les téléchargements de malwares et bien plus grâce à une inspection TLS inline complète à grande échelle et à la prévention des menaces optimisée l’IA, alimentée par plus de 400 milliards de transactions d’entreprise quotidiennes.

Principales offres

Protégez tous les ports et protocoles.

Transformez le contenu Web à risque en un flux de pixels inoffensif et dynamique.

Bénéficiez d’une protection basée sur les signatures contre plus de 60 flux de menaces.

Tirez parti de l’analyse de contenu, de la corrélation et du score de risque.

Utilisez une protection optimisée par l’IA contre les malwares et les attaques de type « zero day ».

Éliminer le déplacement latéral

La segmentation Zero Trust n’exige aucune segmentation du réseau, votre réseau est simplement un transport. Minimisez le rayon d’action, protégez-vous contre les menaces internes et réduisez les frais opérationnels.

Principales offres

Appliquez une segmentation utilisateur-application et application-application.

Contrôlez l’accès des utilisateurs aux systèmes critiques (SSH/RDP/VNC).

Déployez des leurres pour détecter et empêcher les utilisateurs infectés de se déplacer latéralement.

Maintenez la posture d’identité, l’hygiène et la détection active des menaces.

Tirez parti du Top 10 de l’OWASP, des CVE et de protections personnalisées pour le trafic des applications.

Arrêter la perte de données

Découvrez l’informatique fanrtôme et les applications à risque avec la classification automatique des données sensibles. Sécurisez le trafic des utilisateurs, des charges de travail et de l’IoT/OT pour les données au repos et les données en mouvement avec la messagerie en ligne, le DLP des terminaux et l’inspection TLS à l’échelle.

Principales offres

Sécurisez les données sensibles sur le Web, la messagerie électronique et les applications d’IA générative.

Sécurisez l’USB, l’impression, le partage en réseau, la synchronisation des clients, le mode hors ligne.

Appliquez les contrôles d’application et de partage, ainsi que les restrictions de location.

Éliminez les erreurs de configurations dangereuses dans les plateformes SaaS telles que Microsoft 365 et Google Workspace.

Sécurisez les données du cloud public grâce à une découverte approfondie des données et à une gestion efficace de la posture.

Permettez un accès sécurisé aux données pour les terminaux non gérés et du BYOD.

Empêchez les pertes de données dues à des applications d’IA générative à risque, grâce à une visibilité en profondeur sur les requêtes.

Faire une visite auto-guidée

Bloquez les cyberattaques sophistiquées telles que les ransomwares, les attaques contre la chaîne d'approvisionnement, le phishing et bien plus encore grâce à une protection avancée contre les menaces, une solution exclusive.

Alliances en vedette

Notre plateforme

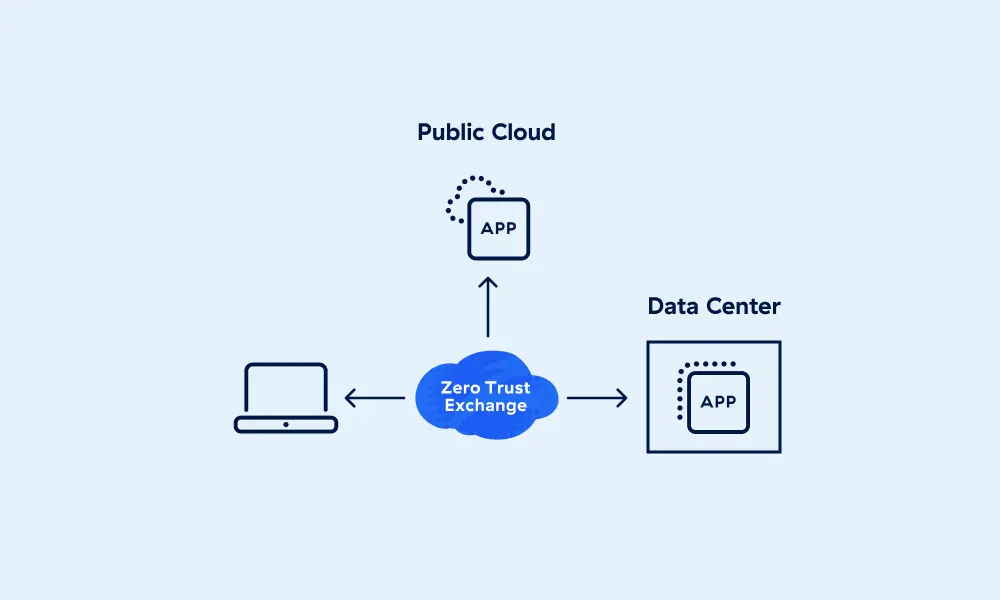

Zscaler Zero Trust Exchange

Sécurisez les communications des utilisateurs, des workloads et des appareils entre

et au sein du site distant, du cloud et du data center.

Zero Trust Everywhere

Arrêter les cyberattaques

- Se rendre invisible aux yeux des hackers

- Empêcher l'intrusion

- Empêcher le mouvement latéral

Sécuriser les données

- Identifier, classer et évaluer la posture de sécurité des données

- Prévenir la perte de données sur tous les canaux

Sécuriser l’IA

- Sécuriser l’utilisation de l’IA publique

- Sécuriser les applications et modèles d’IA privés

- Sécuriser la communication des agents

Automatiser les opérations

- Accélérer les opérations de sécurité

- Optimisez l’expérience numérique

FAQ

FAQ

La protection contre les cybermenaces désigne une catégorie de solutions de sécurité conçue pour aider les professionnels de la sécurité à défendre les systèmes et les réseaux contre les malwares et autres cyberattaques ciblées. Ces attaques tentent d’infiltrer les systèmes ou les réseaux pour perturber les services ou dérober des données, souvent dans un but lucratif pour les hackers. Lire l’article

Zero Trust est une stratégie de sécurité qui stipule qu’aucune entité (utilisateur, application, service ou appareil) ne doit être considérée comme fiable par défaut. Selon le principe de l’accès sur la base du moindre privilège, la confiance est établie avant toute connexion sur la base du contexte et de la posture de sécurité de l’entité, puis réévaluée en permanence pour chaque nouvelle connexion, même si l’entité a déjà été authentifiée auparavant. Lire l’article

Les attaques de ransomware sont un type d’attaque de malware dans le cadre duquel les hackers peuvent chiffrer des fichiers, exfiltrer (voler) des données et menacer de les publier, voire les deux, pour contraindre la victime à payer une rançon, généralement en cryptomonnaie. Les hackers promettent généralement de fournir des clés de déchiffrement et/ou de supprimer les données volées une fois la rançon payée. Les ransomwares sont devenus un moyen d’extorsion extrêmement populaire auprès des cybercriminels, car les modèles de télétravail et de travail hybrides exposent les terminaux à de nouvelles vulnérabilités. Lire l’article

Les renseignements sur les menaces désignent le processus permettant de collecter, d’analyser et de diffuser des informations sur les cybermenaces présumées, émergentes et actives, y compris les vulnérabilités, les tactiques, techniques et procédures (TTP) des acteurs malveillants, et les indicateurs de compromission (IOC). Les équipes de sécurité utilisent les renseignements sur les menaces pour identifier et atténuer les risques, renforcer les contrôles de sécurité et fournir de manière proactive une réponse éclairée aux incidents. Lire l’article