/ Qu’est-ce que le chiffrement dans le cloud ?

Qu’est-ce que le chiffrement dans le cloud ?

Le chiffrement du cloud est un processus de sécurité des données qui consiste à coder des données en texte clair en un texte chiffré illisible afin d’en assurer la sécurité dans ou entre des environnements cloud. C’est l’un des moyens les plus efficaces de préserver la confidentialité des données et de protéger les données cloud en transit ou au repos contre les cyberattaques. Accéder aux applications et aux données, partout et à tout moment, est l’un des principaux avantages du cloud, mais cet accès omniprésent, souvent à des données sensibles, exige une protection robuste des données, dont le chiffrement cloud est un élément essentiel.

Comment fonctionne le chiffrement dans le cloud ?

Le chiffrement dans le cloud protège les informations sensibles qui transitent sur Internet ou sont au repos dans le cloud. Les algorithmes de chiffrement peuvent transformer des données de tout type en un format chiffré dont le déchiffrement requiert une clé de déchiffrement. Ainsi, même si un hacker intercepte ou exfiltre les données, elles lui sont inutiles à moins qu’il ne puisse les déchiffrer.

Le chiffrement dans le cloud protège les données dans deux états de base :

- Les données en transit entre des destinations, souvent en dehors d’un réseau sécurisé, ce qui les rend plus vulnérables.

- Les données au repos dans un stockage cloud, un serveur de data center ou similaire, et qui ne sont pas utilisées ou déplacées.

Aujourd’hui, le chiffrement standard du trafic web HTTPS utilise le protocole Transport Layer Security (TLS, également appelé SSL) pour sécuriser chaque paquet de données. Lorsque des utilisateurs ou des entités de confiance (établis via une authentification multifacteur) demandent l’accès à des données chiffrées, ils les reçoivent dans leur état chiffré et doivent utiliser une clé de déchiffrement pour les rendre utilisables.

Deux types de base de chiffrement de données

Tous les services et protocoles de chiffrement cloud se répartissent en deux grandes catégories : le chiffrement symétrique et le chiffrement asymétrique.

Chiffrement symétrique

Dans le chiffrement symétrique, une seule clé est utilisée pour chiffrer le texte en clair et déchiffrer le texte chiffré. À titre d’exemple simple, si vous avez codé le mot « cat » en avançant chaque lettre de quatre caractères dans l’alphabet (pour obtenir « gex »), vous pourriez faire l’inverse pour le décoder à nouveau en « cat ».

Les protocoles symétriques tels que Advanced Encryption Standard (AES) et TLS (qui peuvent également être asymétriques, nous y reviendrons plus loin) sont utilisés aujourd’hui parce qu’ils sont :

- Assez complexes pour être sécurisés, craquer le protocole AES par force brute pourrait prendre des milliards d’années

- Assez simples pour être rapides, bien adaptés au traitement de grands ensembles de données et de vastes volumes de trafic

Cette approche à clé unique est toutefois plus facilement compromise. Par exemple, si une clé de chiffrement devait être envoyée sur Internet, un hacker pourrait l’intercepter et exposer les données chiffrées.

Chiffrement asymétrique

Dans le chiffrement asymétrique, le codage et le décodage sont effectués avec des paires de clés publiques et privées liées. C’est comme un cadenas codé : vous pouvez le verrouiller (à l’aide d’une clé publique) sans connaître le code, mais seule la personne qui connaît le code (la clé privée) peut l’ouvrir à nouveau.

Les approches asymétriques, telles que la cryptographie à courbe elliptique (ECC), l’algorithme de signature numérique (DSA) et TLS, sont utilisées aujourd’hui parce qu’elles sont :

- Moins vulnérable aux compromissions : les clés publiques exposées ne peuvent pas exposer les clés privées et les clés privées n’ont jamais besoin d’être transmises

- Une autre forme d’authentification : un expéditeur peut signer un fichier avec une clé privée pour prouver son origine au destinataire

Comparé au chiffrement symétrique, le plus gros inconvénient du chiffrement asymétrique est que, de manière générale, il a tendance à être plus lent.

Avantages du chiffrement dans le cloud

Quelle que soit sa forme, les principaux avantages de tout chiffrement dans le cloud reposent sur les éléments suivants :

- Cybersécurité plus robuste : protégez les données contre toute compromission où qu’elles se trouvent, en mouvement ou au repos, dans le cloud ou chez un utilisateur final.

- Conformité plus stricte : répondez aux exigences de chiffrement des normes réglementaires telles que HIPAA, PCI DSS et FIPS.

- Réduction du risque : certaines violations de données peuvent ne pas devoir être divulguées si toutes les données impliquées dans la violation ont été chiffrées.

- Renforcement de la confiance et de la confidentialité : renforcez la confiance dans votre entreprise, votre marque ou votre produit en mettant en avant la discrétion dans le traitement des données, grâce à un chiffrement efficace.

Selon le rapport de transparence de Google, en janvier 2024, 96 % des pages de Chrome aux États-Unis ont été chargées via HTTPS.

Quand avez-vous besoin du chiffrement dans le cloud ?

Ce qu’il faut chiffrer, et quand, dépend de la nature et des besoins de sécurité des données. Par exemple, la loi HIPAA (Health Insurance Portability and Accountability Act) et la norme PCI DSS (Payment Card Industry Data Security Standard) régissent la manière dont les entreprises de soins de santé et les entités qui traitent les transactions de crédit/débit, respectivement, doivent gérer le chiffrement des données pour éviter des amendes ou des conséquences juridiques. Il existe également de nombreuses réglementations gouvernementales dans le monde entier, telles que les Federal Information Processing Standards (FIPS) aux États-Unis.

Des cadres de conformité existent pour réduire le risque de violation de données, mais une vérité simple ne peut être ignorée : les violations continuent. Cela s’explique en partie par le fait que les différents déploiements et fournisseurs de cloud sont soumis à des réglementations différentes, appliquent des politiques différentes et présentent des vulnérabilités différentes. En bref, pour maintenir une sécurité solide dans le cloud, il est préférable de chiffrer autant de données que possible, chaque fois que possible, quelles que soient les exigences de sécurité spécifiques des données.

Exemple concret : la violation des données d’Equifax

La violation de données de 2018 visant l’agence d’évaluation du crédit Equifax a exposé les informations personnelles identifiables (PII) de plus de 148 millions de personnes. Des pratiques de chiffrement et d’inspection appropriées auraient rendu cette situation beaucoup moins probable.

La violation est restée indétectée pendant 10 mois parce qu’un certificat de site expiré laissait passer le trafic chiffré sans être inspecté, ce qui permettait au hacker d’exfiltrer les données des clients par le biais d’une connexion chiffrée sans être détecté. En outre, si les données avaient été chiffrées avant d’être téléchargées, les hackers n’auraient exposé qu’un texte chiffré illisible.

Pourquoi l'inspection du trafic chiffré est également importante

Le chiffrement sécurisé est certes crucial, mais sans inspection, il ne fait que créer des angles morts.

Selon le rapport de transparence de Google, plus de 90 % du trafic vers Google dans le monde est chiffré. Cela permet de protéger les données sensibles, mais cela peut également aider à dissimuler les attaques. Les recherches de Zscaler ont révélé que plus de 87 % des attaques se produisent désormais via des canaux chiffrés.

Plus facile à dire qu’à faire

Malgré le risque, la plupart des entreprises ne déchiffrent pas et n’inspectent pas la majeure partie de leur trafic chiffré, ce qui les rend vulnérables. Le « pourquoi » de cette situation se résume à quelques éléments :

- L’inspection complète nécessite une énorme puissance de traitement. La popularité explosive du cloud computing implique qu’il y a plus de trafic sur Internet que jamais, ce qui aggrave encore le problème. De nombreuses entreprises utilisent du matériel de sécurité traditionnel qui n’a pas la capacité d’offrir à la fois performances et sécurité.

- Certaines entreprises n’inspectent pas le trafic « fiable ». Les fournisseurs de services tels que Google, Microsoft et AWS maintiennent leurs propres contrôles de sécurité des informations, que de nombreuses entreprises considèrent comme une protection suffisante. Les hackers le savent, ce qui fait du trafic provenant de ces fournisseurs un moyen très prisé de s’infiltrer dans un environnement cible.

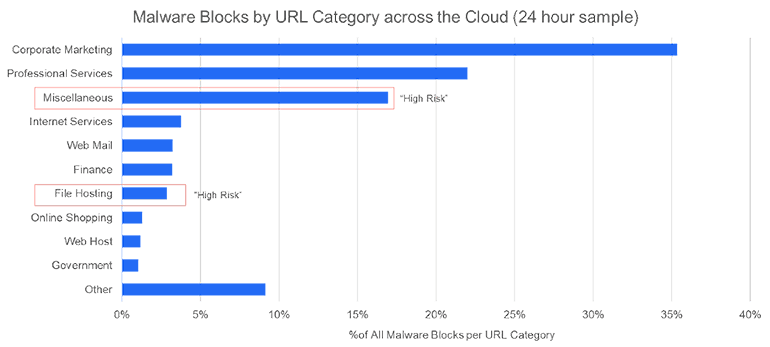

- Certains fournisseurs traditionnels considèrent le déchiffrement ciblé comme une bonne pratique. Dans le même ordre d’idées, les fournisseurs de matériel de pare-feu à capacité limitée publient souvent des « bonnes pratiques » de déploiement qui recommandent de ne déchiffrer que le trafic des catégories d’URL « à haut risque » et de ne pas se préoccuper du reste. Examinez le tableau ci-dessous pour voir ce que cela peut signifier.

Lisez L’inspection SSL implique une grande responsabilité pour en savoir plus.

Chiffrement et inspection dans le cloud selon le paysage actuel

Examinons la situation de plus près. Le volume du trafic web a grimpé en flèche ces dernières années, et les entreprises qui n’ont pas mis à niveau ou remplacé leurs solutions de sécurité sur site sont confrontées à davantage d’attaques, à des performances SaaS et cloud générales beaucoup plus lentes, ou probablement aux deux.

Dans le même temps, on assiste à une explosion de la dépendance aux fournisseurs de stockage dans le cloud et aux services cloud, dont il existe de nombreux types différents avec différents équilibres de responsabilité en matière de sécurité.

Et enfin, aux côtés de nombreux nouveaux fournisseurs de services cloud, d’anciens fournisseurs s’efforcent de proposer des recommandations sur la manière de rester suffisamment en sécurité tout en continuant à utiliser leurs solutions pour des cas d’utilisation pour lesquels elles n’ont pas été conçues.

Le problème réside dans cette idée d’être « suffisamment en sécurité ». Face à la multiplication des attaques, « aussi sécurisé que possible » est une meilleure solution. Pour vraiment minimiser les risques et réduire les coûts, votre solution d’inspection doit être capable de s’adapter pour déchiffrer, inspecter et rechiffrer l’ensemble du trafic, quelle que soit sa source, sans ralentir vos opérations. Sinon, au mieux, elle ne fait que déplacer les coûts. Et au pire, vous êtes tout sauf « suffisamment en sécurité ».

Zscaler et le chiffrement dans le cloud

Zscaler Internet Access™ (ZIA™), une composante de la plateforme Zscaler Zero Trust Exchange™, offre une inspection complète à l’échelle du cloud, y compris du trafic chiffré, sans dégrader les performances. Service entièrement natif du cloud, la plateforme s’appuie sur une architecture de proxy cloud avancée pour déchiffrer, inspecter et rechiffrer 100 % du trafic en direction de n’importe quelle destination ou utilisateur, protégeant ainsi vos utilisateurs et l’ensemble de votre entreprise contre les menaces qui se dissimulent dans les canaux chiffrés.