/ Cos'è il modello Purdue nell'ambito della sicurezza degli ICS?

Cos'è il modello Purdue nell'ambito della sicurezza degli ICS?

Qual è lo scopo del modello Purdue?

Il modello Purdue, parte della Purdue Enterprise Reference Architecture (PERA), è stato progettato come modello di riferimento per i flussi di dati nella produzione integrata di fabbrica CIM (Computer-Integrated Manufacturing), in cui i processi di uno stabilimento vengono completamente automatizzati. È diventato il riferimento per la creazione di un'architettura di rete ICS in grado di supportare la sicurezza OT, separando i livelli della rete per mantenere un flusso gerarchico di dati tra di essi.

Questo modello mostra il modo in cui gli elementi tipici di un'architettura ICS si interconnettono, dividendoli in sei zone che contengono sistemi informatici (IT) e OT. Se implementato correttamente, aiuta a stabilire un "cuscinetto", o "air gap", tra ICS/OT e sistemi IT per isolarli, in modo che un'organizzazione possa applicare controlli efficaci degli accessi senza ostacolare il business.

Le zone del modello Purdue

I sistemi OT occupano i livelli inferiori del modello, mentre i sistemi IT occupano i livelli superiori, con una "zona demilitarizzata" di convergenza in mezzo ai due.

Diamo un'occhiata a ciascuna delle zone del modello di riferimento Purdue, dall'alto verso il basso.

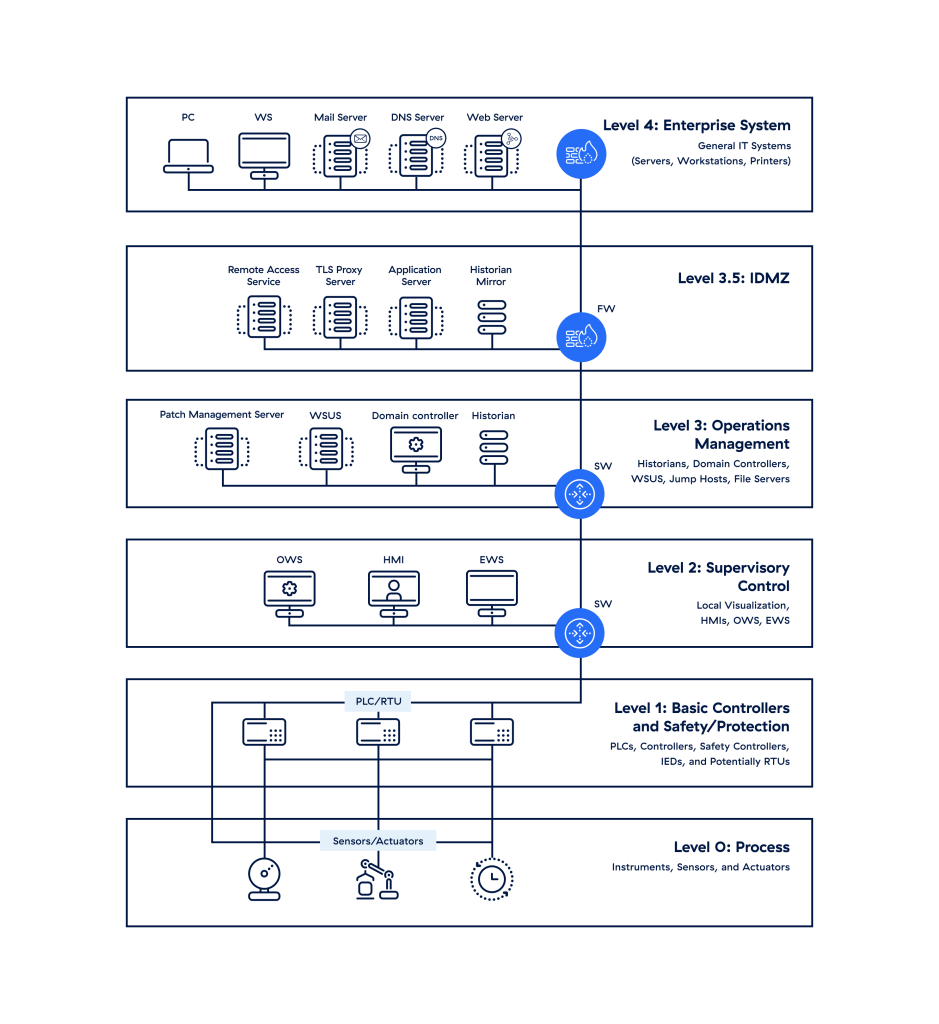

Figura 1: uno schema illustrativo del modello Purdue

Livello 4/5: zona aziendale

Queste zone ospitano la tipica rete IT, dove si svolgono le principali funzioni aziendali, tra cui l'orchestrazione delle operazioni di produzione. Qui, i sistemi ERP (Enterprise Resource Planning) gestiscono i programmi di produzione degli impianti, l'uso dei materiali, la spedizione e i livelli di inventario.

Le interruzioni in questo livello possono causare tempi di inattività prolungati, con il rischio di danni economici, guasti delle infrastrutture critiche o perdite di fatturato.

Livello 3.5: zona demilitarizzata (DMZ)

Questa zona include sistemi di sicurezza come firewall e proxy, che vengono utilizzati nel tentativo di impedire il movimento laterale delle minacce tra IT e OT. La diffusione dell'automazione ha aumentato la necessità di flussi di dati bidirezionali tra i sistemi OT e IT, e questo livello di convergenza può offrire alle organizzazioni un vantaggio competitivo, ma può anche intensificare il rischio informatico, se viene adottato un modello di rete piatto.

Livello 3: zona dei sistemi operativi di produzione

Questa zona contiene dispositivi OT personalizzati che gestiscono i flussi di lavoro di produzione nello stabilimento produttivo:

- I sistemi di gestione delle operazioni di produzione (Manufacturing operations management, o MOM) gestiscono le attività di produzione.

- I sistemi di esecuzione della produzione (Manufacturing Execution Systems, o MES) raccolgono dati in tempo reale per contribuire a ottimizzare la produzione.

- Gli storici dei dati memorizzano i dati di processo e (nelle soluzioni moderne) eseguono analisi contestuali.

Come per i livelli 4 e 5, le interruzioni che avvengono qui possono causare danni economici, guasti alle infrastrutture critiche, rischi per la sicurezza delle persone e degli impianti o perdite di fatturato.

Livello 2: zona dei sistemi di controllo

Questa zona contiene sistemi che supervisionano, monitorano e controllano i processi fisici:

- Il software di controllo di supervisione e acquisizione dei dati (Supervisory Control and Data Acquisition, o SCADA) supervisiona e controlla i processi fisici, in locale o da remoto, e aggrega i dati da inviare agli storici.

- I sistemi di controllo distribuito (DCS) svolgono funzioni SCADA, ma solitamente vengono implementati in locale.

- Le interfacce uomo-macchina (HMI) si collegano ai DCS e ai PLC per consentire controlli e monitoraggio di base.

Livello 1: zona dei dispositivi intelligenti

Questa zona contiene strumenti che inviano comandi ai dispositivi al Livello 0:

- I controller logici programmabili (Programmable Logic Controller, o PLC) monitorano l'input automatizzato o umano nei processi industriali e regolano l'output di conseguenza.

- Le unità terminali remote (RTU) collegano l'hardware del Livello 0 ai sistemi del Livello 2.

Livello 0: zona dei processi fisici

Questa zona include sensori, attuatori e altri macchinari direttamente responsabili dell'assemblaggio, della lubrificazione e di altri processi fisici. Molti sensori moderni comunicano direttamente con i software di monitoraggio sul cloud tramite reti cellulari.

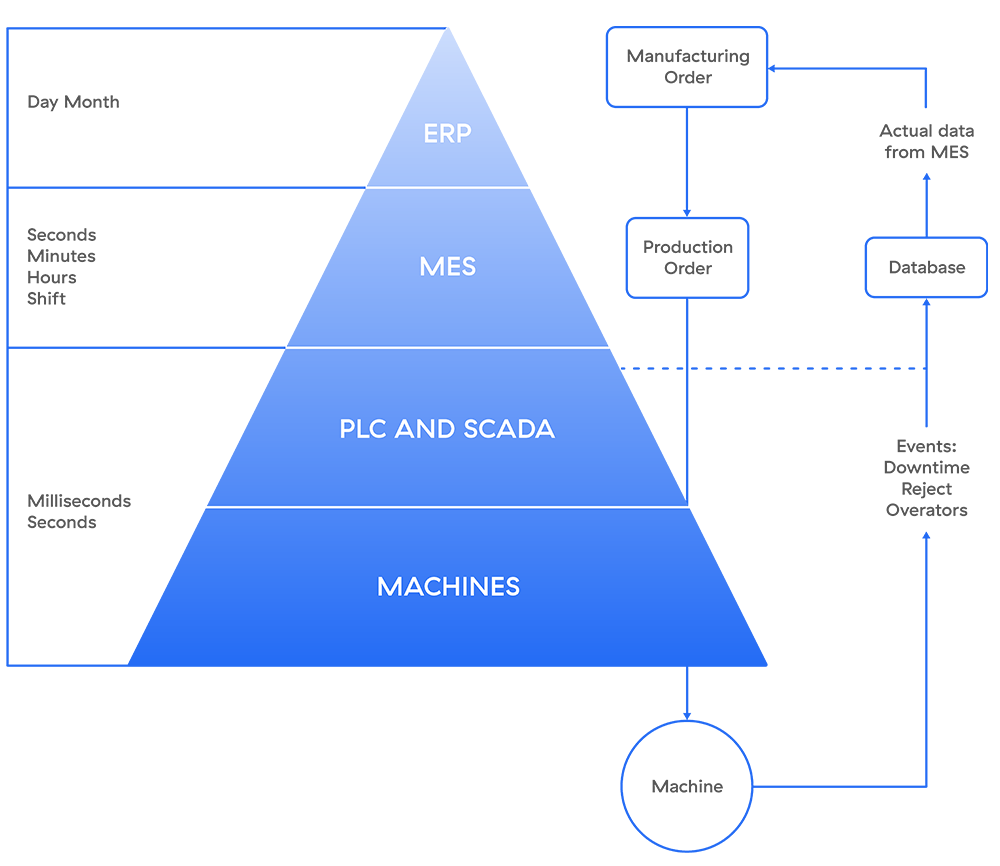

La figura 2 mostra il flusso di lavoro e le interazioni tra le diverse zone e sistemi.

Figura 2: flusso di lavoro e interazioni del modello Purdue

Il modello Purdue è ancora attuale?

Quando il modello Purdue è stato introdotto nel 1992 da Theodore J. Williams e dal Purdue University Consortium, erano pochi altri i modelli che avevano già definito una gerarchia chiara delle informazioni per la produzione integrata (CIM), che iniziò ad avanzare nel settore tra la metà e la fine degli anni '80.

Oggi, con l'Internet industriale delle cose (IIoT) che offusca il confine tra IT e OT, gli esperti si chiedono se il modello Purdue sia ancora adatto a supportare le moderne reti ICS. Dopotutto, il suo framework di segmentazione viene spesso messo da parte, perché i dati del Livello 0 sono inviati direttamente al cloud. Sono in molti però a sostenere che non sia ancora giunto il momento di abbandonare questo modello.

Nel 2020, il CEO di Litmus, Vatsal Shah, ha affermato che il modello Purdue soddisfa ancora i requisiti di segmentazione per le reti wireless e cablate e protegge la rete OT da traffico ed exploit non autorizzati.¹

Il SANS Institute ha assunto una posizione analoga nel 2021, affermando che, anche se i suoi livelli gerarchici non possono più essere applicati uniformemente alle architetture moderne, suddividere i dispositivi e i sistemi ICS e IT in livelli funzionali distinti aiuta gli amministratori e i professionisti della sicurezza a determinare dove applicare efficacemente le misure di sicurezza.²

Forbes ha ribadito questa prospettiva nel 2022, affermando: "Il modello Purdue è morto. Lunga vita al modello Purdue".³

I requisiti in termini di tempo di attività e i budget industriali spesso impediscono che il nuovo sostituisca il vecchio, e questo vale anche per il modello Purdue nonostante la diffusione dell'IoT. In molti, invece, promuovono un approccio ibrido che preveda l'applicazione della macrosegmentazione con lo zero trust per superare le sfide specifiche della sicurezza degli ambienti ICS moderni.

1. AutomationWorld, "Is the Purdue Model Still Relevant?", maggio 2020.

2. SANS Institute, "Introduction to ICS Security Part 2", luglio 2021.

3. Forbes, "A Reimagined Purdue Model For Industrial Security Is Possible", gennaio 2022.

Le sfide di sicurezza informatica specifiche degli ambienti ICS

Diamo un'occhiata ad alcune di queste sfide:

- Quello del cuscinetto non è più un concetto applicabile. La diffusione dell'IoT e l'adozione del cloud lungo tutta la catena del valore industriale hanno generato un livello di integrazione tra le reti che rende inefficace il tradizionale cuscinetto.

- I dispositivi ICS sono stati costruiti per durare, non per evolversi. I rigorosi requisiti legati al tempo di attività di molti dispositivi industriali rendono le attività di aggiornamento e sostituzione difficili, costose o rischiose, e per questo molti dispositivi CIM rimangono vulnerabili agli attacchi moderni ma comunque connessi alla rete più ampia.

- La convergenza tra IT-OT e le nuove tecnologie intensificano i rischi. In un contesto in cui la trasformazione digitale abbatte le barriere tra IT e OT, i progressi nell'ambito di reti e analisi dei dati rivoluzionano i processi e i nuovi attacchi informatici sono sempre più sofisticati, i framework ICS sono lenti ad adattarsi.

- Molti proprietari di reti ICS esitano ad adottare il modello zero trust. Le preoccupazioni relative ai tempi di inattività, che potrebbero causare perdite di fatturato, bloccare le infrastrutture o addirittura mettere a repentaglio la sicurezza delle persone, rendono gli operatori industriali incerti sui potenziali compromessi tra costi e complessità, anche se lo zero trust rimane la strategia più efficace per proteggere le reti moderne.

L'importanza dello zero trust negli ambienti ICS

Gli ambienti OT tendono a impiegare reti piatte e apparecchiature di più fornitori. L'implementazione della microsegmentazione a livello di rete con dispositivi fisici può comportare tempi di inattività molto significativi, soprattutto se i sistemi ICS e SCADA sono particolarmente obsoleti. Inoltre, la maggior parte dei professionisti OT non conosce le best practice IT o i concetti avanzati di sicurezza della rete, in quanto ha il compito dare priorità ai tempi di attività e alla sicurezza delle persone, non alla sicurezza informatica.

L'ethernet è ancora la spina dorsale della maggior parte degli stabilimenti produttivi e dei magazzini, ma la connettività wireless sta guadagnando terreno, grazie alla telefonia mobile privata che offre mobilità, affidabilità, reti deterministiche e tecnologia standardizzata. In questo modo, potranno essere utilizzati robot mobili autonomi, cobot, soluzioni di tracciamento delle risorse, occhiali intelligenti e altre applicazioni dell'Industria 4.0.

Oggi, i produttori sono in grado di raccogliere dati in tempo reale e utilizzarli per eseguire analisi sul cloud e ottenere risultati immediati. Anche le applicazioni e le attività di generazione dei dati, un tempo riservate alle operazioni locali (PLC, SCADA e DCS per la produzione e sistemi di gestione del magazzino per la logistica), si stanno spostando sul cloud, e la complessità della rete OT aumenta.

Lo zero trust può semplificare la sicurezza degli ambienti OT e rispondere alle sfide dell'accesso remoto sicuro nell'ambito dei sistemi ICS senza richiedere la segmentazione fisica in ogni livello. Il National Institute of Standards and Technology (NIST) raccomanda l'adozione dell'architettura zero trust per le reti industriali e aziendali; l'istituto sostiene infatti che la sicurezza della rete basata sul perimetro si sia dimostrata insufficiente, in quanto una volta che gli aggressori riescono a violare il perimetro, possono muoversi liberamente senza ostacoli.

L'applicazione dei principi guida dello zero trust relativi alle reti IT anche ai flussi di lavoro, alla progettazione dei sistemi e alle operazioni può semplificare e migliorare la sicurezza della rete OT e contribuire ad accelerare la trasformazione digitale.

La soluzione di Zscaler per la sicurezza degli ICS

Un approccio zero trust è il modo più efficace per garantire una solida sicurezza di OT e ICE, con un accesso alle applicazioni adattivo e basato sul contesto che non dipende dall'accesso alla rete. Implementando un'architettura zero trust efficace, un utente può accedere solo alle applicazioni e ai sistemi di cui ha bisogno, senza bisogno di ricorrere a VPN e complessi set di firewall, mentre le applicazioni e la rete rimangono invisibili a Internet.

Zscaler Private Access™ (ZPA™) è la piattaforma ZTNA (Zero Trust Network Access) più distribuita al mondo, che offre:

- Una potente alternativa alla VPN: sostituendo le VPN rischiose e sovraccariche con ZPA, è possibile eliminare l'inutile backhauling del traffico e ottenere un accesso sicuro e a bassa latenza alle applicazioni private.

- Sicurezza per la forza lavoro flessibile: per consentire agli utenti di accedere in modo sicuro alle app web e ai servizi cloud da qualsiasi luogo o dispositivo, usufruendo di un'esperienza utente fluida.

- Accesso agentless per terze parti: per estendere l'accesso privato sicuro alle app a venditori, collaboratori, fornitori e altri utenti, sfruttando il supporto per i dispositivi non gestiti senza ricorrere a un agente sull'endpoint.

- Connettività IIoT e OT: che fornisce un accesso remoto rapido, affidabile e sicuro ai dispositivi IIoT e OT per facilitare la manutenzione e la risoluzione dei problemi.