Zscalerのブログ

Zscalerの最新ブログ情報を受信

Zscaler EASMの紹介

急速に進化する分散型のデジタル環境において、脅威の一歩先を行くことはもはや必須事項といえます。サイバー脅威と攻撃ベクトルが日々増加するなか、組織には外部攻撃対象領域を把握し、最小限に抑えることが求められます。その解決策として登場したのが、サイバー脅威に対する強力なツールである外部アタック サーフェス管理(EASM)です。

EASMの予防的なセキュリティ戦略でリスクを早期に軽減

セキュリティ インシデントに対応するには、最初に脆弱性を特定することが最も重要です。脅威アクターは侵入して情報を盗むためにこうした脆弱性を常に探しており、それを見つけることから攻撃が始まります。

大規模で複雑な組織の場合、特にデジタル トランスフォーメーションの過程で未知の資産がスプロール化し、脆弱性の把握が困難になります。Zscalerはこれまでインターネット攻撃対象領域レポートを提供し、アプリの場所、公開されているドメイン名、IP、パブリック クラウドに展開されている資産などを可視化することで、お客様が特定の時点の組織の攻撃対象領域を把握できるよう支援してきました。

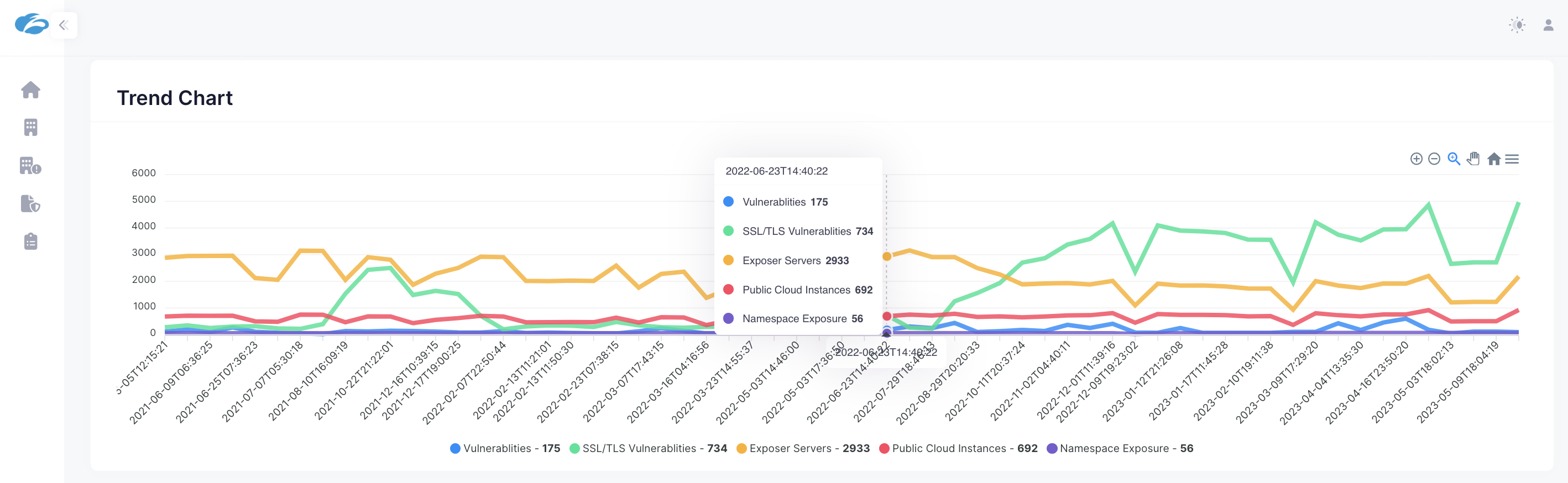

今回、外部攻撃対象領域を自動で分析するWebベースのスタンドアロン ツールを新たにリリースしました。このツールでは、インターネットに接続された資産に関するリスクをほぼリアルタイムで把握し、経時的な傾向を理解できるだけでなく、脆弱性の重大度を評価し、それらをアプリケーション資産やサーバーに直接かつ継続的にマッピングすることも可能になります。

Zscalerの外部アタック サーフェス管理ツールに表示される外部の脅威に対する脆弱性の傾向のグラフ

攻撃対象領域が大きいほどリスクも増大

デジタル環境の拡張は組織の外部攻撃対象領域を増大させ、それに伴ってサイバー脅威に対する脆弱性も増加します。外部攻撃対象領域には、シャドーIT、パブリック クラウドWebアプリ、オープン ソース コードの使用の増加、RDP/VNC/SSH/Telnet/SNMPを実行するセキュリティが確保されていないサーバー、従来のサービスを使用するIoTシステム、TLS/SSLの設定ミス、VPNなどの脆弱なリモート アクセス システムなどが含まれます。従来のセキュリティ ツールでは、広大で複雑な現代のデジタル環境でこれらの弱点を特定できません。

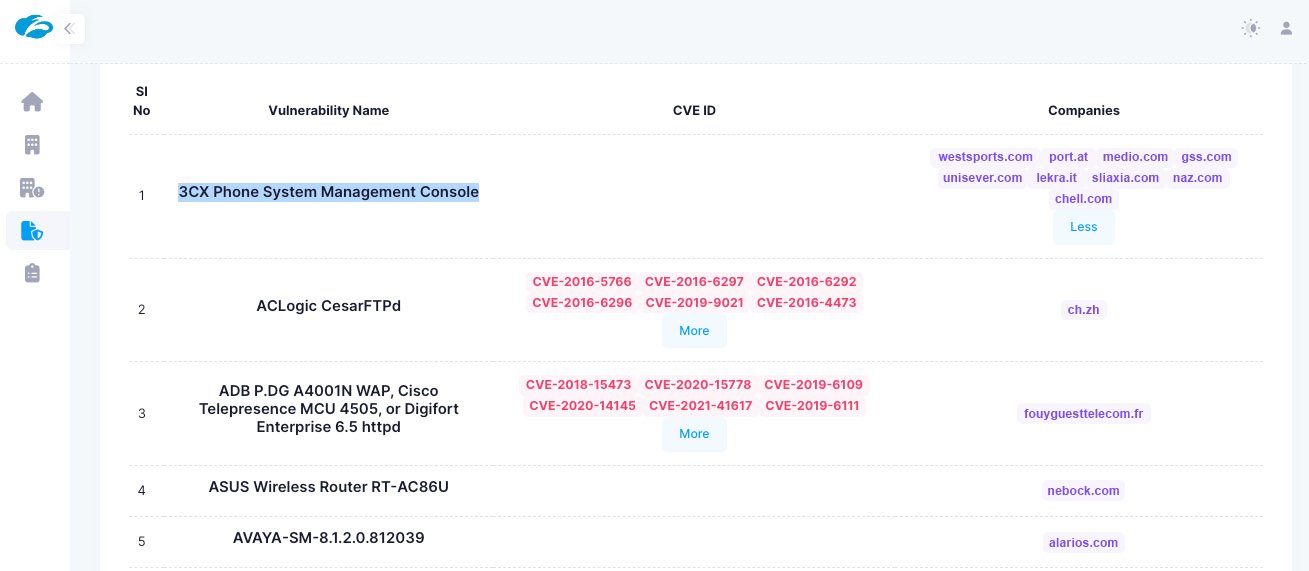

Zscaler EASMが提供する広範なオープン ソース インテリジェンス(OSINT)と、Zscaler ThreatLabzの高度な脅威インテリジェンスを組み合わせることで、NISTのNational Vulnerability Database (NVD)でCVEとして公開される前に脆弱性を発見することができます。Zscaler Zero Trust Exchangeは、世界最大のインライン セキュリティ クラウドを活用しており、一部のお客様で発見された新たな脅威のフィンガープリントを取得し、すべてのお客様に保護を拡大することができます。この「クラウドならではの効果」の実例として、Zscalerは3CXの電話システムの脆弱性を発見した際、直ちにお客様のシステムをスキャンし、この脆弱性の影響を受けるかどうかを判断しました。これらの対応はすべて、MITREによってCVEが正式に割り当てられる前に行われました。

攻撃対象領域全体のリスクを可視化

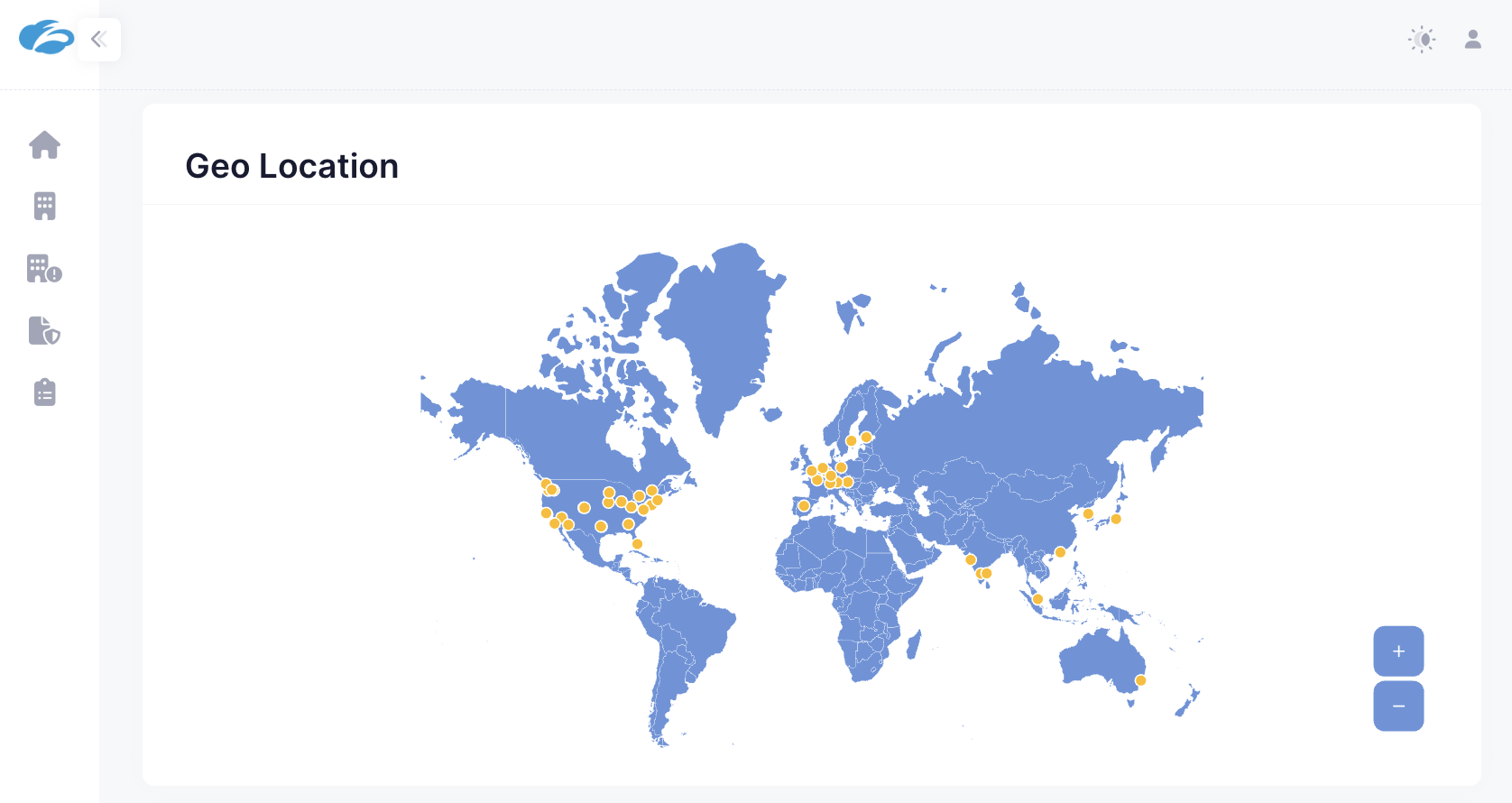

Zscaler EASMのWebポータルでは、組織の攻撃対象領域が直感的なダッシュボードに表示されるため、地理的な場所ごとの資産などの重要な情報にすばやくアクセスできます。

EASMが注目を集めている理由

2014年に発表されたNISTのCSFでは、未知の資産を特定することがサイバーセキュリティの最初のステップとして重要視されていました。しかし、これがすぐに需要につながったわけではありません。それでは、なぜEASMがここまで注目されるようになったのでしょうか?

- さまざまなカテゴリー名のツールが、過去5年以上にわたってデジタル フットプリントの情報収集に使用されている

- ポートおよび脆弱性スキャナー、OSINT検索エンジン(Shodanなど)

- ASMは過去3年間で統合され、2021年にはEASMがサブカテゴリーとして登場した

- 資産の検出と優先順位付けの改善によって、より実用的なインサイトが得られる

- Forresterの報告によると、EASMツールを使用すると、組織は平均して予想よりも30%多くの資産を検出

- EASMは今や確立された市場となっており、Gartnerは「2022年のセキュリティ/リスク・マネジメントのトップ・トレンド」の中で攻撃対象領域の拡大を1位に挙げている

現在、EASMはZscaler Zero Trust Exchangeのような大規模なセキュリティ プラットフォームに統合され、包括的なリスク定量化や脅威ハンティング、修復を可能にする機能へと進化しています。

Zscalerの各ソリューションとEASMの相乗効果

エクスポージャーの修復:見つかった資産は、外部から見えなくすることで最大限に保護できます。つまり、見えないものは攻撃できないのです。Zscalerは長年にわたり、機密性の高いアプリへのシームレスで安全なアクセスを提供するZscaler Private Access (ZPA)を通じて、この不可視化を実現してきました。EASMで取得したデータをZPAと組み合わせることで、EOLや変更による不具合のリスク、アップタイム要件など、さまざまな要因によりパッチを適用できない場合でもOSとアプリケーションを効果的に保護できます。

ゼロトラスト プロジェクトの健全性管理:ZTNA採用後に従来のシステム(VPNコンセントレーターなど)の停止状況を検証することは、ゼロトラスト ネットワーク アクセス(ZTNA)プロジェクトの重要なフェーズの一つです。EASMはインターネットに接続された資産を継続的に監視し、不要または使用されていない資産を特定して廃止することで攻撃対象領域を最小化します。この仕組みにより、ゼロトラスト モデルのメリットが最大限に引き出されます。

広範なリスク管理:EASMは、多面的なリスク管理を行うZscaler Risk360にデータを供給する役割を担います。すべての脅威の発生源(内外の攻撃対象領域、インライン トラフィック、アウトオブバンドのAPIなど)からのシグナルが1つのビューに集約され、ガイド付きの調査ワークフローと優先順位付けされたアクションにより、侵害を予防します。

競争優位性:EASMから得たインサイトを武器にして、進化する脅威の一歩先を行き、顧客データの安全性に関する安心材料を提供できます。また、EASMはM&Aのデュー デリジェンス業務を自動化するための強力なツールにもなります。

EASMでセキュリティ戦略をさらに強化

外部攻撃対象領域を正確に把握し、デジタル フットプリントを管理することで、組織のセキュリティ態勢を強化できます。Zscalerは、この取り組みを全面的にサポートします。

Zscaler EASMは現在、限定的な提供となっていますが、まもなく一般提供が開始される予定です。まずは、Zscalerの担当者にEASMレポートをご依頼ください。

このブログは役に立ちましたか?

免責事項:このブログは、Zscalerが情報提供のみを目的として作成したものであり、「現状のまま」提供されています。記載された内容の正確性、完全性、信頼性については一切保証されません。Zscalerは、ブログ内の情報の誤りや欠如、またはその情報に基づいて行われるいかなる行為に関して一切の責任を負いません。また、ブログ内でリンクされているサードパーティーのWebサイトおよびリソースは、利便性のみを目的として提供されており、その内容や運用についても一切の責任を負いません。すべての内容は予告なく変更される場合があります。このブログにアクセスすることで、これらの条件に同意し、情報の確認および使用は自己責任で行うことを理解したものとみなされます。