Zscalerのブログ

Zscalerの最新ブログ情報を受信

VPNからのスムーズな移行:ZPAが優れたセキュア アクセス ソリューションである理由 - 第1回

概要

今回のブログ シリーズでは、Zscaler Private Access (ZPA)の仕組みやそのメリットについて詳しく解説していきます。第1回目となる本記事では、従来の仮想プライベート ネットワーク(VPN)が抱えるセキュリティの問題点と、それらをZPAがどう解決するのかに焦点を当てます。

VPNの弱点と限界

暗号化されたVPNは、リモート ユーザーが内部ネットワーク上のアプリケーションにアクセスできるようにするために30年以上前に開発された技術です。このモデルは何十年にもわたって機能していましたが、その固有のアーキテクチャー上の欠陥により、現在の脅威環境においては課題となっているのが現状です。

VPNは基本的に「城と堀」のセキュリティ モデルに基づいて構築されており、ネットワーク内のすべてを信頼できる安全なものとして扱います。しかし、攻撃者はVPN固有の脆弱性を悪用する方法を学習しているため、VPNは現代の組織にとって緊急のセキュリティ リスクとなっています。

以下では、VPNの3つの主な課題と、組織のセキュリティ アーキテクト向けにZPAがこれらの問題を解決する仕組みについて解説します。

1. 外部攻撃対象領域のリスクと内部ネットワークへの直接接続

VPNゲートウェイはリモート接続を可能にするためにインターネット上に公開される必要があります。この設計により、サイバー犯罪者が脆弱性を調査したり、盗まれた認証情報を悪用したりするための大規模な外部攻撃対象領域が生まれます。VPNゲートウェイは、リモート ユーザーを内部ネットワークに直接接続するため、外部からの脅威を組織環境の中核にまで拡張します。

2025年版 Zscaler ThreatLabz VPNリスク レポートによると、93%もの回答者が外部からのVPN接続によって生じるバックドアの脆弱性に懸念を示しています。攻撃者は、主要なVPNベンダーのSSL/TLS実装に存在する脆弱性を頻繁に悪用し、その結果、VPNゲートウェイは最も狙われやすい攻撃ポイントの一つとなっています。

具体例:

- Colonial Pipelineのランサムウェア攻撃(2021年)では、脆弱なVPNセキュリティが悪用され、米国東海岸全体の燃料供給に混乱が生じました。

- 2024年初頭、Ivanti VPNの脆弱性が広範に悪用されたことを受け、CISAは緊急指令を発出しました。

これらの実際のインシデントは、VPNアーキテクチャーが抱える重大なリスクを浮き彫りにしています。VPNゲートウェイがゼロデイ脆弱性やパッチが適用されていないシステムによって侵害されると、攻撃者は組織の内部ネットワークに直接アクセスできるようになります。その被害は即時的かつ壊滅的で、封じ込めが困難です。

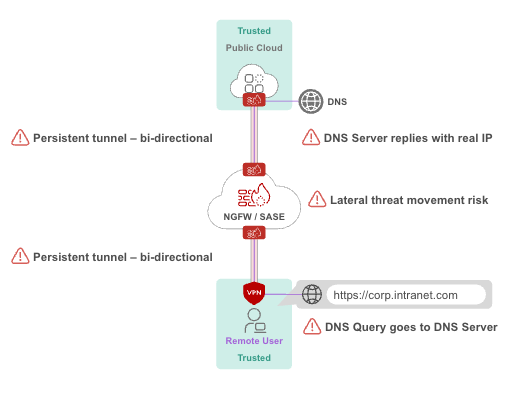

2. 公開されたDNSとサーバーIPアドレスによる内部攻撃対象領域

VPNは内部ネットワークを接続されたデバイスにまで拡張し、リモート ユーザーが内部リソースと直接やり取りできるようにします。これは、送信元と宛先のIPアドレスが公開され、エンドポイントと内部サーバー間で双方向通信が可能になることを意味します。このアーキテクチャーは本来は接続を目的としていますが、VPN侵害が発生すると、攻撃者による内部ネットワークの探索、スキャン、操作が可能となります。

主なリスクは以下のとおりです。

- 公開されたDNSサーバー:VPNアクセスを取得した攻撃者は、内部DNSサーバーと直接やり取りし、内部サービスを特定できます。

- 内部IPを介したサーバー検出:サーバーIPアドレスと直接通信することで、攻撃者は偵察を行い、脆弱なシステムを特定し、より広範な悪用を計画できます。

- ラテラル ムーブメント:nmapなどのツールを悪用し、ネットワーク トポロジーをスキャンし、ホスト、ルーター、ファイアウォール、サーバーを特定できます。攻撃者は足場を確保して水平移動し、機密システムやデータにアクセスできます。

VPNはその設計上、意図せず攻撃者に内部ネットワークへのアクセスを許可し、他のシステムを侵害するための手段や機会を提供します。数十年前に設計されたVPNは、今や攻撃者に有利なものとなっています。そしてこれらの攻撃は理論上の話ではなく、実際に何度も発生してきました。Google Mandiantの調査によると、攻撃者は脆弱なVPNゲートウェイに構成されたLDAPアカウントを悪用することで、コンピューター オブジェクトを作成し、ドメイン管理用の証明書を取得した事例が報告されています。つまり、VPNゲートウェイの脆弱性を悪用することで、攻撃者はActive Directoryにすばやくアクセスし、被害者の環境内で水平移動して永続性を確立したのです。

3. ルーティングの複雑さ、高額なインフラ、セグメンテーションの課題

VPNユーザーに内部ネットワークへのアクセスを提供するには、ゲートウェイがネットワークのすべてのセグメントに接続する必要があります。大企業では、これにMPLSリンク、IPsecトンネル、またはAzure ExpressRouteやAWS Direct Connectなどのクラウド接続サービスといった高額なインフラが必要となる場合があります。さらに、VPNソリューションに固有の高可用性要件、ルーティングの複雑さ、トラブルシューティングの課題により、運用負荷も増加します。

適切なセグメンテーションがない場合、ネットワークの一部に侵入した攻撃者は、接続されているすべてのセグメントにアクセスできる可能性があります。しかし、VPN環境でのセグメンテーションの実施は非常に難しいとされています。複雑なファイアウォール ルールや日々変化するアプリケーション、不適切に構成されたアクセス ポリシーはすべて、断片化された脆弱なネットワーク環境を生み出す一因となります。

ZPAのアーキテクチャーが優れている理由

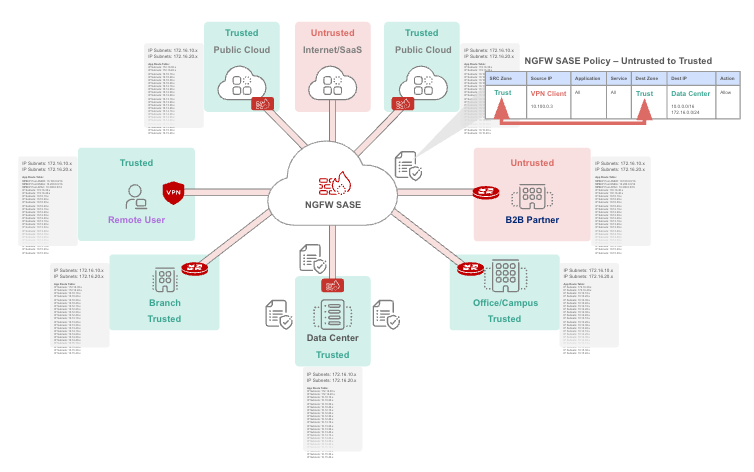

Zscaler Private Access (ZPA)はゼロトラストの原則に基づいて構築されており、VPNが抱えるセキュリティ面や運用面での弱点を解消することで、より安全で使いやすいソリューションを実現します。

ZPAがVPNのアーキテクチャー上の欠陥に対処する仕組みは以下のとおりです。

1. 外部攻撃対象領域の排除

VPNゲートウェイとは異なり、ZPAのアーキテクチャーではインバウンド接続が存在しません。代わりに、データ センターのZPA App ConnectorがZero Trust Exchange (ZTE)に向けてアウトバウンドのTLSトンネルを確立し、外部の攻撃ポイントを効果的に排除します。また、リモート ユーザーも自身のデバイスにインストールされたZscaler Client Connectorエージェントを介してアウトバウンドTLS接続を行います。

こうしたインサイドアウトのゼロトラスト トンネルにより、ユーザーはパブリックIPを公開することなくアプリケーションに接続できるため、外部攻撃対象領域が大幅に削減され、サイバー攻撃の主な侵入口が排除されます。

2. アプリケーションレベルとネットワークレベルのアクセス

VPNはリモート ユーザーにネットワークレベルのアクセスを許可する一方、ZPAはきめ細かなアプリケーションレベルのアクセス ポリシーを適用します。ユーザーは内部ネットワークに直接配置されることなく、許可されている特定のアプリケーションにのみアクセスできます。また、ZPAは暗黙の信頼を排除し、各アプリケーションへのアクセス要求をユーザーのアイデンティティーやデバイス ポスチャーに照らして継続的に評価します。

機能強化として、合成IPアドレスもあります。これは、実際のサーバーIPを一時的な合成IPに置き換えるもので、攻撃者がネットワークへのアクセス取得後に用いる一般的な偵察手法であるDNS列挙を防止し、内部アプリケーションの検出や標的化のリスクを効果的に軽減します。

ZPAは、アプリケーションレベルでアクセスをセグメント化することで、攻撃者が組織のネットワークを水平移動できないようにします。万が一ユーザーが侵害された場合でも、攻撃者がアクセスできるのはそのユーザーに許可されたアプリケーションに限定されます。

3. ルーティングの簡素化とセグメンテーションの促進

ZPAは運用上の複雑さも軽減します。従来のようにVPNゲートウェイがネットワークの各セグメントと接続する必要はなく、ZPA App Connectorをアプリケーションが配置されている場所に直接展開することで対応できます。これらのコネクターは、複雑なルーティング テーブルや二重NAT、プライベートMPLS接続なしで、アプリケーションへのシームレスなアクセスを容易にします。

このアプローチにより、クラウド インフラへの移行を簡素化し、従来のネットワーク ソリューションに関連するコストを削減するとともに、大規模かつシームレスなセグメンテーションが可能になります。セグメンテーションにより、ネットワークの一部が侵害されたとしても、他のセグメントにアクセスできないという状態が作られます。

まとめ

VPNは、セキュア リモート アクセス ソリューションとしての役割を果たしきれなくなっています。攻撃対象領域の露出、内部ネットワークの脆弱性、セグメンテーションの課題などのアーキテクチャー上の欠陥により、現代のサイバーセキュリティ課題に取り組む多くの組織にとってVPNは大きな負担となりつつあります。

ZPAはゼロトラストの原則に基づいて構築されており、これまでとは根本的に異なる優れたセキュア リモート アクセスのアプローチを提供します。外部攻撃対象領域の排除、特定のアプリケーションへのアクセス制限、セグメンテーションの簡素化を通じて、攻撃者を排除しながら、ユーザーを必要なリソースに安全に接続させます。

このシリーズの第2回では、ZPAの機能をさらに詳しく紹介し、ゼロトラストが現代の組織を保護するために不可欠な理由を解説します。

デモを依頼して、ZPAが組織にどのように役立つかをご確認ください。

このブログは役に立ちましたか?

免責事項:このブログは、Zscalerが情報提供のみを目的として作成したものであり、「現状のまま」提供されています。記載された内容の正確性、完全性、信頼性については一切保証されません。Zscalerは、ブログ内の情報の誤りや欠如、またはその情報に基づいて行われるいかなる行為に関して一切の責任を負いません。また、ブログ内でリンクされているサードパーティーのWebサイトおよびリソースは、利便性のみを目的として提供されており、その内容や運用についても一切の責任を負いません。すべての内容は予告なく変更される場合があります。このブログにアクセスすることで、これらの条件に同意し、情報の確認および使用は自己責任で行うことを理解したものとみなされます。