Implemente defensas más inteligentes en cada etapa del ataque

Para proteger sus datos y su resultados, necesita un enfoque que haga lo que el antimalware heredado y otras herramientas no pueden. Una arquitectura de seguridad integral Zero Trust y nativa de la nube le permite:

Eliminar la superficie de ataque

al garantizar que los usuarios, las redes y las aplicaciones nunca estén expuestos a Internet.

Evitar el compromiso

incluidas las amenazas de día cero, con inspección TLS/SSL completa y protecciones compartidas al instante.

Detener el movimiento lateral

al conectar usuarios y dispositivos autenticados directamente a las aplicaciones, nunca a su red.

Bloquee la exfiltración de datos

con seguridad de extremo a extremo para datos en movimiento y en reposo, incluso datos cifrados

El problema

Las amenazas de ransomware son cada vez más frecuentes, costosas y evasivas

57.81 %

ThreatLabZ

75 MILLONES DE DÓLARES

ThreatLabZ

87.2 %

ThreatLabZ

Las arquitecturas de seguridad heredadas son ineficaces

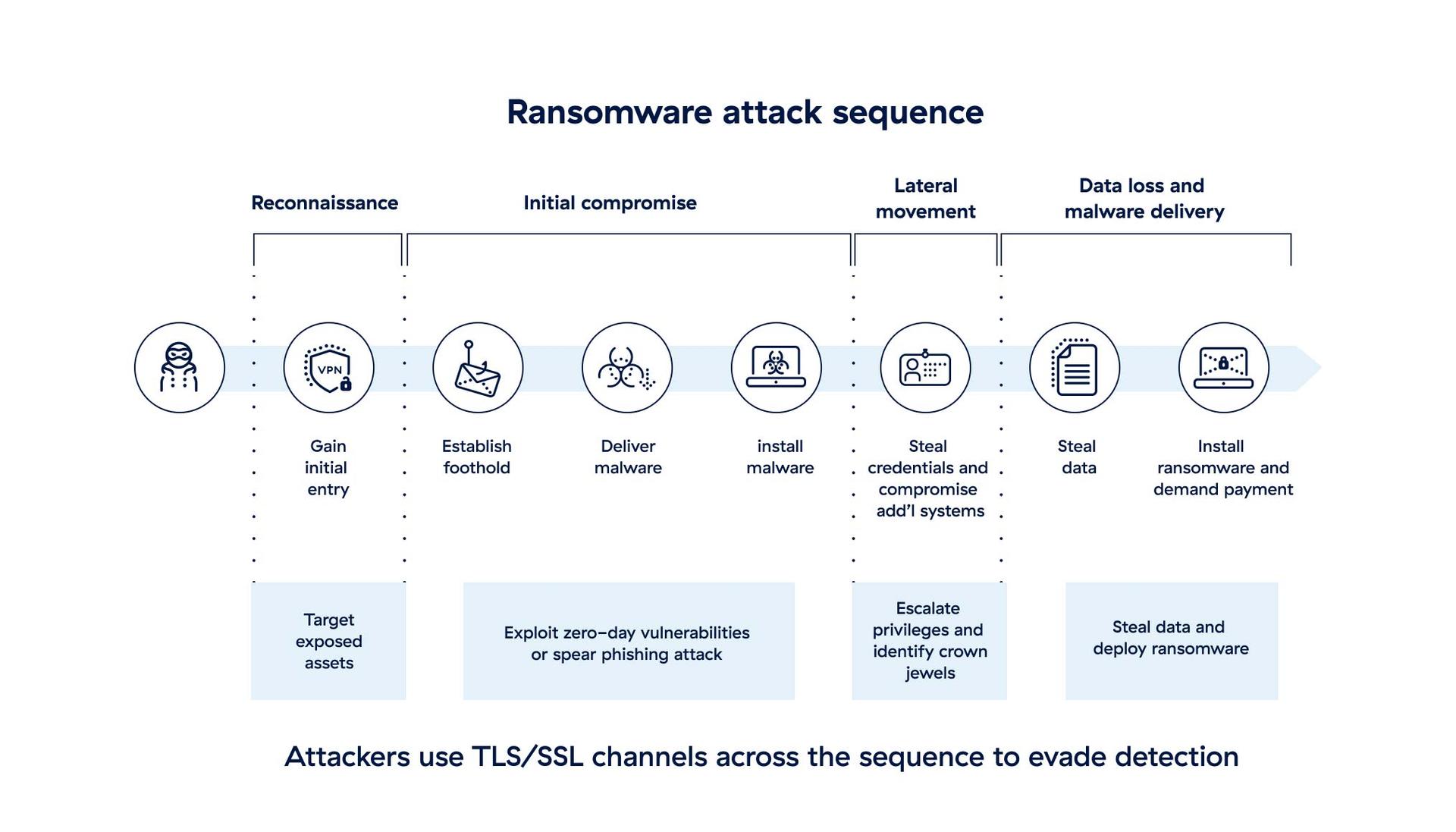

Los firewalls de nueva generación, las VPN y los productos puntuales como los antimalware introducen puntos ciegos, complejidad y costos elevados. Resulta poco rentable inspeccionar el tráfico cifrado en busca de amenazas, lo que le deja vulnerable a los ataques.

Mientras tanto, las arquitecturas de redes hub-and-spoke heredadas dejan las puertas abiertas para que los atacantes se desplacen lateralmente. Una vez dentro de la red, los atacantes pueden infectar libremente otros sistemas y buscar datos confidenciales para cifrarlos y/o robarlos, lo que incrementa las solicitudes de rescates.

Los ataques de ransomware aumentan un 146 % año tras año

El informe sobre el ransomware de ThreatLabz revela qué está impulsando el aumento, desde las principales familias hasta las tácticas en evolución y los ataques centrados en la extorsión.

Descripción general de las soluciones

Proteja sus datos durante todo el ciclo de vida del ataque

Recupere la ventaja en todo momento con una arquitectura Zero Trust en la nube probada globalmente. Haga que sus usuarios y aplicaciones solo sean accesibles para los usuarios o dispositivos autorizados y detenga los ataques de ransomware antes incluso de que comiencen. Los atacantes no pueden ver su red ni ninguno de sus contenidos, por lo que no tienen nada que descubrir, explotar o infectar.

Eliminar la superficie de ataque

Haga que todos los puntos de entrada sean invisibles para los atacantes. La arquitectura Zero Trust nunca expone a usuarios, redes o aplicaciones a Internet.

Evitar el compromiso inicial

Inspeccione el 100 % de las conexiones entrantes y salientes. Las amenazas se bloquean antes de que puedan causar daños.

Detener el movimiento lateral

Establezca conexiones 1:1 entre usuarios, cargas de trabajo y aplicaciones. La red se mantiene invisible para los atacantes.

Bloquee la exfiltración de datos

Inspeccione todo el tráfico en tiempo real y a escala de la nube. Los datos confidenciales nunca abandonan la red en una conexión no confiable.

Detalles de la solución

Evite el compromiso

Inspeccione el 100 % del tráfico cifrado en tiempo real y obtenga visibilidad que potencia la protección de datos avanzada y el control de acceso dinámico.

Detecte y bloquee continuamente las nuevas amenazas en cuanto surjan con el sandboxing en línea basado en la nube e impulsado por IA/ML.

Manténgase a salvo de las infecciones de paciente cero y de las amenazas emergentes descubiertas en cualquier lugar a través de la mayor nube de seguridad del mundo.

Ofrezca un acceso rápido y seguro a todos los usuarios sin los riesgos y las malas experiencias de usuario asociadas con las VPN y VDI heredadas.

Proteja a sus usuarios y sus datos de las amenazas procedentes de la web, en cualquier lugar y en cualquier dispositivo, incluidos los dispositivos propios (BYOD).

Inspeccione completamente todo el tráfico y el contenido con una arquitectura de proxy en la nube en línea, suministrada desde la nube a escala infinita.

Proteja a todos los usuarios, ubicaciones y nubes con un firewall nativo de la nube que se adapta a las necesidades y riesgos de los entornos distribuidos.

Evite las conexiones entre sus cargas de trabajo y los servidores de comando y control de los atacantes, bloqueando las violaciones de datos y las devoluciones de llamada.

Evitar el movimiento lateral

Conecte a usuarios de cualquier lugar de manera segura a aplicaciones alojadas en cualquier ubicación, sin acceso a aplicaciones o sistemas adyacentes.

Asegure las comunicaciones de las cargas de trabajo en la nube a través de entornos híbridos y multinube, como AWS y Azure.

Atraiga, detecte e intercepte de manera proactiva a atacantes activos sofisticados con tecnología del engaño integrada que emplea señuelos y rutas de usuario falsas.

Bloquee la exfiltración de datos

Inspeccione el 100 % del tráfico cifrado TLS/SSL de extremo a extremo a través de una arquitectura proxy basada en la nube.

Aplique una seguridad uniforme y unificada para los datos en movimiento en aplicaciones SaaS y de nube pública.

Proteja los datos en la nube en reposo frente a configuraciones erróneas riesgosas, y los datos en los puntos finales frente a comportamientos riesgosos de los usuarios.

Preguntas frecuentes

El ransomware es un tipo de malware que cifra archivos y roba datos, tras lo cual los atacantes exigen un rescate. Por lo general, las víctimas no pueden recuperar sus datos hasta que pagan el rescate, e incluso pueden perderlos permanentemente. El pago exigido por una clave de descifrado puede oscilar entre cientos y millones de dólares. Más información.

En un ataque de doble extorsión, los malintencionados extraen los datos de la víctima además de cifrarlos. Esto fortalece la postura del atacante para exigir rescates, en comparación con los ataques tradicionales que se limitan al cifrado. Más información.

El movimiento lateral es el sistema mediante el que los malintencionados acceden a otros activos en una red después del ataque inicial. Utilizando credenciales robadas u otros medios de escalada de privilegios, buscan datos confidenciales para cifrarlos o robarlos. Las soluciones de seguridad tradicionales no detectan eficazmente el movimiento lateral, sino que lo ven como tráfico de red permitido. Más información.