Facilite y agilice su estrategia de fusiones y adquisiciones de TI

1,5 millones de dólares

85 %

80 %

El problema

Toda fusión o adquisición es un proyecto de alto riesgo.

Entrelazar las fuerzas de trabajo, los entornos de alojamiento de aplicaciones y el acceso compartido a los recursos a través de su nuevo ecosistema (y hacerlo de forma segura) supone un enorme esfuerzo de arquitectura e ingeniería, y cada retraso puede alejarle más de sus objetivos de sinergia.

El 46 % de las fusiones no logran generar sinergias de ingresos o costo

PwC

El 51 % de los responsables de las operaciones de M&A/D citan la cibernética como el principal riesgo en las transacciones

McKinsey

El 33 % de los empleados adquiridos se marchan en 12 meses debido a una mala experiencia

Deloitte

Descripción general de las soluciones

Acelere las integraciones para captar valor más rápidamente con Zscaler

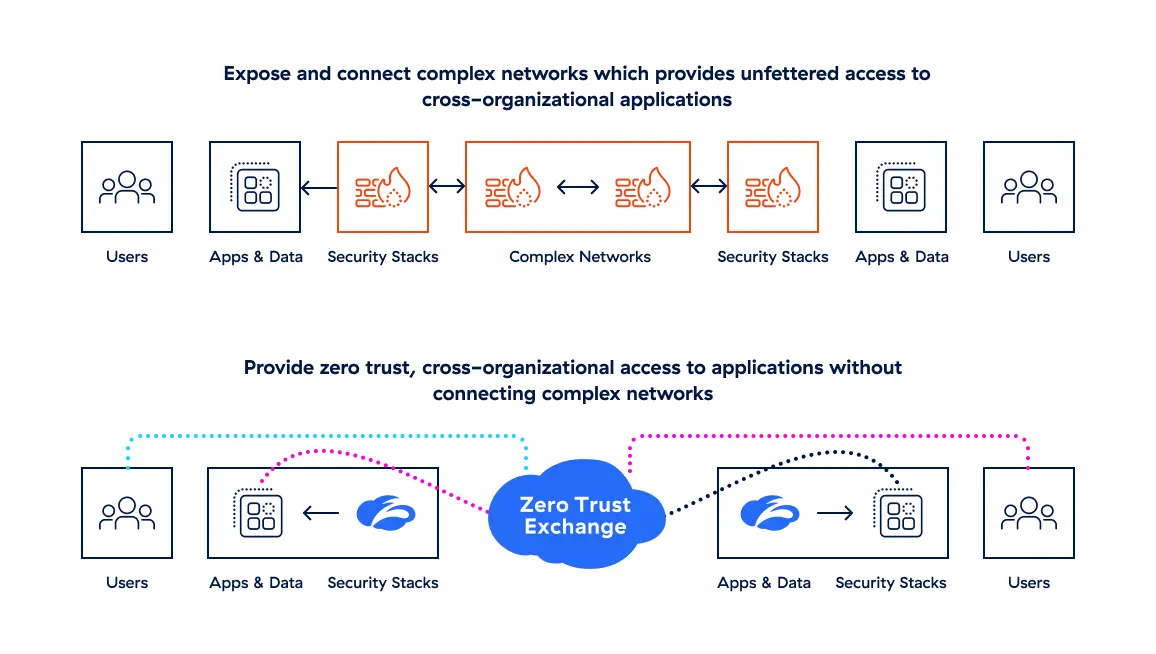

Maximizar el valor mientras convergen los ecosistemas puede ser un equilibrio difícil de lograr. Cuando los dominios de bajo valor y de alto esfuerzo, como la red y la seguridad, bloquean su camino, ejercen una gran presión sobre sus cronogramas. Con Zero Trust Exchange, su camino a seguir está claro.

Integre solo lo que necesita

ofreciendo flexibilidad y opciones sin precedentes durante la integración.

Ofrezca un acceso seguro y fluido

a usuarios discretos, aplicaciones y recursos en red en cuestión de días.

Acceda a recursos de toda la organización

de manera rápida y sencilla para realizar ventas cruzadas, innovar y suministrar servicios empresariales.

Reduzca el impacto en caso de "comprar una violación".

manteniendo la productividad de los usuarios mientras evalúa y remedia con confianza.

Tres maneras de acelerar una integración exitosa de fusiones y adquisiciones con Zscaler

Ventajas

Únase a las más de 350 organizaciones a las que hemos ayudado a realizar integraciones y desinversiones de TI rápidas y seguras con nuestro exclusivo enfoque Zero Trust

Reduzca la complejidad técnica

Elimine la deuda técnica y las complejidades significativas para poder pasar con mayor rapidez a las actividades de captación de valor.

Proteja el valor de los acuerdos

Minimice la exposición a las amenazas de las entidades adquiridas el Día 1 para protegerse de las ciberamenazas mientras se integra en paralelo.

Impulse la captación de valor

Consiga ahorros significativos en el Día 2 con modelos SaaS basados en el consumo, reduciendo la deuda tecnológica hasta en un 40 %.

Intégrese o sepárese más rápido

Consiga una mayor tasa de integraciones o separaciones con nuestra plataforma en la nube Zero Trust y nuestro enfoque altamente reproducible.

Detalles de la solución

Zero Trust y el ciclo de vida de la integración

Día 1: Integración

Conecte los recursos de toda su organización sin necesidad de abordar la complejidad de la red subyacente: consiga que los usuarios sean productivos desde el Día 1.

Controle al instante las vulnerabilidades adquiridas o los compromisos potenciales cuando superponga su postura de riesgo a la red adquirida.

Ofrezca un acceso ininterrumpido a cualquier aplicación y recurso de la organización con un simple agente de escritorio.

Día 2 y siguientes: Optimización

Amplíe y perfeccione la implementación del Día 1 a medida que migra a una arquitectura de zero trust.

Conecte y proteja usuarios y datos en cualquier lugar mientras reduce en gran medida la deuda técnica.

Logre objetivos de ahorro mediante sinergias con menores costos de ejecución, eliminando ciclos de actualización de hardware, contratos de soporte, circuitos de red, etc.

Cómo Zscaler agiliza las integraciones de fusiones y adquisiciones

Roadmap de Fusiones y Adquisiciones

Conectar

- Proporcione acceso entre entidades con una arquitectura de huella de TI cero para conectar instantáneamente al adquirido con el comprador (o viceversa) sin redes de conexión ni solapamiento de IP.

Seguro

- Elimine las exposiciones externas para minimizar el riesgo

- Superponga el acceso a las aplicaciones privadas, favoreciendo la productividad al tiempo que se informa sobre los inventarios y las interacciones entre aplicaciones y usuarios.

- Proporcione protecciones de datos para garantizar que la IP joya de la corona nunca salga de su control

Elevar

- Integre otras capacidades de elaboración de perfiles de riesgo para proporcionar una política dinámica basada en el riesgo

- Adopte la protección de datos (CASB, DLP, etc.) necesaria para el cumplimiento de la normativa

- Defina y habilite políticas de acceso más granulares y Zero Trust

Innovar

- Incorpore la telemetría de la experiencia del usuario a su servicio de asistencia para aumentar la tasa de reparaciones en primera instancia (FTFR)

- Aplique una arquitectura Zero Trust a las comunicaciones entre cargas de trabajo

- Elimine las pilas de red y seguridad o las compensaciones de deuda técnica.

- Elimine/reemplace los circuitos SD-WAN/de red con acceso puro a Internet y adopte nuevas tecnologías como 5G.