Proteja su organización de la nueva generación de amenazas

Para proteger su organización de los ciberataques en constante evolución y avance, necesita una plataforma que ofrezca protección Zero Trust integral contra ciberamenazas a la velocidad y escala de la nube.

Detenga las amenazas antes de que se conviertan en ataques

Elimine productos puntuales y complejidad.

Evite el movimiento lateral de amenazas

Vea y priorice sus mayores riesgos

El problema

Los enfoques centrados en VPN y firewalls ya no pueden proteger contra los ciberataques

86 %

56 %

400 %

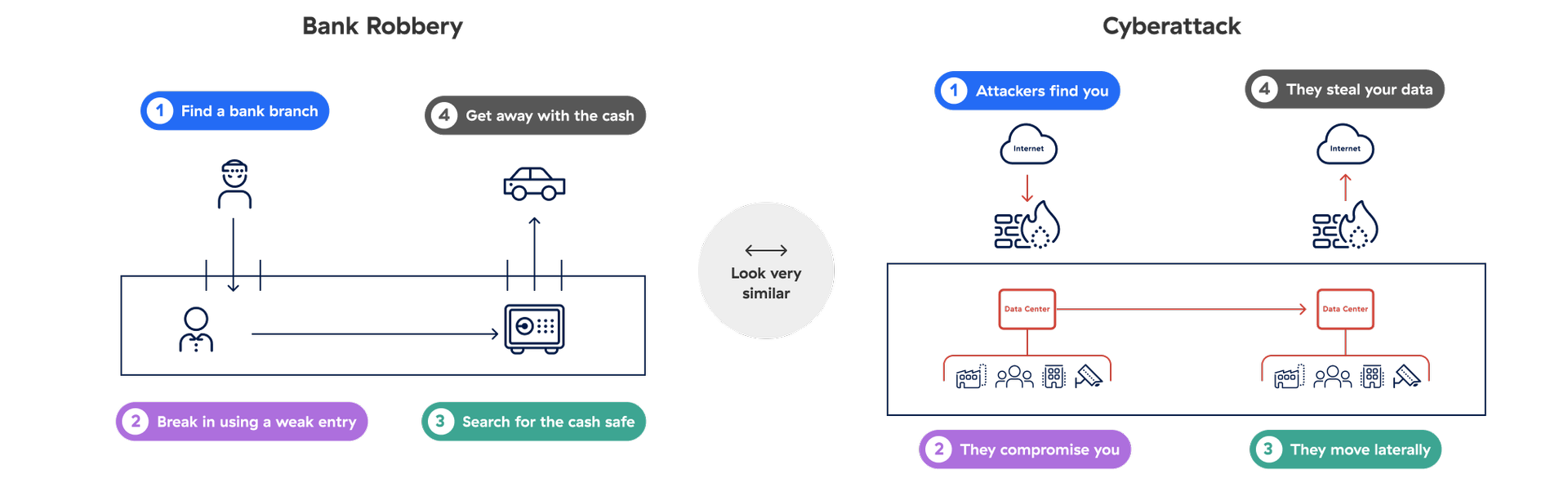

Un ciberataque es como un atraco a un banco

Los atacantes lo encuentran

Todas las IP son vulnerables, incluso los firewalls, que están destinados a protegerle en primer lugar.

Lo ponen en peligro

Los atacantes aprovechan las vulnerabilidades para establecer un punto de partida en su red.

Se mueven lateralmente

Una vez que una máquina está infectada, toda la red queda comprometida.

Roban sus datos

Se pierden datos confidenciales en aplicaciones, servidores y redes completas.

Descripción general de las soluciones

Defensa contra amenazas integral y preparada para el futuro

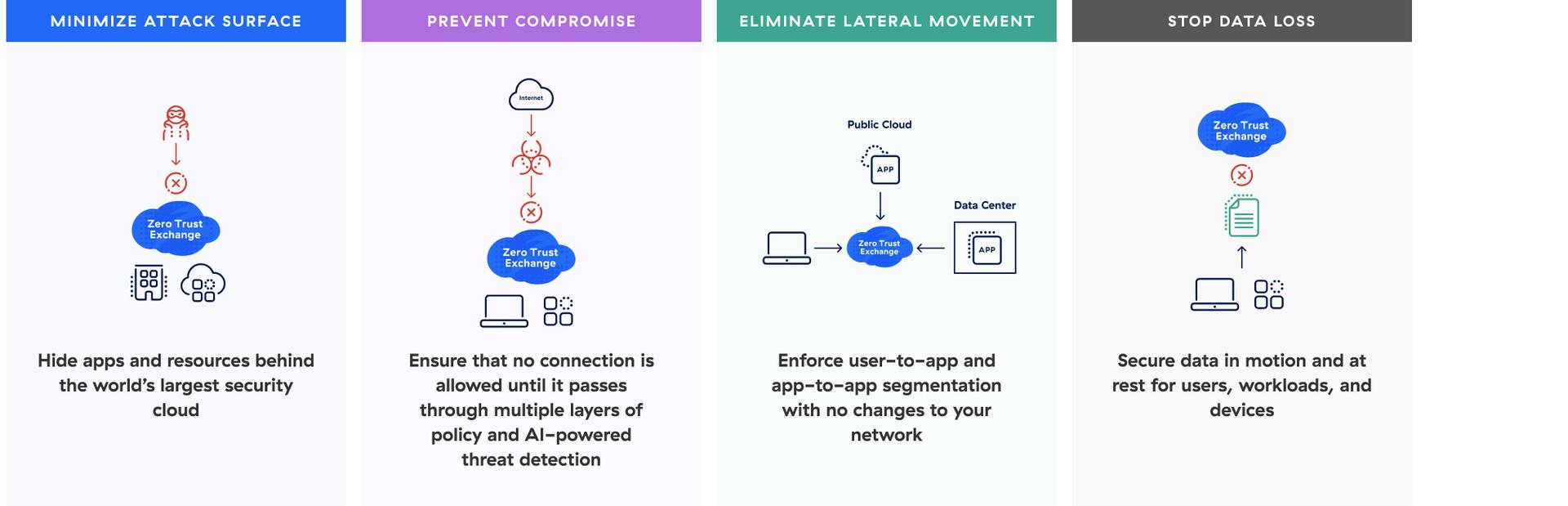

La plataforma Zscaler Zero Trust Exchange™ nativa de la nube combate cada paso de la cadena de ataque. Este enfoque integral se corresponde con el marco MITRE ATT&CK para minimizar la superficie de ataque, prevenir el compromiso, eliminar el movimiento lateral y detener la pérdida de datos.

Construida sobre el principio de privilegios mínimos, nuestra arquitectura proxy permite inspección TLS/SSL a escala, con conexiones intermediadas entre usuarios y aplicaciones basadas en identidad, contexto y políticas comerciales.

Ventajas

¿Qué diferencia a Zscaler Cyber Threat Protection?

Proteja las cuatro etapas de un ciberataque

Minimice la superficie de ataque, evite el compromiso, elimine el movimiento lateral y detenga la pérdida de datos.

Proteja a los usuarios de las ciberamenazas en línea

Bloquee las amenazas antes de que ingresen a sus sistemas con protección contra amenazas impulsada por la IA.

Reduzca la complejidad con una arquitectura basada en la nube

Retire el hardware heredado y los productos puntuales, simplificando la gestión y ahorrando costos.

Comprenda los mayores riesgos para su organización

Obtenga información procesable sobre los riesgos y flujos de trabajo guiados para su remediación.

Detalles de la solución

Minimizar la superficie de ataque.

Los atacantes no pueden atacar lo que no pueden ver. Al ocultar sus aplicaciones, ubicaciones y dispositivos de Internet, Zscaler evita que los atacantes accedan a estos activos y los roben.

Ofertas clave

Obtenga una visión integral de lo que está expuesto a Internet, las vulnerabilidades y los puntos débiles de TLS/SSL.

Evite el acceso no autorizado a sistemas críticos (SSH/RDP/VNC).

Mantenga a los usuarios, sucursales y fábricas ocultos detrás de Zero Trust Exchange.

Evite el compromiso

Elimine los ataques de phishing, las descargas de malware y mucho más con una inspección TLS completa en línea a escala y una prevención de amenazas impulsada por inteligencia artificial e informada por más de 400,000 millones de transacciones empresariales diarias.

Ofertas clave

Proteja todos los puertos y protocolos.

Transforme el contenido web riesgoso en un flujo de pixeles dinámico y seguro.

Obtenga protección basada en firmas contra más de 60 fuentes de amenazas.

Aproveche el escaneo de contenido, la correlación y la puntuación de riesgos.

Utilice la protección contra malware y de día cero impulsada por la IA.

Elimine el movimiento lateral

La segmentación de confianza cero no requiere segmentación de red: su red es simplemente transporte. Minimice el radio de la explosión, protéjase de las amenazas internas y reduzca los gastos operativos.

Ofertas clave

Aplique la segmentación de usuario a aplicación y de aplicación a aplicación.

Controle el acceso de los usuarios a los sistemas críticos (SSH/RDP/VNC).

Implemente señuelos para detectar e impedir que los usuarios infectados se desplacen lateralmente.

Mantenga la postura de identidad, la higiene y la detección activa de amenazas.

Aproveche las protecciones del OWASP Top 10, CVE y personalizadas para el tráfico de aplicaciones.

Detenga la pérdida de datos

Descubra la TI sombra y aplicaciones riesgosas con clasificación automática de datos confidenciales. Proteja el tráfico de usuarios, cargas de trabajo e IoT/OT para datos en reposo y en movimiento con correo electrónico en línea, DLP de punto final e inspección TLS a escala.

Ofertas clave

Proteja los datos confidenciales en la web, el correo electrónico y las aplicaciones de GenAI.

USB seguro, impresión, red compartida, sincronizar clientes, modo sin conexión.

Implemente controles de aplicaciones y uso compartido, restricciones de tenencia.

Cierre peligrosas configuraciones erróneas en plataformas SaaS como Microsoft 365 y Google Workspace.

Proteja los datos de la nube pública con detección de datos en profundidad y gestión de la postura.

Habilite el acceso seguro a los datos para puntos finales de BYOD y no administrados.

Detenga la pérdida de datos de las aplicaciones GenAI riesgosas, con visibilidad rápida en profundidad.

Haga una visita autoguiada

Detenga los ciberataques avanzados, como el ransomware, los ataques a la cadena de suministro, el phishing y muchos más, con una protección avanzada patentada contra las amenazas.

Alianzas destacadas

nuestra plataforma

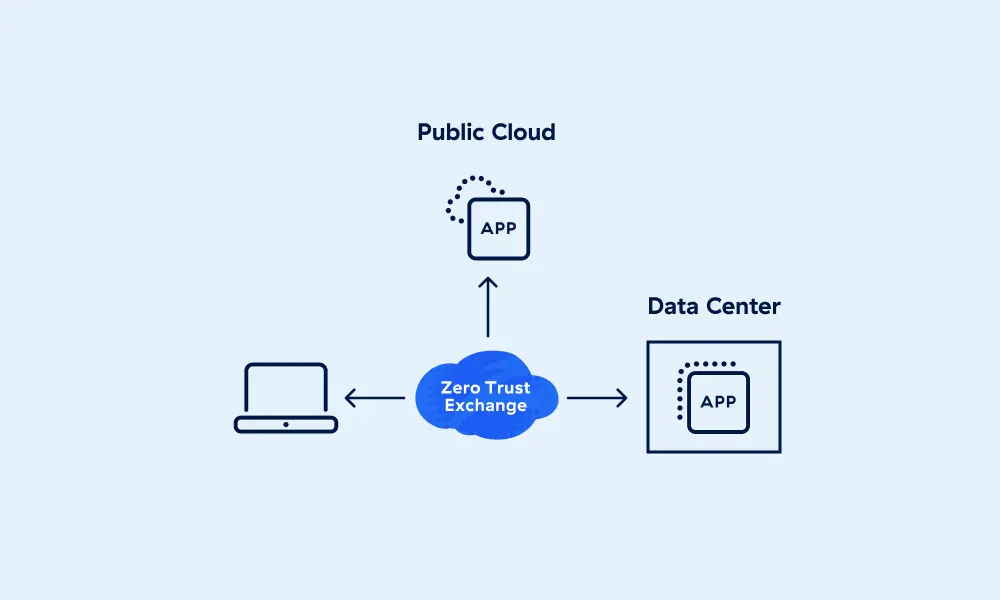

Zscaler Zero Trust Exchange

Comunicación segura entre usuarios, cargas de trabajo y dispositivos

dentro de la sucursal, la nube y el centro de datos.

Zero Trust en todas partes

Detenga los ciberataques

- Vuélvase invisible para los atacantes

- Evite el compromiso

- Evitar el movimiento lateral

Datos protegidos

- Encuentre, clasifique y evalúe la postura de seguridad de los datos

- Prevenga la pérdida de datos en todos los canales

Proteja la IA

- Proteja el uso de la IA pública

- Proteja los modelos y aplicaciones de IA privados

- Proteja las comunicaciones entre agentes

Automatice las operaciones

- Acelere las operaciones de seguridad

- Optimice las experiencias digitales

Preguntas frecuentes

Preguntas frecuentes

La protección contra ciberamenazas es una categoría de soluciones de seguridad diseñadas para ayudar a los profesionales de la seguridad a defender los sistemas y las redes contra malware y otros ciberataques dirigidos. Estos ataques intentan infiltrarse en sistemas o redes para interrumpir servicios o robar datos, a menudo con el fin de obtener beneficios para los atacantes. Lea el artículo

Zero Trust es una estrategia de seguridad que afirma que no se debe confiar en ninguna entidad (usuario, aplicación, servicio o dispositivo) de manera predeterminada. Siguiendo el principio de acceso con privilegios mínimos, antes de permitir cualquier conexión, se establece la confianza en función del contexto y la postura de seguridad de la entidad, y luego se reevalúa continuamente para cada nueva conexión, incluso si la entidad se autenticó antes. Lea el artículo

Los ataques de ransomware son un tipo de ataque de malware en el que los malintencionados pueden cifrar archivos, exfiltrar (robar) datos y amenazar con publicarlos, o ambas cosas, para obligar a la víctima a realizar un pago de rescate, generalmente en criptomonedas. Por lo general, los atacantes prometen proporcionar las claves de descifrado o borrar los datos robados una vez que se les pague. El ransomware se ha convertido en un medio de extorsión muy popular por parte de los ciberdelincuentes, ya que los modelos de trabajo híbridos y remotos han expuesto los puntos finales a nuevas vulnerabilidades. Lea el artículo

La inteligencia de amenazas es la recopilación, el análisis y la difusión de información sobre ciberamenazas sospechosas, emergentes y activas, incluidas vulnerabilidades, tácticas, técnicas y procedimientos (TTP) de los malintencionados e indicadores de compromiso (IOC). Los equipos de seguridad la utilizan para identificar y mitigar los riesgos, reforzar los controles de seguridad y fundamentar la respuesta proactiva a los incidentes. Lea el artículo