Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

VPN ou ZTNA : quelle est la meilleure solution pour un accès à distance sécurisé ?

À travers cet article, nous abordons un sujet complexe à l’origine de nombreuses controverses en comparant deux moyens de sécuriser les effectifs hybrides et leur accès aux applications, aux données et aux autres services Internet : l’accès réseau Zero Trust (ZTNA) et les réseaux privés virtuels (VPN). Les deux solutions présentent des avantages évidents, mais seule l’une d’entre elles offre une sécurité évolutive sans élargir la surface d’attaque, tout en éliminant les coûts liés aux outils de sécurité réseau traditionnels.

VPN ou ZTNA pour sécuriser le personnel hybride

L’adoption du travail hybride et du cloud computing par les entreprises implique une répartition physique et virtuelle des employés et des applications. Dans ce contexte, une stratégie de sécurité axée sur le périmètre n’est plus une approche viable pour protéger les entreprises contre un paysage de menaces en constante évolution. Adopter une approche proactive de la sécurité devient une nécessité, et non une option.

Les VPN et le ZTNA sont deux moyens fondamentaux pour sécuriser à la fois les utilisateurs et les données, mais ce sont aussi deux approches très différentes. Alors, laquelle convient le mieux à votre entreprise ? Examinons les avantages et les inconvénients de chacune, ainsi que les cas d’utilisation les plus courants.

Les réseaux privés virtuels sécurisent l’accès, mais créent des problèmes de latence

Un réseau privé virtuel crée une connexion sécurisée et chiffrée sur un réseau. À l’ère du travail hybride, Internet est devenu une extension du réseau d’entreprise. Les employés utilisent un VPN pour se connecter au réseau de leur entreprise et à ses ressources, où qu’ils se trouvent. Cela leur permet d’accéder aux applications, fichiers, bases de données et autres ressources comme s’ils étaient au bureau.

Les VPN protègent également la confidentialité en ligne des utilisateurs en masquant leurs adresses IP et en chiffrant le trafic Internet. Les sociétés ont déployé des VPN depuis les années 90 afin de sécuriser la connectivité à distance, et de garantir la confidentialité et la sécurité des données transmises sur Internet. Les informations sensibles, telles que les données financières, les coordonnées des clients et les communications confidentielles, restent protégées lorsque les employés travaillent à distance ou lorsqu’ils partagent des données avec des partenaires et des clients, même sur des réseaux publics non fiables.

Ça a l’air bien, non ? En apparence, oui, mais examinons les inconvénients liés à l’utilisation d’un VPN. Voici d’abord une liste succincte des avantages du VPN :

- Sécurité renforcée : les VPN fournissent une connexion chiffrée qui protège les données en transit contre toute interception ou surveillance par des parties non autorisées. Ceci est crucial lorsque le personnel distant utilise des réseaux Wi-Fi publics qui étendent la surface d’attaque. En effet, ces réseaux sont vulnérables aux attaques et peuvent entraîner des violations de données.

- Protection de la confidentialité : en masquant l’adresse IP de l’utilisateur et en chiffrant le trafic Internet, les VPN aident à protéger la confidentialité en ligne des utilisateurs. Ils empêchent les fournisseurs d’accès Internet (FAI) et les sites Web de suivre les activités de navigation, ce qui complique la collecte d’informations personnelles par des tiers.

- Accès à distance : les télétravailleurs et les partenaires commerciaux peuvent se connecter en toute sécurité aux réseaux d’entreprise depuis n’importe où. Cela facilite le télétravail à distance, la collaboration et l’accès aux ressources.

- Chiffrement des données : les VPN chiffrent toutes les données transmises entre les appareils des utilisateurs et un serveur VPN, ce qui complique la tâche des acteurs malveillants qui cherchent à déchiffrer des informations sensibles.

Les VPN ont un impact sur la productivité et génèrent des frais de gestion

Le déploiement et l’utilisation des VPN posent d’importants problèmes tant aux équipes informatiques qu’aux utilisateurs finaux :

La configuration et la gestion sont complexes : la configuration d’un VPN peut s’avérer difficile pour le personnel informatique moins expérimenté, en particulier dans le cas de configurations avancées.

La latence affecte l’expérience utilisateur : les VPN impliquent le backhauling du trafic utilisateur via un data center, ce qui signifie que les données doivent parcourir une plus grande distance. Cela peut ainsi avoir un effet négatif sur les performances des applications Web.

Les problèmes de connectivité ralentissent les performances : les connexions VPN peuvent parfois subir des interruptions, être instables ou ralentir les performances. Cela peut frustrer votre personnel, en particulier lorsqu’il doit accomplir une tâche rapidement.

ZTNA fournit un accès sécurisé aux applications, aux données et autres ressources cloud

L’accès réseau Zero Trust est une approche architecturale qui remet en question le modèle de sécurité réseau traditionnel avec un principe fondamental : « ne jamais faire confiance, toujours vérifier ». En résumé, aucun utilisateur ni appareil n’est intrinsèquement fiable, et l’accès aux applications n’est accordé qu’aux utilisateurs autorisés et soumis à une vérification continue. Ce modèle garantit que les utilisateurs bénéficient du minimum d’accès nécessaire pour effectuer leurs tâches, minimisant ainsi la surface d’attaque potentielle et réduisant le risque d’accès non autorisé.

Comment les entreprises peuvent appliquer le ZTNA de manière opérationnelle dans tous les secteurs

Il existe de nombreux scénarios dans lesquels l’application du ZTNA sécurise les utilisateurs, les applications et les données tout en garantissant le plus haut niveau de sécurité. En voici quelques exemples :

- Contrôles de sécurité cohérents dans les environnements multicloud : dans les architectures multicloud, le ZTNA permet de gérer l’accès aux ressources entre différents fournisseurs de services cloud, garantissant ainsi la cohérence des politiques de sécurité et des contrôles d’accès.

- Sécurité de l’Internet des objets (IoT) : en appliquant des contrôles d’accès stricts et l’authentification des appareils, les entreprises peuvent empêcher tout accès non autorisé à l’infrastructure IoT.

- Santé et services financiers : ces secteurs sont soumis à de strictes réglementations de confidentialité des données et tirent parti du ZTNA en garantissant un accès sécurisé aux informations sensibles tout en respectant la conformité réglementaire.

- Gouvernement et défense: les agences gouvernementales peuvent protéger leurs informations classifiées et prévenir les violations de données en s’assurant que seul le personnel autorisé peut accéder aux systèmes et aux bases de données critiques.

- Enseignement : ces établissements peuvent sécuriser l’accès aux dossiers des étudiants, aux données de recherche et aux systèmes administratifs, et ainsi protéger les informations sensibles contre tout accès non autorisé.

Exigences relatives à l’accès réseau Zero Trust

Les avantages du ZTNA sont considérables, et pour en profiter pleinement, les entreprises doivent adopter cette nouvelle architecture via une planification et une approche progressive. Ces défis sont résumés ci-dessous. Zscaler travaille en étroite collaboration avec ses clients afin qu’ils puissent déployer rapidement le ZTNA tout en réduisant considérablement leurs coûts informatiques :

- La mise en œuvre du ZTNA nécessite une planification, en particulier dans les réseaux de grande taille et établis. Notre équipe Zscaler dispose d’une connaissance approfondie de l’architecture réseau, des rôles des utilisateurs, des dépendances des applications et bien plus encore, ce qui permet d’atténuer les risques afin que nos clients puissent augmenter rapidement leur productivité et rentabiliser leur investissement. De plus, le déploiement et l’architecture de notre plateforme ne nécessitent généralement aucun matériel, hormis un petit agent logiciel appelé Client Connector qui est déployé sur les terminaux pour acheminer le trafic vers notre cloud de sécurité mondial. Le Zero Trust Exchange agit comme un standard téléphonique qui évalue en permanence l’identité, le comportement et la posture des utilisateurs et des appareils, inspecte le contenu et applique des politiques pour empêcher les menaces d’atteindre le terminal.

- La transition d’une architecture réseau traditionnelle vers un modèle Zero Trust peut exiger des changements au niveau de l’infrastructure, des politiques et des procédures d’accès des utilisateurs, ce qui exige du temps et des ressources. Zscaler travaille avec ses clients selon une approche progressive de l’adoption du ZTNA et a déjà aidé de nombreuses entreprises de divers secteurs à travers le monde. Grâce à notre expertise du ZTNA et aux avantages techniques de notre plateforme, nos clients peuvent être opérationnels en quelques jours ou quelques semaines seulement.

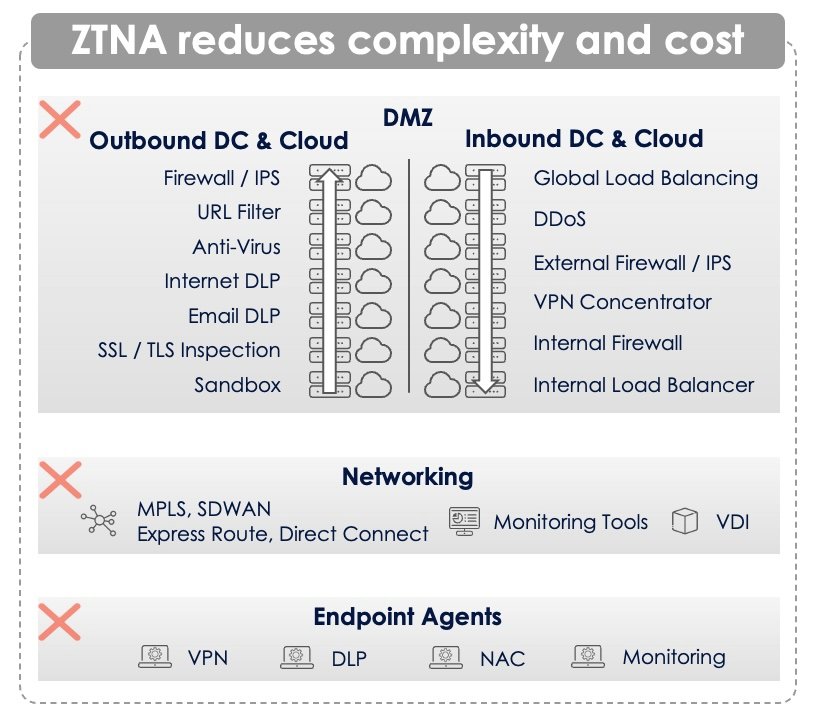

- Investir dans le ZTNA implique l’achat initial de nouveaux logiciels et services. Avec Zscaler, les clients peuvent éliminer les coûts informatiques tout en bénéficiant d’une sécurité de pointe. L’architecture et les capacités de protection de notre plateforme éliminent le besoin de nombreux périphériques et services DMZ entrants et sortants tels que les pare-feu, les concentrateurs VPN, les routeurs MPLS, les DDoS et les VDI, pour n’en citer que quelques-uns, ce qui se traduit par un retour sur investissement rapide.

ZTNA et VPN

Maintenant que vous comprenez les avantages et les inconvénients des VPN et du ZTNA, comparons directement les deux solutions en termes de sécurité, de gestion, d’évolutivité, de performances et de facilité d’utilisation. Le tableau ci-dessous résume ces considérations :

Avantages de sécurité : | |

ZTNA Le ZTNA fournit un modèle de sécurité plus robuste en appliquant des contrôles d’accès stricts, une vérification continue et le principe du moindre privilège. Il minimise la surface d’attaque en accordant aux utilisateurs et aux appareils l’accès minimum requis. Cela réduit considérablement le risque de violation de données et de déplacement latéral au sein du réseau. | VPN Les VPN proposent des tunnels chiffrés sécurisés pour la transmission de données, protégeant les utilisateurs contre les accès non autorisés et la surveillance, en particulier sur les réseaux Wi-Fi publics. Ils peuvent garantir la confidentialité et sécuriser l’accès à distance au réseau interne d’une entreprise lorsque les utilisateurs se trouvent dans un périmètre défini. |

Gestion : | |

ZTNA Le ZTNA offre une gestion et un contrôle centralisés des politiques d’accès des utilisateurs, ce qui facilite la gestion et l’application des politiques de sécurité. Les administrateurs peuvent définir des contrôles d’accès granulaires et surveiller en permanence les activités des utilisateurs. La mise en place et la migration vers un modèle ZTNA exigent une planification minutieuse et une bonne compréhension des rôles des utilisateurs et des dépendances des applications. | VPN La gestion des VPN est relativement simple pour les scénarios d’accès à distance de base. Les serveurs VPN peuvent être configurés pour autoriser ou refuser l’accès à des utilisateurs ou à des réseaux spécifiques. La gestion d’un déploiement VPN à grande échelle peut s’avérer complexe, en particulier lorsqu’il s’agit de plusieurs sites distants et d’une base d’utilisateurs diversifiée. La configuration et la maintenance des clients VPN sur différents appareils peuvent également s’avérer difficiles. |

Évolutivité : | |

ZTNA Hautement évolutif grâce à ses contrôles d’accès granulaires et ses capacités de micro-segmentation, le ZTNA peut s’adapter facilement à l’augmentation du nombre d’utilisateurs, d’appareils et d’applications sans compromettre la sécurité. L’architecture ZTNA est conçue pour gérer de manière efficace les déploiements à grande échelle. Les utilisateurs autorisés ne peuvent accéder qu’aux applications et aux données nécessaires à leurs fonctions, ce qui minimise la surface d’attaque. | VPN Les VPN peinent à évoluer, en particulier lorsqu’un grand nombre d’utilisateurs se connectent simultanément. La mise à l’échelle d’une infrastructure VPN implique souvent l’ajout de serveurs VPN supplémentaires, ce qui peut s’avérer coûteux et complexe à gérer. Il en résulte également une surface d’attaque étendue, puisque ces appareils disposent de « récepteurs » actifs pour les nouvelles connexions, ce qui en fait des cibles potentielles pour les acteurs malveillants. |

Performances : | |

ZTNA Le ZTNA a un impact minimal sur les performances du réseau, car il est conçu pour optimiser l’accès à des applications et des ressources spécifiques. L’approche basée sur la microsegmentation garantit que le trafic réseau est dirigé de manière optimale. | VPN Les VPN impliquent le backhauling du trafic vers un data center distant, ce qui introduit une latence et ralentit les vitesses de connexion à Internet, en particulier lorsque les serveurs sont éloignés de l’emplacement physique de l’utilisateur. |

Expérience utilisateur : | |

ZTNA Pour les utilisateurs finaux, le ZTNA est transparent ; ils peuvent même ne pas être conscients des mesures de sécurité mises en place. Une fois authentifiés, les utilisateurs peuvent accéder de manière transparente aux ressources autorisées. | VPN Les VPN sont généralement faciles à utiliser pour les scénarios d’accès à distance de base. Les utilisateurs doivent généralement installer un client VPN et se connecter au serveur VPN avec leurs identifiants. Toutefois, la configuration des clients VPN sur divers appareils et la gestion des accès pour une base d’utilisateurs diversifiée peuvent s’avérer complexes pour les équipes informatiques. |

En résumé, le ZTNA offre un cadre de sécurité plus moderne et plus robuste avec des contrôles d’accès granulaires, ce qui le rend hautement sécurisé et évolutif. Les VPN, en revanche, constituent une solution simple pour sécuriser l’accès à distance et protéger la confidentialité, mais posent des problèmes d’évolutivité et de performances.

La transition vers le ZTNA est un processus qui portera ses fruits, avec une sécurité évolutive et une réduction des coûts informatiques

Chez Zscaler, nous savons que la transition vers le Zero Trust est un processus qui nécessite une planification et un déploiement minutieux. Cela signifie que l’adoption du ZTNA se fait souvent par phases, et non en une seule fois. La transition du VPN vers le ZTNA peut se faire par étapes :

- Évaluation : évaluez vos besoins de sécurité actuels et votre pile informatique, puis identifiez les domaines dans lesquels le ZTNA peut fournir une meilleure protection et apporter un accès transparent aux applications et aux ressources Internet.

- Planification : élaborez un plan de migration qui inclut un calendrier, les ressources nécessaires et la formation de votre équipe informatique.

- Mise en œuvre : déployez progressivement les solutions ZTNA, en commençant par les applications et les données critiques.

- Tests : procédez à des tests approfondis pour vous assurer que le nouveau système répond à vos exigences de sécurité et de performances.

- Formation : dispensez une formation aux utilisateurs finaux pour les familiariser avec les nouveaux processus d’authentification.

En suivant ces étapes, vous pouvez réussir la transition vers le ZTNA et améliorer la posture de sécurité de votre entreprise.

Félicitations, vous comprenez désormais mieux les avantages du ZTNA par rapport aux VPN. ! Vous savez à présent que le ZTNA constitue une solution plus robuste et plus extensible que les VPN pour sécuriser les environnements de travail hybrides, ce qui constitue un investissement stratégique pour les entreprises modernes.

Grâce à l’architecture de Zscaler, qui s’appuie sur le plus grand cloud de sécurité au monde avec plus de 160 nœuds périphériques, vous réaliserez des économies en abandonnant les outils de sécurité réseau traditionnels et en adoptant une véritable architecture Zero Trust qui s’adaptera à la croissance de votre entreprise.

Pour en savoir plus, planifiez une démonstration avec nos experts en Zero Trust.

Cet article a-t-il été utile ?

Clause de non-responsabilité : Cet article de blog a été créé par Zscaler à des fins d’information uniquement et est fourni « en l’état » sans aucune garantie d’exactitude, d’exhaustivité ou de fiabilité. Zscaler n’assume aucune responsabilité pour toute erreur ou omission ou pour toute action prise sur la base des informations fournies. Tous les sites Web ou ressources de tiers liés à cet artcile de blog sont fournis pour des raisons de commodité uniquement, et Zscaler n’est pas responsable de leur contenu ni de leurs pratiques. Tout le contenu peut être modifié sans préavis. En accédant à ce blog, vous acceptez ces conditions et reconnaissez qu’il est de votre responsabilité de vérifier et d’utiliser les informations en fonction de vos besoins.

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.