Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

Zero Trust Inside : segmentation des dispositifs pour les sites distants, les usines et les campus

Anciennes architectures de réseau et de sécurité

Dans le paysage numérique complexe d’aujourd’hui, les mouvements latéraux de menaces au sein des sites distants, des usines et des campus — où des malwares ou des hackers pivotent d’un système à l’autre sur le réseau — restent un défi majeur de cybersécurité. Les solutions traditionnelles, basées sur des pare-feu coûteux ou des contrôles d’accès réseau (NAC) complexes, montrent souvent leurs limites, car elles reposent soit sur des méthodes obsolètes, soit sur des agents installés sur les terminaux dont le déploiement n’est pas toujours possible. Zscaler Zero Trust Device Segmentation apporte une réponse simple et évolutive à ces enjeux, sans la complexité des segmentations réseau classiques. S’appuyant sur une architecture Zero Trust inspirée des réseaux télécoms, elle permet d’isoler et de protéger efficacement chaque équipement au sein du réseau d’entreprise.

Le gros problème : le déplacement latéral des menaces

1. Dispositifs non segmentés au sein du site distant et de l’usine. En dépit d’années d’ajout de solutions de sécurité ponctuelles, les méthodes traditionnelles de segmentation du réseau permettent toujours un déplacement latéral. Les hackers peuvent compromettre un appareil, puis se propager latéralement, exposant ainsi des données sensibles ou perturbant les opérations. Ce déplacement interne ou « est-ouest » des menaces est particulièrement problématique dans les secteurs où la disponibilité est cruciale, tels que les soins de santé, la fabrication et les infrastructures critiques, et dont les réseaux sont souvent relativement « plats ».

2. Limites des solutions de segmentation traditionnelles : de nombreuses solutions reposent sur des listes de contrôle d’accès (ACL) ou des politiques NAC, qui nécessitent une gestion manuelle continue et évoluent mal dans les réseaux modernes. De plus, nombre de solutions exigent le déploiement d’agents sur les équipements, ce qui peut être irréalisable dans des environnements qui combinent des systèmes traditionnels, des dispositifs IoT et des systèmes OT qui ne prennent pas en charge ce type d’agent.

3. Absence d’isolation des appareils à l’échelle de l’entreprise : le modèle Zero Trust stipule qu’aucun équipement, utilisateur ou segment de réseau ne doit être considéré comme fiable par défaut. Cependant, les réseaux d’entreprise conventionnels manquent souvent d’une véritable isolation des dispositifs, ce qui laisse des failles dans lesquelles les menaces peuvent se propager. C’est particulièrement le cas avec la segmentation grossière obtenue via des pare-feu internes (est-ouest) et des mécanismes de sécurité périmétrique traditionnels.L’approche de Zscaler, qui segmente individuellement chaque dispositif dans son propre réseau dédié, minimise ce risque en garantissant que les communications ne sont autorisées que lorsqu’elles sont explicitement permises.

Approche inspirée du secteur des télécommunications

Malgré leurs millions d’utilisateurs, les réseaux d’abonnés des opérateurs télécoms ne transmettent jamais de malwares d’un téléphone à un autre.Comment font-ils ? Dans ces systèmes, chaque équipement d’abonné fonctionne de façon isolée, empêchant toutdéplacement latéral. Par exemple, un dispositif mobile compromis associé à un abonnement n’a pas d’impact sur les autres dispositifs. Zscaler a adopté une stratégie similaire avec sa solution Zero Trust Device Segmentation : chaque appareil est effectivement placé dans son propre « réseau » isolé, ce qui limite strictement les communications latérales.

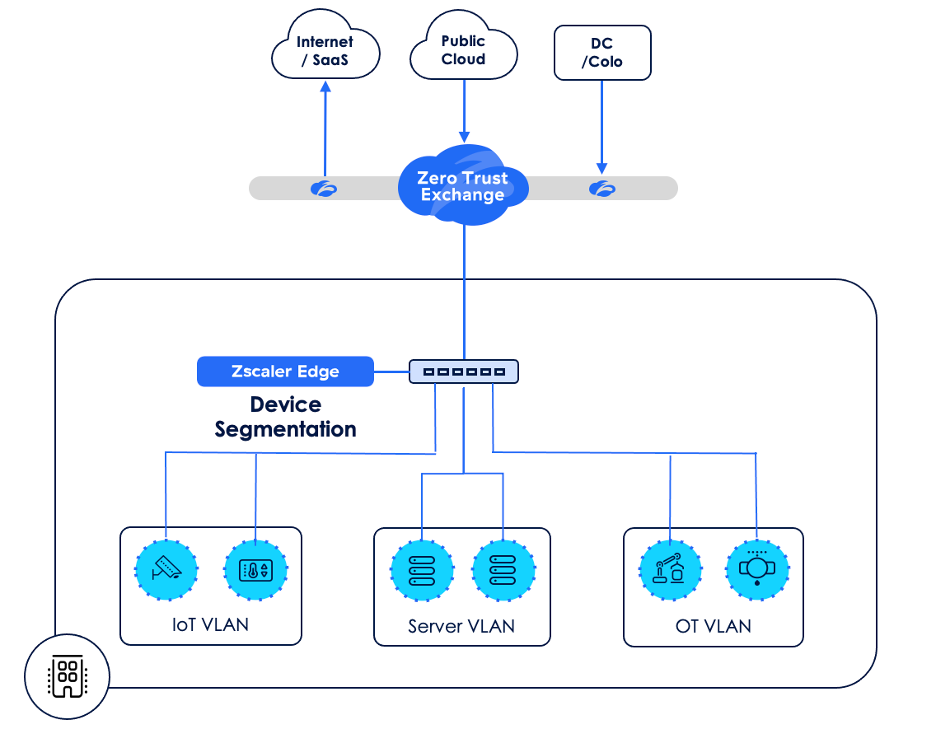

Comment fonctionne Device Segmentation

Zero Trust Device Segmentation de Zscaler est conçu pour simplifier la segmentation en intégrant la sécurité Zero Trust directement dans l’infrastructure réseau. Voici un aperçu des principaux mécanismes de déploiement et d’exploitation :

1. Déploiement simple

- Positionnement : l’appliance Zscaler Edge est déployée à côté du commutateur principal sur un port à branche unique, créant une passerelle transparente pour intercepter et gérer les connexions des dispositifs.

- Configuration haute disponibilité : en règle générale, deux appliances sont installées, une en tant qu’appliance active et l’autre en tant qu’appliance de secours, ce qui garantit un service ininterrompu et une résilience contre les points de défaillance uniques.

2. Segmentation automatique des dispositifs

- Désactivation du SVI : une fois déployée, l’interface virtuelle du commutateur (SVI ou « Switch Virtual Interface ») pour le VLAN est désactivée, et l’appliance Zscaler Edge assume le rôle de passerelle par défaut.

- Réglage du masque de réseau pour l’isolation : lorsque les dispositifs renouvellent leurs baux IP, l’appliance modifie leur masque de réseau en /32, isolant ainsi efficacement chaque dispositif avec un masque de sous-réseau unique.

- Gestion des périphériques IP statiques : pour les périphériques statiques, Zscaler propose des scripts automatisés qui mettent à jour leurs configurations de masque de réseau sans nécessiter de temps d’arrêt ou d’interruption de session, ce qui permet une intégration transparente dans les environnements où la disponibilité est primordiale, tels que les hôpitaux et les campus d’entreprise.

Tout inventorier, appliquer partout

Une fois déployé, Zero Trust Device Segmentation offre un contrôle granulaire et une visibilité complète sur l’ensemble du réseau :

1. Classification des appareils et regroupement dynamique

- La plateforme de Zscaler découvre, classe et regroupe de manière autonome les appareils par type (par exemple, imprimantes, dispositifs IoT, appareils Android). À mesure que de nouveaux appareils sont ajoutés ou supprimés, les appartenances aux groupes se mettent à jour dynamiquement, ce qui procure une visibilité continue et en temps réel.

- Flexibilité de regroupement : les regroupements d’appareils peuvent être configurés en fonction du type, du système d’exploitation ou d’attributs personnalisés, ce qui permet de cibler l’application des politiques et de simplifier la gestion.

2. Application des politiques avec contrôle basé sur les rôles

- Des politiques peuvent être élaborées pour limiter la communication entre des types d’appareils, des régions ou des unités organisationnelles spécifiques. Par exemple, les administrateurs peuvent empêcher les caméras de communiquer avec les imprimantes ou bloquer l’accès interne au protocole RDP (Remote Desktop Protocol) à l’échelle de l’entreprise afin de réduire considérablement la surface d’attaque.

- Personnalisation de l’étendue : les politiques peuvent être appliquées à l’échelle mondiale, régionale ou locale, ce qui procure une grande souplesse aux entreprises disposant de réseaux complexes et distribués.

- Portail de gestion centralisée : la plateforme Zscaler comprend un portail de gestion doté d’un contrôle d’accès basé sur les rôles, qui permet aux administrateurs de définir des politiques, de visualiser l’activité du réseau et de procéder à des ajustements en temps réel.

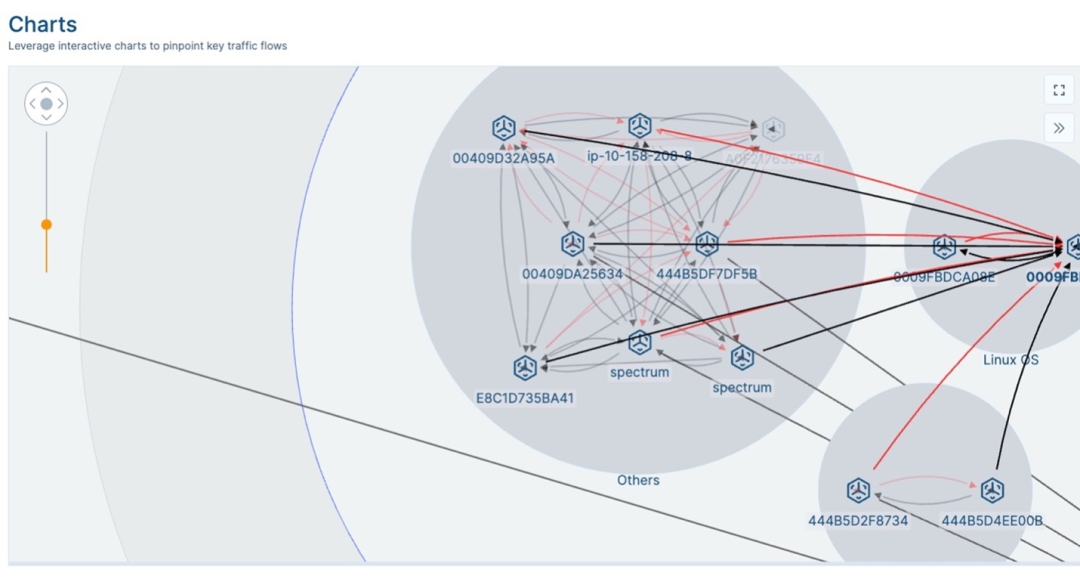

3. Visibilité interne (est-ouest) totale

- La plateforme fournit une carte visuelle de l’activité du réseau, capturant tous les flux de trafic sur celui-ci. Cette visibilité inclut les modèles de trafic externe (nord-sud) et interne (est-ouest), permettant un diagnostic rapide des problèmes de réseau.

- Indicateurs de flux avec code couleur : les événements du réseau sont représentés par des codes couleur intuitifs, à savoir rouge pour le trafic bloqué, vert pour les connexions autorisées et noir pour les politiques par défaut. Les administrateurs peuvent simplement saisir l’adresse MAC, le nom d’hôte ou l’IP d’un appareil pour afficher ses interactions en temps réel, ce qui permet un dépannage plus rapide.

Pourquoi Zscaler ?

L’architecture unique de Zero Trust Device Segmentation de Zscaler offre des avantages substantiels par rapport aux méthodes traditionnelles :

1. Réduction de la complexité et des coûts

En supprimant le besoin de pare-feu est-ouest et de mécanismes de contrôle d’accès complexes, Zscaler réduit considérablement la complexité du réseau ainsi que les coûts de renouvellement. Les administrateurs n’ont plus à gérer de longues ACL ni à dépendre des mises à jour de règles de pare-feu pour maintenir la segmentation.

2. Segmentation sans agent pour les appareils traditionnels et IoT

De nombreux appareils traditionnels et IoT ne prennent pas en charge les agents, ce qui complique leur sécurisation avec les solutions classiques. L’approche sans agent de Zscaler constitue une solution idéale pour les environnements industriels, les bâtiments connectés et d’autres contextes composés de divers types d’appareils.

3. Conformité et détection renforcées

La découverte et la classification automatiques des équipements simplifient la conformité aux réglementations sectorielles en garantissant que tous les actifs sont recensés et protégés. De plus, la visibilité centralisée sur les flux réseau permet d’identifier rapidement les incidents de sécurité potentiels ou les violations de politique.

4. Déploiement rapide et flexibilité

La solution Zscaler peut être déployée rapidement — souvent en une journée — pour générer rapidement de la valeur. Ses options de configuration offrent une grande souplesse, permettant aux entreprises d’adapter la segmentation à leurs besoins opérationnels sans interruption de service ni délais de projet prolongés.

Le rôle de la sécurité Zero Trust dans la sécurité des succursales.

Cas d’utilisation courants de Device Segmentation

Découverte et classification automatiques des équipements

Idéal pour les environnements mêlant équipements connus et inconnus, comme la santé ou la production industrielle. En automatisant la découverte, Zscaler permet aux administrateurs de suivre à la fois les équipements gérés et les équipements non maîtrisés, garantissant ainsi l’intégrité du réseau.

Segmentation sans agent pour les équipements traditionnels, IoT et OT

Les secteurs disposant d’actifs technologiques opérationnels, comme l’énergie et la production industrielle, bénéficient de la segmentation sans agent de Zscaler, qui fournit une sécurité robuste sans perturber la production ni nécessiter la mise à niveau des terminaux IP.

Suppression des pare-feu est-ouest

En éliminant le recours aux pare-feu internes traditionnels, Zscaler minimise la surface d’attaque et réduit les coûts d’infrastructure. Cette approche est particulièrement utile pour les entreprises qui doivent isoler l’IT de l’OT ou séparer des lignes de production majeures, qui nécessiteraient autrement une gestion complexe des pare-feu.

Fin des menaces latérales au sein des sites distants, des usines et des campus

Zscaler Zero Trust Device Segmentation introduit une approche moderne et efficace de la segmentation Zero Trust pour les dispositifs au sein des sites distants, des usines et des campus. Avec la possibilité d’isoler chaque appareil individuellement, d’éliminer les pare-feu traditionnels et de gérer les politiques de manière centralisée, Zscaler simplifie la tâche complexe de la segmentation. Inspirée du modèle intrinsèquement isolé du secteur des télécommunications, cette solution apporte le Zero Trust à tous les dispositifs, soutenant à la fois la sécurité et la continuité opérationnelle.

Pour les entreprises confrontées aux défis de la segmentation, la solution Zscaler offre la possibilité d’atteindre une sécurité et une résilience optimales au niveau des appareils, en une seule journée. Avec Zscaler, la segmentation n’est plus un projet long et coûteux, mais une solution simplifiée et facile à gérer, conforme aux principes du modèle « zéro confiance ». De plus, dans le cadre de Zscaler Zero Trust pour les sites distants et le cloud, vous pouvez désormais étendre les principes Zero Trust à l’ensemble de votre entreprise.

Pour en savoir plus sur les innovations Zero Trust pour les sites distants et le cloud, rendez-vous sur zscaler.com/ztsegmentation.

Cet article a-t-il été utile ?

Clause de non-responsabilité : Cet article de blog a été créé par Zscaler à des fins d’information uniquement et est fourni « en l’état » sans aucune garantie d’exactitude, d’exhaustivité ou de fiabilité. Zscaler n’assume aucune responsabilité pour toute erreur ou omission ou pour toute action prise sur la base des informations fournies. Tous les sites Web ou ressources de tiers liés à cet artcile de blog sont fournis pour des raisons de commodité uniquement, et Zscaler n’est pas responsable de leur contenu ni de leurs pratiques. Tout le contenu peut être modifié sans préavis. En accédant à ce blog, vous acceptez ces conditions et reconnaissez qu’il est de votre responsabilité de vérifier et d’utiliser les informations en fonction de vos besoins.

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.