Überblick

Sorgen Sie für einen nahtlosen Anwendungszugriff ohne VDI- oder Netzwerkintegrationen

Auftragnehmer, Geschäftspartner und weitere Drittuser benötigen im Rahmen ihrer Arbeit Zugriff auf Anwendungen in SaaS- und privaten Umgebungen. Optionen wie VDI, VPN, Enterprise-Browser oder die Erweiterung des Netzwerkzugriffs sind schwierig, teuer und nicht auf den Schutz von Daten ausgelegt. Gewähren Sie Dritten einen sicheren App-Zugriff ohne Agents über den Browser, den sie bereits verwenden – inklusive Datensicherheit.

Zusammenarbeit auf nicht verwalteten Geräten

mit browserbasiertem App-Zugriff

Schutz vor Datenexfiltration und riskanten User-Aktivitäten

mit robusten Datensicherheitskontrollen

Direkter User-zu-App-Zugriff ohne VPN

für integrierte App-Segmentierung

Das Problem

Traditionell greifen Drittanbieter-User über langsame, teure VDI oder einen auf ihren Geräten installierten VPN-Agent auf Anwendungen zu. Beide Ansätze sind mit drei wesentlichen Herausforderungen verbunden.

Wenn Dritten über VPN ein umfassender Netzwerkzugriff gewährt wird, können diese auf andere vertrauliche Informationen zugreifen. VDI fehlt eine integrierte Data Protection, um eine Datenexfiltration zu verhindern.

VDI-Latenz beeinträchtigt die Produktivität und VPN-Agents frustrieren User, die dadurch gezwungen werden, ihre Privatgeräte vom Unternehmen verwalten zu lassen.

Mit Kosten von potenziell über 1.000 USD pro User und Jahr für Lizenzierung, Infrastruktur und Betrieb ist VDI ein Synonym für „teuer“.

Lösungsüberblick

Minimieren Sie Drittanbieterrisiken ganz einfach mit Zscaler

Setzen Sie mit Zscaler Third-Party Access einen User- und anwendungsorientierten Sicherheitsansatz ein. Gewähren Sie nur befugten Usern Zugriff auf bestimmte Apps – mit hervorragender User Experience, integrierter Datensicherheit und AppProtection für private Unternehmensanwendungen; ohne Software-Agents, neue dedizierte Browser oder VDI – und das alles ohne Netzwerkzugriff für externe User.

Es funktioniert nahtlos mit jedem Gerät, einschließlich Privatgeräten, im Browser der Wahl des Users, während Ihr IT-Team die genaue Kontrolle behält. Befugte User erhalten sicheren Zugriff ausschließlich auf die jeweils benötigten Apps und Daten.

Security-Übersicht

Segmentieren Sie den Anwendungszugriff mit direkten User-zu-App-Verbindungen und verhindern Sie so laterale Bewegungen. Verhindern Sie riskante Aktionen wie Kopieren/Einfügen oder Dokumentdownloads auf nicht verwalteten Geräten, um vor webbasierten Risiken zu schützen und Datenexfiltrationen zu blockieren.

Einfachheit

Gewähren Sie Usern nahtlosen Zugriff auf befugte Anwendungen über ihren bevorzugten Webbrowser auf jedem Gerät. Es müssen keine Agents installiert oder ein separater Browser bereitgestellt werden.

Integration und Mehrwert

Sorgen Sie für einheitliche Richtlinien und eine einfache Verwaltung über eine einzige, einheitliche Plattform. Eliminieren Sie kostspielige Technologien wie VDI, um die Kosten beträchtlich zu senken.

Vorteile

Aktivieren Sie in wenigen Minuten einen sicheren App-Zugriff

Bieten Sie ein nahtloses Erlebnis

für Dritt- und interne User

Gewährleisten Sie sicheren Zugriff ohne Agents

auf Apps von Privatgeräten über Ihren aktuellen IdP

Unterstützen Sie den Zugriff auf SaaS und private Unternehmensanwendungen

sowohl lokal als auch in der Cloud

Senken Sie Kosten

mit App-Zugriff zu geringeren Kosten als VDI

Details

Ein grundlegend anderer Ansatz

Die meisten Zugriffslösungen sind fehlerhaft. VPNs sind netzwerkzentriert. VDI ist langsam und teuer. Unternehmensbrowser verursachen zusätzliche Kosten, Risiken und erfordern ein weiteres zu verwaltendes Tool.

Zscaler macht es anders. Im Gegensatz zu VPNs oder VDI verbindet Zscaler Third Party Access User über eine Cloud-native Zero-Trust-Architektur nahtlos direkt mit Unternehmens-Apps und reduziert so die Risiken, die durch unnötige Zugriffsberechtigungen entstehen.

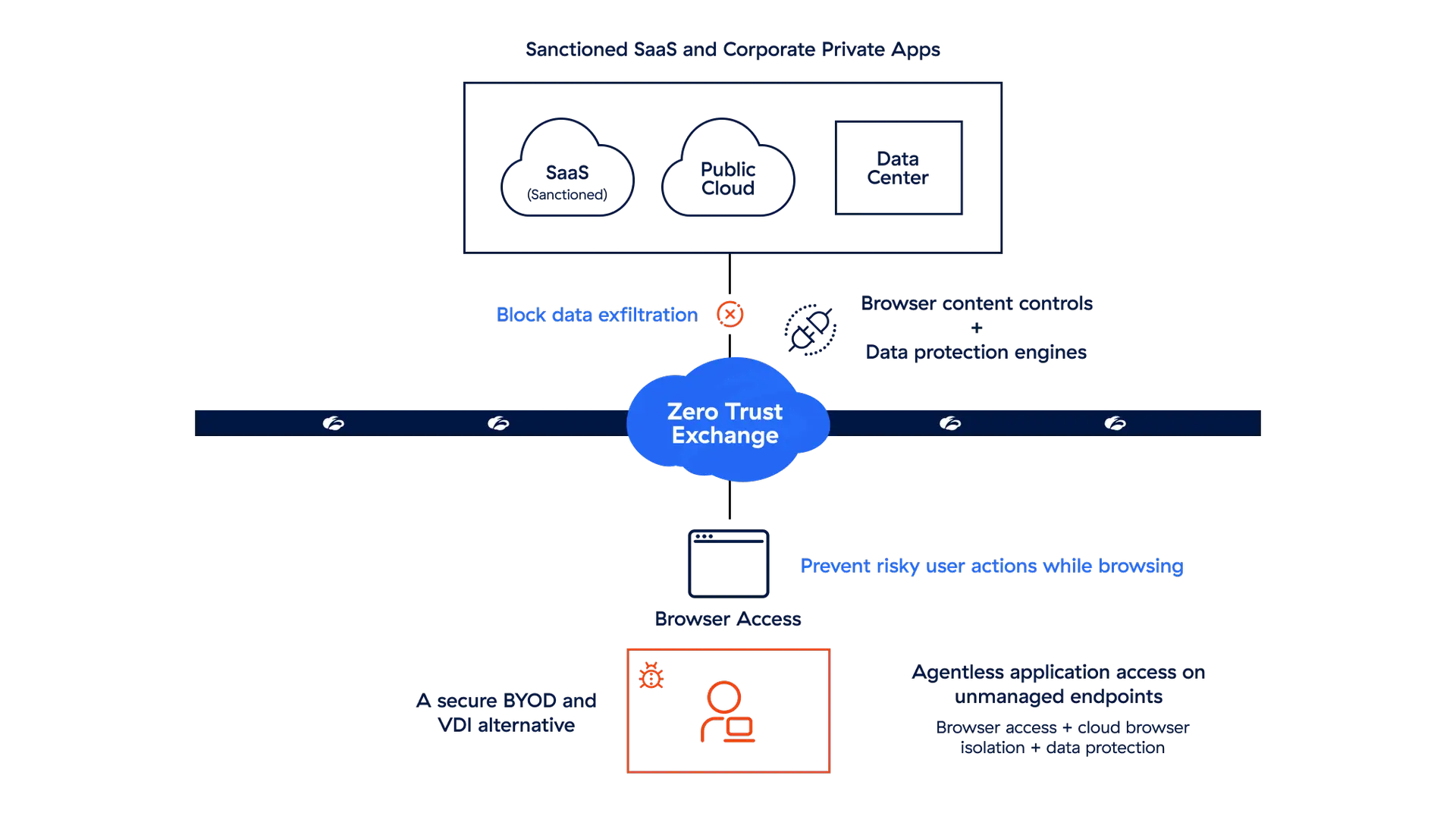

Browserbasierter Zugriff

Stellen Sie über Zscaler Zugriff ohne Agents auf SaaS und private Unternehmensanwendungen für nicht verwaltete Geräte bereit.

Cloud-Browser-Isolation

Setzen Sie leistungsstarke Last-Mile-Datenkontrollen durch, um riskante Useraktionen wie Uploads, Downloads, Drucken, Kopieren/Einfügen usw. zu verhindern.

Zscaler Data Security

Verhindern Sie die Exfiltration von Daten mit einer vollständig integrierten, granularen Datensicherheitslösung, die in allen Usersitzungen ausgeführt wird.

Zscaler AppProtection

Verhindern Sie Zero-Day-Angriffe und browserbasierte Schwachstellen, indem Sie Hochrisiko-User anhand ihrer Browseraktivitäten erkennen.

unsere Plattform

Zscaler Zero Trust Exchange

Sichere User-, Workload- und Gerätekommunikation zwischen und

innerhalb von Zweigstellen, Cloud-Umgebungen und Rechenzentrum.

Zero Trust Everywhere

Zuverlässiger Schutz vor Cyberangriffen

- Externe Angriffsfläche minimieren

- Schutz vor Kompromittierung

- Schutz vor lateralen Bewegungen

Schutz für Daten

- Datensicherheitsstatus ermitteln, klassifizieren und bewerten

- Datenverluste kanalübergreifend verhindern

Sichere KI-Nutzung

- Sicherheit bei der Nutzung öffentlicher KI-Tools

- Sicherheit bei der Nutzung privater KI-Anwendungen und -Modelle

- Sichere Agent-Kommunikationen

Betriebsabläufe automatisieren

- Sicherheitsabläufe beschleunigen

- Hervorragende digitale User Experience

Demo anfordern

Erfahren Sie von unseren Experten, wie Sie Ihre Betriebsabläufe mithilfe von ZPA und Zero Trust Network Access schnell und sicher transformieren.