Schützen Sie Ihr Unternehmen vor einer neuen Generation von Bedrohungen

Um Ihr Unternehmen vor komplexen Cyberangriffen zu schützen, die sich dynamisch weiterentwickeln, benötigen Sie eine cloudbasierte Plattform, die umfassenden Zero-Trust-Schutz vor Cyberbedrohungen bereitstellt.

Stoppen Sie Bedrohungen, bevor sie zu Angriffen werden

Eliminieren Sie Einzelprodukte und Komplexität

Keine laterale Ausbreitung von Bedrohungen

Bewerten und priorisieren Sie Risiken nach Schweregrad

Das Problem

VPN- und Firewall-zentrierte Ansätze bieten keinen ausreichenden Schutz mehr vor Cyberangriffen

86 %

56 %

400 %

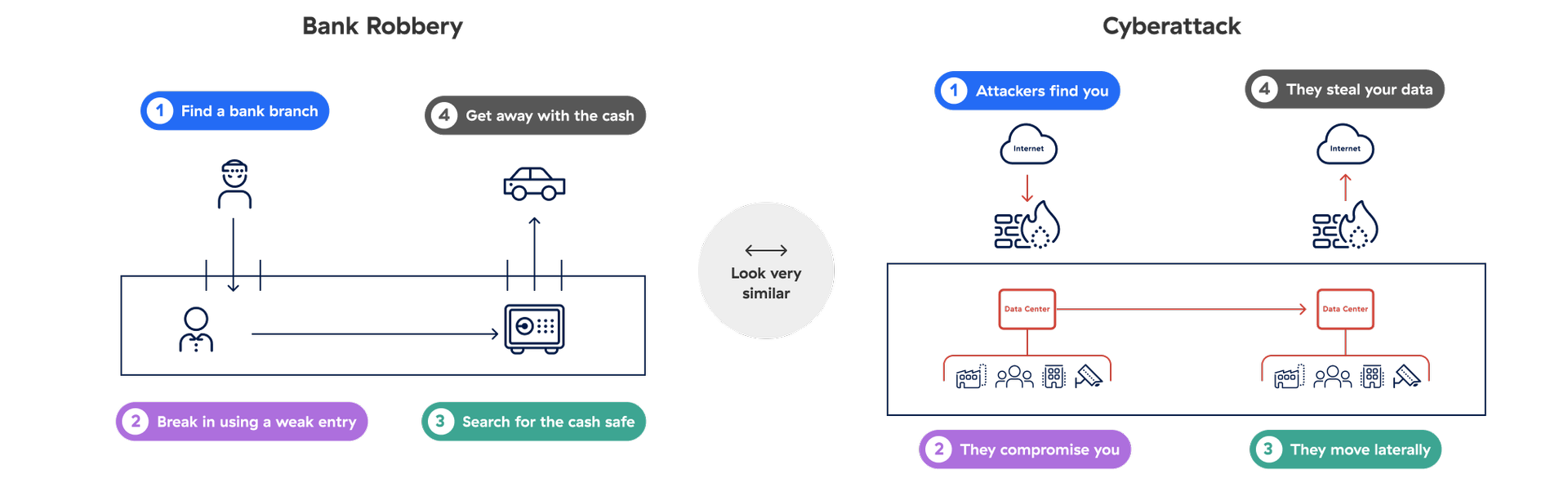

Ein Cyberangriff ist wie ein Banküberfall

Die Hacker finden Sie immer

Sichtbare IPs sind angreifbar – sogar Firewalls, die Sie eigentlich schützen sollen.

Kompromittierung

Angreifer nutzen Schwachstellen aus, um sich Zugang zu Ihrem Netzwerk zu verschaffen.

Laterale Bewegungen

Sobald ein Gerät infiziert ist, ist das gesamte Netzwerk gefährdet.

Datenverluste

Sensible Daten in Anwendungen, Servern und ganzen Netzwerken können verloren gehen.

Lösungsüberblick

Ganzheitliche, zukunftssichere Bedrohungsabwehr

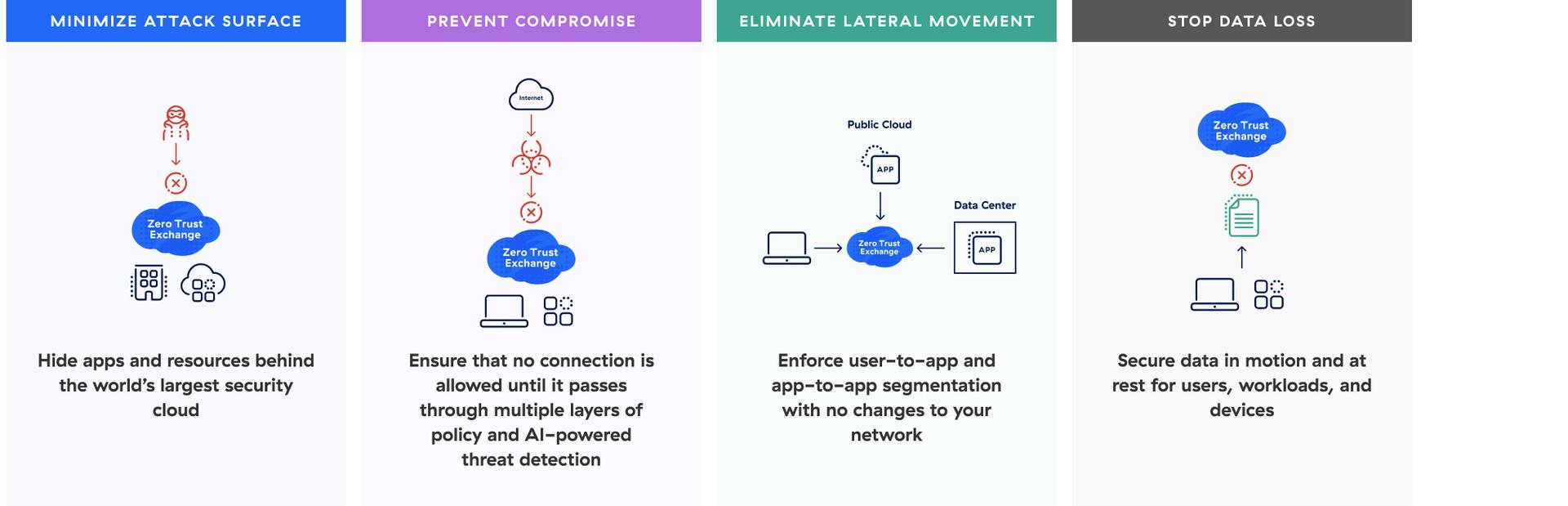

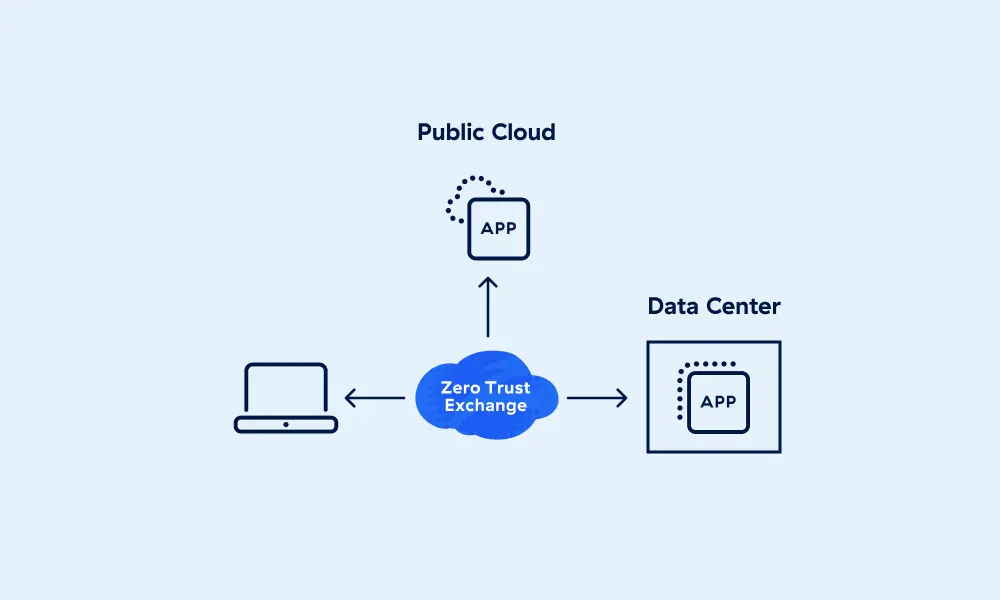

Die Zscaler Zero Trust Exchange stoppt Bedrohungen Cloud-nativ in jeder Angriffsphase. Dieser ganzheitliche Ansatz entspricht dem MITRE ATT&CK-Framework zur Verringerung der Angriffsfläche und zur Bekämpfung von Kompromittierungen, lateralen Bewegungen und Datenverlusten.

Die Proxy-Architektur von Zscaler basiert dagegen auf dem Prinzip der minimalen Rechtevergabe und ermöglicht vollständige TLS/SSL-Prüfungen. Dabei werden die Verbindungen zwischen Usern und Anwendungen anhand von Identität, Zusammenhang und Geschäftsrichtlinien hergestellt.

Vorteile

Was unterscheidet Zscaler Cyber Threat Protection von den Mitbewerbern?

Schutz in allen vier Angriffsphasen

Minimieren Sie die Angriffsfläche, verhindern Sie Kompromittierungen, eliminieren Sie laterale Bewegungen und verhindern Sie Datenverluste.

Schützen Sie User online vor Cyberbedrohungen

Blockieren Sie potenzielle Angriffe mit KI-gestütztem Bedrohungsschutz, bevor sie in Ihre Systeme eindringen.

Weniger IT-Komplexität durch cloudbasierte Architektur

Eliminieren Sie veraltete Hardware und Einzelprodukte, vereinfachen Sie die Verwaltung und sparen Sie Kosten.

Bewertung und Priorisierung von Risiken nach Schweregrad

Profitieren Sie von verwertbaren Analysen und Anleitungen für Gegenmaßnahmen.

Details

Minimale Angriffsfläche

Hacker können nicht angreifen, was sie nicht sehen. Zscaler verbirgt Apps, Standorte und Geräte vor dem Internet. So wird verhindert, dass Hacker sie angreifen können.

Die wichtigsten Angebote

Erhalten Sie ganzheitliche Überblicke über Angriffsflächen, Schwachstellen und TLS-/SSL-Mängel.

Verhindern Sie den unbefugten Zugriff auf kritische Systeme (SSH/RDP/VNC).

Schützen Sie User, Zweigstellen und Fabriken mit der Zero Trust Exchange.

Schutz vor Kompromittierung

Ersticken Sie Phishing-Angriffe und Malware-Downloads dank umfassender Inline-TLS-Inspektion und KI-gestütztem Bedrohungsschutz im Keim − basierend auf über 400 Mrd. Unternehmenstransaktionen pro Tag.

Die wichtigsten Angebote

Riskante Webinhalte werden in einem sicheren, dynamischen Pixelstrom angezeigt.

Stellen Sie signaturbasierten Schutz mit über 60 Bedrohungsdaten-Feeds bereit.

Profitieren Sie von Inhaltsüberprüfung, Korrelation und Risikobewertungen.

Keine laterale Ausbreitung

Zero Trust benötigt keine Netzwerksegmentierung – Ihr Netzwerk dient ausschließlich der Datenübermittlung. Verringern Sie das Schadenspotenzial, schützen Sie sich vor Insiderangriffen und senken Sie Ihren Betriebsaufwand.

Die wichtigsten Angebote

Kontrollierten Sie den User-Zugriff auf kritische Systeme (SSH/RDP/VNC).

Nutzen Sie Decoys zur Erkennung und Abwehr infizierter User, die sich lateral durchs Netzwerk bewegen wollen.

Nutzen Sie OWASP Top 10, CVE und userdefinierten Schutz für den Anwendungstraffic.

Schutz vor Datenverlusten

Finden Sie durch die automatische Klassifizierung sensibler Daten Schatten-IT und riskante Apps. Mit Schutz für User, Workloads und IoT/OT-Daten bei Übertragung und Speicherung − per Inline-Überprüfung von E-Mails, Endpunkt-DLP und umfangreicher TLS-Inspektion.

Die wichtigsten Angebote

Sichern Sie vertrauliche Daten im Web, per E-Mail und in GenAI-Apps.

Sichern Sie USB-Laufwerke, Drucker, Netzwerkfreigaben, Client-Synchronisierung und Offline-Modus.

Schließen Sie gefährliche Fehlkonfigurationen in SaaS-Plattformen wie Microsoft 365 und Google Workspace.

Sichern Sie öffentliche Cloud-Daten mit umfassender Datenermittlung und Statusverwaltung.

Aktivieren Sie sicheren Datenzugriff für nicht verwaltete und private User-Geräte.

Stoppen Sie Datenverluste durch riskante GenAI-Anwendungen mit detaillierten Echtzeit-Einblicken.

Zur interaktiven Produkt-Demo

Komplexe Cyberangriffe wie Ransomware, Supply-Chain-Angriffe oder Phishing können mit proprietärer Advanced Threat Protection abgewehrt werden.

Ausgewählte Allianzen

unsere Plattform

Zscaler Zero Trust Exchange

Sichere User-, Workload- und Gerätekommunikation zwischen und

innerhalb von Zweigstellen, Cloud-Umgebungen und Rechenzentrum.

Zero Trust Everywhere

Zuverlässiger Schutz vor Cyberangriffen

- Externe Angriffsfläche minimieren

- Schutz vor Kompromittierung

- Schutz vor lateralen Bewegungen

Schutz für Daten

- Datensicherheitsstatus ermitteln, klassifizieren und bewerten

- Datenverluste kanalübergreifend verhindern

Sichere KI-Nutzung

- Sicherheit bei der Nutzung öffentlicher KI-Tools

- Sicherheit bei der Nutzung privater KI-Anwendungen und -Modelle

- Sichere Agent-Kommunikationen

Betriebsabläufe automatisieren

- Sicherheitsabläufe beschleunigen

- Hervorragende digitale User Experience

FAQ

FAQs

Ganzheitlicher Bedrohungsschutz umfasst eine Reihe von Sicherheitslösungen, die Sicherheitsexperten zum Schutz von Systemen und Netzwerken vor Malware und anderen zielgerichteten Cyberangriffen einsetzen. Bei solchen Angriffen versuchen Cyberkriminelle, Systeme oder Netzwerke zu infiltrieren, um Services zu unterbrechen oder Daten zu stehlen. Das Ziel der Angreifer ist dabei meist finanzieller Profit. Zum Beitrag

Zero Trust ist eine Sicherheitsstrategie, die auf dem Prinzip beruht, dass keine Entität – User, App, Dienst oder Gerät – standardmäßig als vertrauenswürdig eingestuft werden darf. Nach dem Prinzip der minimalen Rechtevergabe wird vor dem Zulassen einer Verbindung die Vertrauenswürdigkeit basierend auf dem Kontext und der Sicherheitslage der Entität geprüft und dann für jede neue Verbindung kontinuierlich neu bewertet, auch wenn die Entität zuvor authentifiziert wurde. Zum Beitrag

Ein Ransomware-Angriff ist eine Art von Malware-Angriff, bei dem Cyberkriminelle Dateien verschlüsseln, Daten exfiltrieren (stehlen) und mit deren Veröffentlichung drohen, um das Opfer zu einer Lösegeldzahlung zu zwingen, die meistens in Kryptowährung erfolgt. Die Angreifer versprechen in der Regel, nach der Zahlung Schlüssel zur Entschlüsselung bereitzustellen und/oder gestohlene Daten zu löschen. Ransomware ist zu einem sehr beliebten Erpressungsmittel von Cyberkriminellen geworden, da Endgeräte durch Remote- und hybride Arbeitsmodelle von neuen Sicherheitslücken betroffen sind. Zum Beitrag

Threat Intelligence bezeichnet das Erfassen, Analysieren und Weitergeben von Informationen über vermutete, aufkommende und aktive Cyberbedrohungen, einschließlich Schwachstellen, TTPs von Bedrohungsakteuren und IOCs (Indicators of Compromise). Sicherheitsteams nutzen Threat Intelligence, um Risiken zu identifizieren und zu mindern, Sicherheitskontrollen zu verstärken und proaktive Reaktionen auf Vorfälle zu ermöglichen. Zum Beitrag