Zero laterale Bewegungsfreiheit. Zero Angriffsfläche.

Die Zero-Trust-Segmentierung ohne Agents eliminiert das Risiko lateraler Bewegungen innerhalb von Fabriken, indem sie Produktionslinien und einzelne Endgeräte ohne zusätzliche Software isoliert.

Einfache Trennung zwischen IT, OT und IoT

Ersetzen Sie interne Firewalls und NAC

Bereitstellung innerhalb weniger Stunden ohne Ausfallzeiten, Agents oder VLAN-Umadressierung

Das Problem

Legacy-Architekturen, Legacy-Risiken

Manuelle VLAN-Segmentierungs-, NAC- und ACL-Projekte werden nie abgeschlossen.

Mix aus Legacy-Infrastruktur und modernen Systemen

Jahrzehntealte OT-Geräte können nicht gepatcht oder aktualisiert werden, sodass kritische Schwachstellen bestehen bleiben.

Mehr Zugriff durch Dritte

Geschäftspartner, Anbieter und ausgelagerter Support erfordern eine sichere, nahtlose Kommunikation.

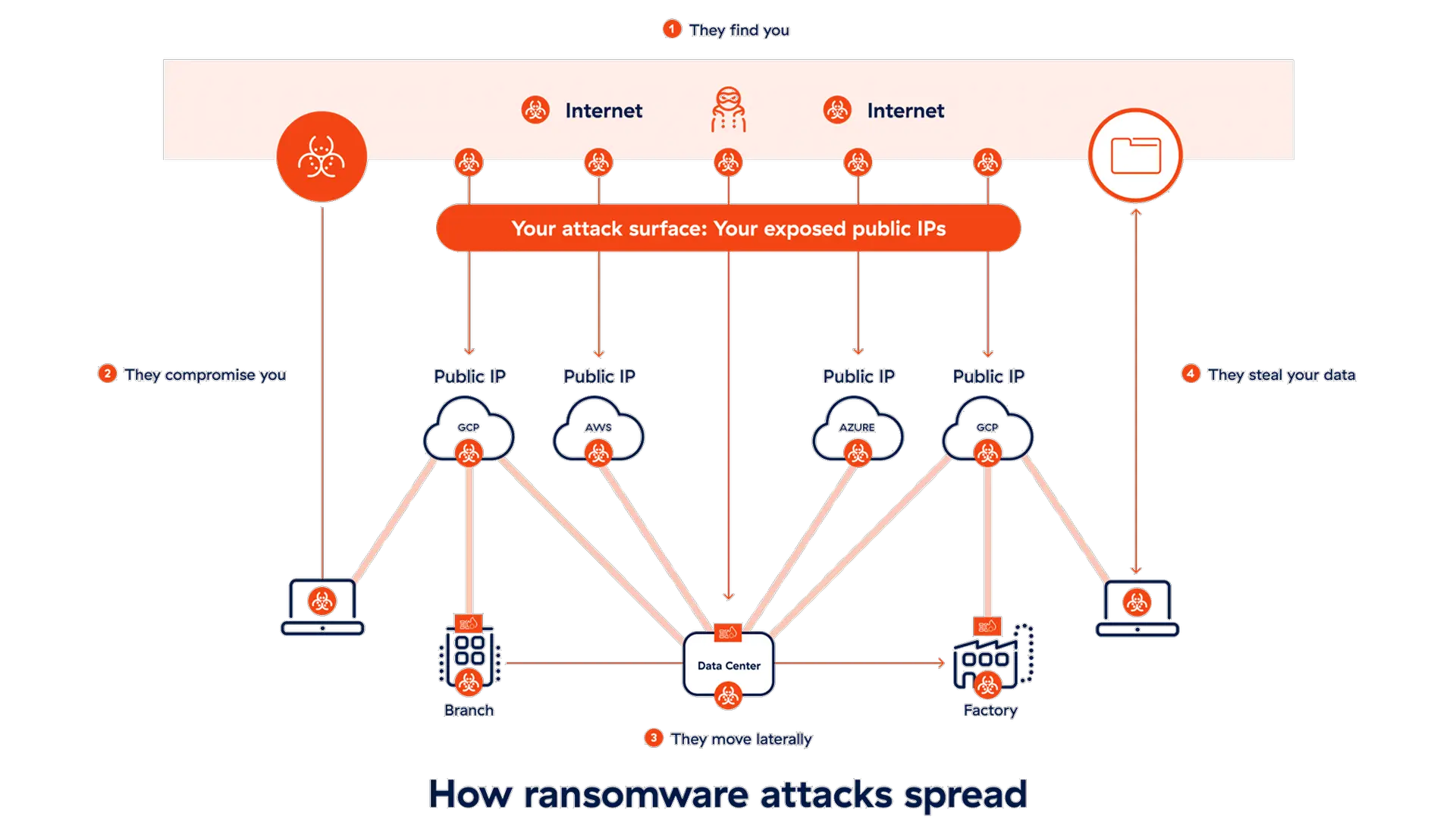

Flache Netzwerke mit komplexen Architekturen

In herkömmlichen Architekturen können sich Bedrohungen problemlos ausbreiten, sobald sie im Netzwerk sind.

Zunehmende Cyberangriffe

22 % der Ransomware-Angriffe zielten im vergangenen Jahr auf Industriezweige, insbesondere im verarbeitenden Gewerbe.

Lösungsüberblick

Zscaler OT/IoT Segmentation ist eine Lösung ohne Agents, die Firewalls, NAC und manuelle VLANs ersetzt. Isolieren Sie Ihre Geräte vollständig ohne Agents, Upgrades oder Ausfallzeiten. Sorgen Sie dafür, dass Altmaschinen und Headless-Systeme sicher und betriebsbereit bleiben. Mit automatisierten Richtlinien erhalten Sie Sicherheit, die einfach und reibungslos funktioniert, ohne die Produktion zu verlangsamen.

Details

Optimieren Sie Betriebszeit und Abläufe

Minimieren Sie manuelle Konfigurationsfehler. Befähigen Sie lokale OT-Teams zur Bewältigung von Routineproblemen und entlasten Sie dadurch Ihre IT.

Funktion

Isolieren Sie jedes Gerät in einem eigenen Segment (mit/32).

Gruppieren Sie Geräte, User und Apps automatisch zur Richtliniendurchsetzung.

Durchsetzung dynamischer Richtlinien für den lateralen Traffic sowie IT/OT- und Purdue-Schichttrennung.

Eliminieren Sie Firewalls, NAC-Geräte und agentbasierte Software.

Ransomware Kill Switch

Automatisieren Sie die Reaktion auf Vorfälle mit einer einfachen, vom User wählbaren Reduzierung der Angriffsfläche. Wählen Sie einfach einen voreingestellten Schweregrad, um bekanntermaßen anfällige Protokolle und Ports schrittweise zu sperren.

Funktion

Passen Sie den Schutz mit vier wählbaren Richtlinienstufen je nach Schweregrad an Echtzeitrisiken an.

Beschränken Sie den Zugriff auf kritische Infrastrukturen ausschließlich auf bekannte MAC-Adressen.

Nahtlose Integration mit Ihrem vorhandenen SIEM und SOAR für automatische Reaktionen.

Blockieren Sie sofort die von Ransomware am häufigsten verwendeten Protokolle wie RDP/SMB und SSH.

Beginnen Sie mit der Erkennung aller OT-Geräte

Entdecken und klassifizieren Sie alle Geräteressourcen in Echtzeit, mit vollständiger lateraler Transparenz und Kontrolle. Sichern Sie sich die Kontrolle über Endgeräte, ohne dass Sie Endgeräte-Agents bereitstellen oder verwalten müssen.

Funktion

Automatisches Erkennen und Klassifizieren von Geräten im lateralen LAN-Verkehr.

Erstellen Sie eine Basisanalyse Ihrer Traffic-Muster und Geräteverhalten und identifizieren Sie befugte und unbefugte Zugriffe.

Gewinnen Sie präzise Netzwerkeinblicke zur Unterstützung des Performance-Managements und der Visualisierung von Bedrohungen.

Nutzen Sie Integrationen von Drittanbietern zum Abfragen, Taggen und Überwachen von Warnmeldungen.

Vorteile

Was unterscheidet unsere Lösung zur OT/IoT-Segmentierung von den Mitbewerbern?

Keine Endgeräte-Agents

Lückenlose Segmentierung von Legacy-Servern, Headless-Maschinen und IoT/IoMT-Geräten, auf denen keine Agents installiert werden können.

Eine einheitliche Lösung

Profitieren Sie von nahtloser Bereitstellung integrierter OT/IoT-Segmentierung, Zero Trust SD-WAN und Privileged Remote Access (PRA).

Maximale Betriebszeit

Schnelle Bereitstellung ohne Hardware-Upgrades oder VLAN-Neuadressierung. Verlängern Sie die Lebensdauer älterer Geräte.

Demo anfordern

Erkennen und schützen Sie Ihr gesamtes OT/IoT-Ökosystem mit Zero Trust Device Segmentation. Unsere Experten beraten Sie gerne.