Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

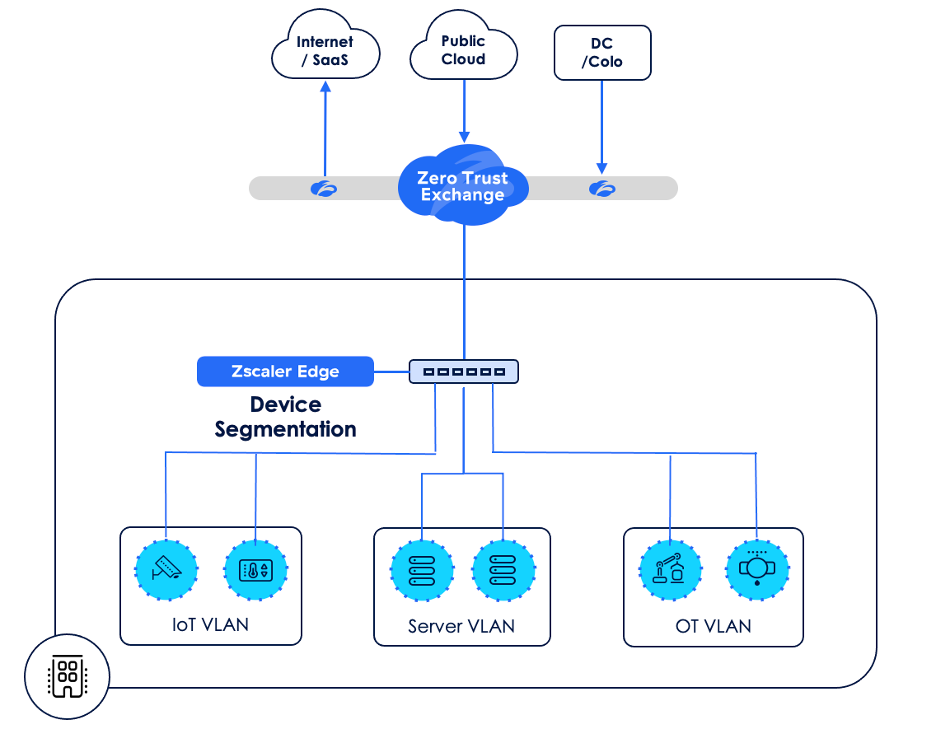

Zero Trust Inside: Gerätesegmentierung für Zweigstelle, Fabrik und Campus

Legacy Netzwerk- und Sicherheitsarchitekturen

In der heutigen komplexen digitalen Landschaft stellt die laterale Ausbreitung von Bedrohungen innerhalb von Zweigstellen, Fabriken und Campusgeländen – wo Malware oder Angreifer sich quer durchs Netzwerk bewegen – weiterhin eine große Herausforderung für die Cybersicherheit dar. Herkömmliche Lösungen, die auf teuren Firewalls oder komplexen Netzwerkzugriffskontrollen (NAC) basieren, stoßen oft an ihre Grenzen, da sie entweder auf veralteten Methoden beruhen oder die Installation von Agents auf Endgeräten erfordern, deren Implementierung nicht immer praktikabel ist. Zscaler Zero Trust Device Segmentation empfiehlt sich als ressourcenschonende, skalierbare Lösung für diese Sicherheitsprobleme. Die von Telekommunikationsnetzen inspirierte Zero-Trust-Architektur gewährleistet eine effektive Strategie zur Isolierung und zum Schutz jedes einzelnen Geräts in Unternehmensnetzwerken ohne die Komplexität herkömmlicher Netzwerksegmentierung.

Das große Problem: Seitliche Bedrohungsbewegung

1. Nicht segmentierte Geräte innerhalb der Niederlassung und Fabrik: Trotz jahrelanger Einführung zusätzlicher punktueller Sicherheitslösungen erlauben herkömmliche Methoden der Netzwerksegmentierung immer noch eine laterale Bewegung. Angreifer können ein Gerät kompromittieren und sich dann seitlich ausbreiten, wodurch vertrauliche Daten offengelegt werden oder der Betrieb gestört wird. Diese „Ost-West“-Bedrohungsbewegung ist insbesondere in Branchen problematisch, in denen die Verfügbarkeit von entscheidender Bedeutung ist, wie etwa im Gesundheitswesen, in der Fertigung, bei kritischen Infrastrukturen, und wo die Netzwerke oft relativ „flach“ sind.

2. Schwächen herkömmlicher Segmentierungslösungen: Viele bestehende Segmentierungslösungen basieren auf Zugriffskontrolllisten (ACLs) oder NAC-Richtlinien, die eine fortlaufende manuelle Verwaltung erfordern und nicht die für heutige Netzwerke erforderliche Skalierbarkeit gewährleisten. Darüber hinaus basieren viele Lösungen auf der Bereitstellung von Agents auf mehreren Geräten. Dies kann in Umgebungen mit Legacy-Systemen, IoT-Geräten und Betriebstechnologie-Ressourcen (OT), die keine agentenbasierte Sicherheit unterstützen, nicht praktikabel sein.

3. Fehlende unternehmensweite Geräteisolation: Zero Trust beruht auf der Annahme, dass kein Gerät, User oder Netzwerksegment standardmäßig als vertrauenswürdig eingestuft werden darf. Allerdings fehlt in herkömmlichen Unternehmensnetzwerken oft eine echte Geräteisolierung, sodass Lücken entstehen, über die sich Bedrohungen ausbreiten können. Dies gilt insbesondere für die grobe Segmentierung, die durch den Einsatz von lateralen Firewalls und herkömmlicher Perimetersicherheit erreicht wird.Der Ansatz von Zscaler, bei dem jedes Gerät in ein eigenes Eintelnetzwerk segmentiert wird, minimiert dieses Risiko, indem sichergestellt wird, dass Geräte nur dort kommunizieren können, wo es ausdrücklich erlaubt ist.

Ein von der Telekommunikation inspirierter Ansatz

Trotz Millionen von Usern wird über die Teilnehmernetze der Telekommunikationsunternehmen niemals Schadsoftware von einem Telefon auf ein anderes übertragen.Warum nicht? In diesen Systemen arbeitet jedes Teilnehmergerät isoliert, wodurch laterale Bewegungen verhindert wird. Beispielsweise hat ein kompromittiertes Mobilgerät mit einem Abonnement keine Auswirkungen auf andere Geräte. Die Zero Trust Device Segmentation von Zscaler verfolgt eine ähnliche Strategie: Jedes Gerät wird effektiv in seinem eigenen isolierten „Netzwerk“ platziert, wodurch seine Fähigkeit zur lateralen Verbindung eingeschränkt wird.

So funktioniert die Gerätesegmentierung

Die Zero Trust Device Segmentation von Zscaler zielt darauf ab, die Segmentierung zu vereinfachen, indem Zero-Trust-Sicherheit direkt in die Netzwerkinfrastruktur eingebettet wird. Hier ist eine Aufschlüsselung der wichtigsten Bereitstellungs- und Betriebsmechanismen:

1. Einfache Bereitstellung

- Platzierung: Das Zscaler Edge-Gerät wird neben dem Core-Switch auf einem Trunk-Port bereitgestellt und erstellt so ein nahtloses Gateway zum Abfangen und Verwalten von Geräteverbindungen.

- Hochverfügbarkeitskonfiguration: Normalerweise werden zwei Geräte als aktives und Standby-Paar installiert, um einen unterbrechungsfreien Dienst und Widerstandsfähigkeit gegenüber einzelnen Ausfallpunkten zu gewährleisten.

2. Automatische Gerätesegmentierung

- SVI-Deaktivierung: Nach der Bereitstellung wird die Switch Virtual Interface (SVI) des Switches für das VLAN deaktiviert und das Zscaler Edge-Gerät übernimmt die Rolle des Standard-Gateways.

- Netzmaskenanpassung zur Isolierung: Wenn Geräte ihre IP-Leases erneuern, ändert das Gerät ihre Netzmaske in eine /32 und isoliert effektiv jedes Gerät mit einer einzigartigen Subnetzmaske.

- Umgang mit Geräten mit statischer IP: Für statische Geräte bietet Zscaler automatisierte Skripte, die deren Netzmaskenkonfigurationen ohne Ausfallzeiten oder Sitzungsabbrüche aktualisieren und so eine nahtlose Integration in Hochverfügbarkeitsumgebungen wie Krankenhäusern und Firmengeländen ermöglichen.

Alles inventarisieren, überall durchsetzen

Sobald die Zero Trust Device Segmentation bereitgestellt ist, ermöglicht sie eine detaillierte Kontrolle und Transparenz im gesamten Netzwerk:

1. Geräteklassifizierung und dynamische Gruppierung

- Die Plattform von Zscaler erkennt, klassifiziert und gruppiert Geräte selbstständig nach Typ (z. B. Drucker, IoT-Geräte, Android-Geräte). Wenn neue Geräte hinzugefügt oder entfernt werden, werden die Gruppenmitgliedschaften dynamisch aktualisiert und bieten so kontinuierliche Transparenz in Echtzeit.

- Gruppierungsflexibilität: Gerätegruppierungen können basierend auf Typ, Betriebssystem oder userdefinierten Attributen konfiguriert werden, was eine gezielte Richtliniendurchsetzung und eine vereinfachte Verwaltung ermöglicht.

2. Richtliniendurchsetzung mit rollenbasierter Kontrolle

- Es können Richtlinien erstellt werden, um die Kommunikation zwischen bestimmten Gerätetypen, Regionen oder Organisationseinheiten einzuschränken. So können Administratoren beispielsweise die Kommunikation von Kameras mit Druckern einschränken oder den internen Remote Desktop Protocol (RDP)-Zugriff organisationsweit blockieren, um die Angriffsfläche deutlich zu verringern.

- Umfangsanpassung: Richtlinien können global, regional oder lokal angewendet werden und bieten Flexibilität für Organisationen mit komplexen, verteilten Netzwerken.

- Zentralisiertes Verwaltungsportal: Die Plattform von Zscaler umfasst ein Verwaltungsportal mit rollenbasierter Zugriffskontrolle, das es Administratoren ermöglicht, Richtlinien festzulegen, die Netzwerkaktivität anzuzeigen und Anpassungen in Echtzeit vorzunehmen.

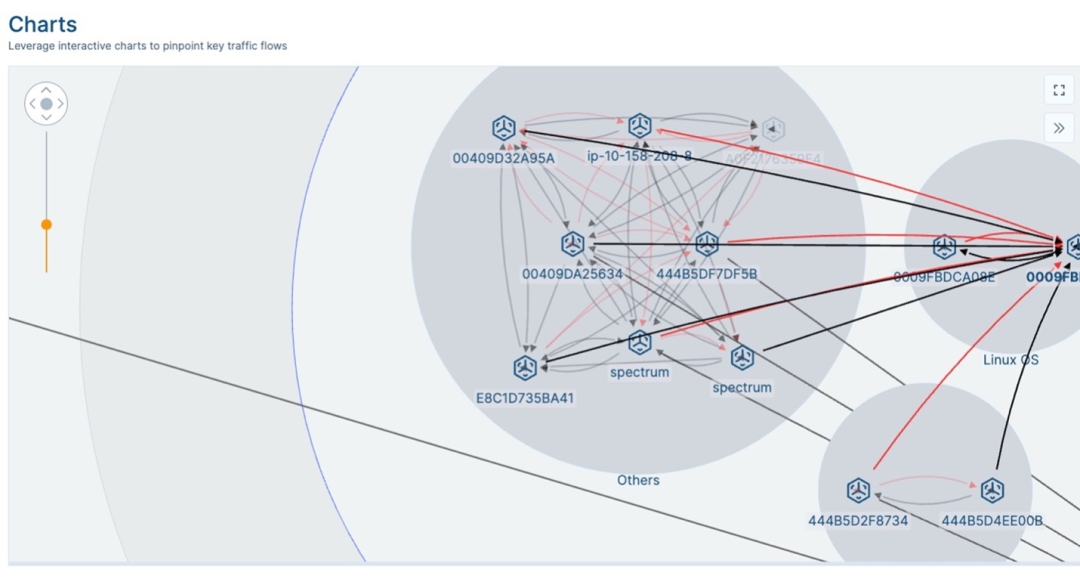

3. Volle Ost-West-Sichtbarkeit

- Die Plattform bietet eine visuelle Karte der Netzwerkaktivität und erfasst alle Verkehrsflüsse im gesamten Netzwerk. Diese Sichtbarkeit umfasst sowohl Nord-Süd- (externe) als auch Ost-West-Verkehrsmuster (intern) und ermöglicht so eine schnelle Diagnose von Netzwerkproblemen.

- Farbcodierte Flussindikatoren: Netzwerk-Ereignisse werden mit intuitiven Farbcodes dargestellt: Rot für blockierten Datenverkehr, Grün für zulässige Verbindungen und Schwarz für Standardrichtlinien. Administratoren können einfach die MAC-Adresse, den Hostnamen oder die IP eines Geräts eingeben, um dessen Interaktionen in Echtzeit anzuzeigen und so eine schnellere Fehlerbehebung zu ermöglichen.

Warum Zscaler?

Die einzigartige Architektur der Zero Trust Device Segmentation von Zscaler bietet wesentliche Vorteile gegenüber herkömmlichen Methoden:

1. Reduzierung von Komplexität und Kosten:

Durch den Wegfall von Ost-West-Firewalls und komplexen Zugriffskontrollmechanismen reduziert Zscaler die Netzwerkkomplexität und die Aktualisierungskosten erheblich. Administratoren müssen keine umfangreichen ACLs mehr verwalten oder auf Firewall-Regelaktualisierungen angewiesen sein, um die Segmentierung aufrechtzuerhalten.

2. Segmentierung ohne Agents für Legacy- und IoT-Geräte:

Viele Legacy- und IoT-Geräte unterstützen keine Agents, was ihre Absicherung mit herkömmlichen Lösungen erschwert. Der Ansatz von Zscaler erfordert keine Agents und empfiehlt sich daher als ideale Lösung für industrielle Umgebungen, Smart Factories und andere Umgebungen mit einer Kombination unterschiedlicher Gerätetypen.

3. Verbesserte Compliance und Erkennung:

Die automatische Geräteerkennung und -klassifizierung von Zscaler vereinfacht die Einhaltung branchenspezifischer Vorschriften, indem sichergestellt wird, dass alle Geräte erfasst und geschützt sind. Darüber hinaus hilft die zentrale Ansicht der Netzwerkflüsse, potenzielle Sicherheitsvorfälle oder Richtlinienverstöße schnell zu identifizieren.

4. Schnelle Bereitstellung und Flexibilität:

Die Lösung von Zscaler lässt sich schnell – oft innerhalb eines Tages – implementieren und ermöglicht so eine rasche Wertschöpfung. Die Konfigurationsoptionen bieten Flexibilität und erlauben es Unternehmen, die Segmentierung an ihre betrieblichen Bedürfnisse anzupassen, ohne Ausfallzeiten oder lange Projektlaufzeiten in Kauf nehmen zu müssen.

Schutz von Zweigstellen: Die Rolle des Zero-Trust- Models

Gängige Anwendungsfälle für die Gerätesegmentierung

Automatische Geräteerkennung und -klassifizierung.

Ideal für Umgebungen mit bekannten und unbekannten Geräten, wie z. B. im Gesundheitswesen oder in der Fertigung. Durch die Automatisierung des Erkennungsprozesses ermöglicht Zscaler Administratoren, sowohl verwaltete als auch nicht verwaltete Geräte zu überwachen und so die Netzwerkstabilität zu gewährleisten.

Segmentierung ohne Agents für Legacy-, IoT- und OT-Geräte

Für Branchen mit OT-Anlagen wie Energie und Fertigung stellt Zscaler eine Segmentierungslösung ohne Agents bereit, die robuste Sicherheit ohne Produktionsausfälle oder eine Nachrüstung von IP-Endpunkten gewährleistet.

Keine lateralen Firewalls:

Durch den Wegfall herkömmlicher interner Firewalls minimiert Zscaler die Angriffsfläche und senkt die Infrastrukturkosten. Dies ist besonders vorteilhaft für Unternehmen, die IT von OT trennen oder wichtige Produktionslinien voneinander abgrenzen müssen, was andernfalls ein umfangreiches Firewall-Management erfordern würde.

Das Ende lateraler Bedrohungen innerhalb der Niederlassung, der Fabrik und des Campus

Zscaler Zero Trust Device Segmentation führt einen modernen, effizienten Ansatz zur Zero Trust-Segmentierung für Geräte in Zweigstellen, Fabriken und auf dem Campus ein. Mit der Möglichkeit, jedes Gerät einzeln zu isolieren, herkömmliche Firewalls zu eliminieren und Richtlinien zentral zu verwalten, vereinfacht Zscaler die komplexe Aufgabe der Segmentierung. Inspiriert durch das von Natur aus isolierte Telkomodell sorgt es für Zero Trust auf allen Geräten und unterstützt sowohl die Sicherheit als auch die Betriebskontinuität.

Für Unternehmen, die mit Herausforderungen bei der Segmentierung kämpfen, bietet die Lösung von Zscaler die Möglichkeit, innerhalb von 24 Stunden echte Sicherheit und Resilienz auf Geräteebene zu erreichen. Mit Zscaler ist Segmentierung kein langwieriges und ressourcenintensives Projekt mehr, sondern eine ressourcenschonende, einfach zu verwaltende Lösung, die den heutigen Zero-Trust-Prinzipien entspricht. Und als Modul von Zscaler Zero Trust für Zweigstellen und Cloud-Umgebungen können Sie die Zero-Trust-Prinzipien nun unternehmensweit implementieren.

Weitere Informationen über Neurungen im Bereich Zero Trust für Zweigstellen und Cloud-Umgebungen erhalten Sie unter zscaler.com/ztsegmentation.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.