Stärken Sie Ihr Unternehmen mit einer Zero-Trust-Architektur

Schützen

Senken Sie das Geschäftsrisiko durch Schutz vor Cyberbedrohungen und Datenverlust.

Vereinfachte

Reduzieren Sie Kosten und Komplexität durch Abschaffung von Einzellösungen und Reduzierung der Betriebskosten.

Transformieren

Verbessern Sie die geschäftliche Agilität durch Cloud-natives Zero-Trust-Networking für User, Workloads und Zweigstellen.

Auf die Architektur kommt es an

Die Geschäftswelt hat sich verändert

Herkömmliche Netzwerk- und Sicherheitsmodelle sind den revolutionären Technologien von heute nicht gewachsen. Neue Tools treiben die digitale Transformation voran und steigern Agilität und Wettbewerbsfähigkeit, erfordern aber einen neuen Ansatz für Vernetzung und Sicherheit.

Mobilität

Cloud

IoT/OT

KI/ML

Die digitale Transformation erfordert eine Zero-Trust-Architektur

Herkömmliche Netzwerk- und Firewall-Architektur behindern die Transformation

Ein vertrauenswürdiges Netzwerk, das durch einen Sicherheitsperimeter geschützt wird, verbindet User, Standorte und Anwendungen. Der Versuch, Cloud-Services und andere neuartige Ressourcen durch eine Erweiterung des Netzwerkperimeters einzubinden, ist riskant und teuer und beeinträchtigt die User Experience.

Eine Zero-Trust-Architektur unterstützt die Transformation

Zero Trust bedeutet den Abschied von netzwerkzentrierten Ansätzen. Eine speziell entwickelte Cloud fungiert als intelligente Schaltzentrale, die anhand von Unternehmensrichtlinien bestimmt, wer worauf zugreifen darf – überall und über jedes Netzwerk. Dieser Ansatz stärkt die Sicherheit, spart Kosten und gewährleistet eine bessere User Experience.

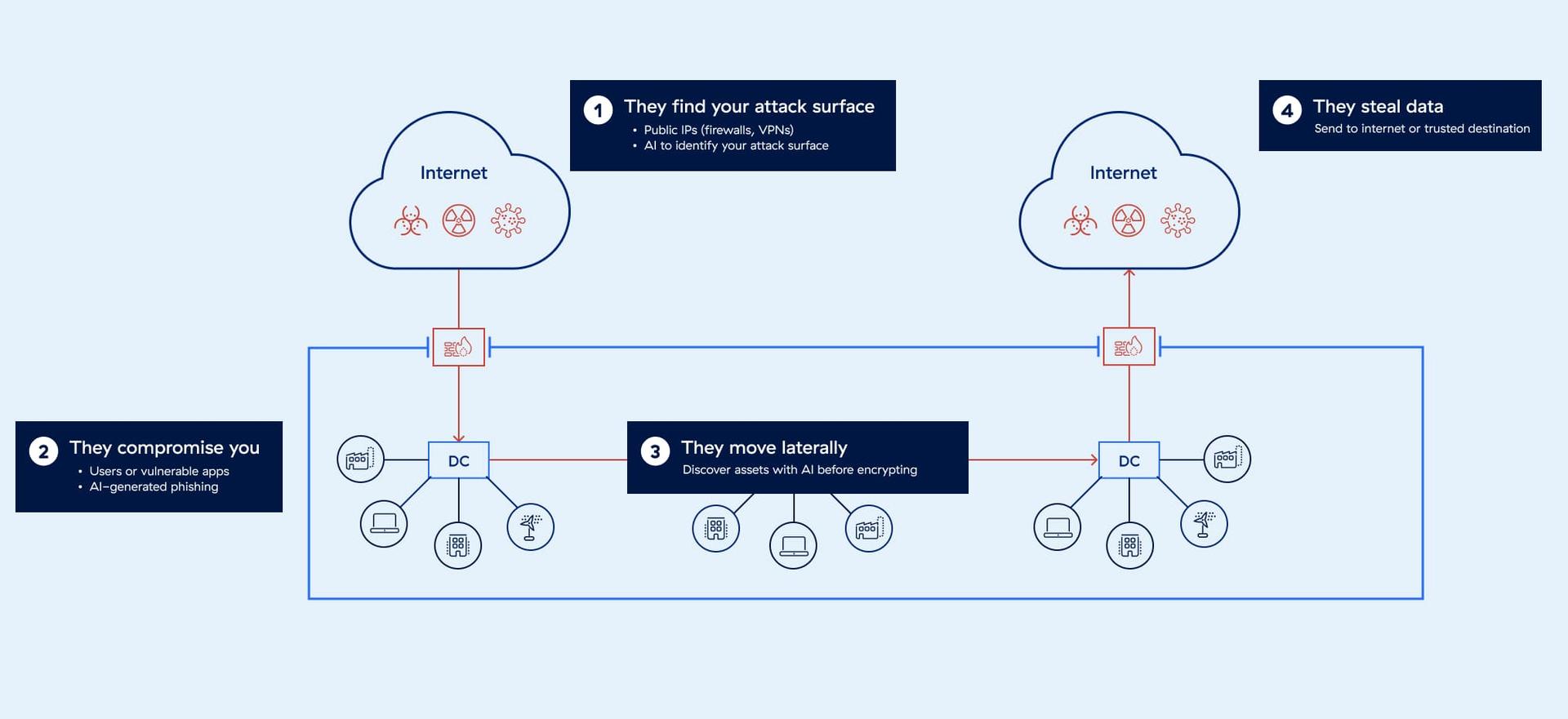

Das Problem

Firewall- und VPN-Architekturen erhöhen das Risiko

Unternehmen auf der ganzen Welt geben Unsummen für Firewalls aus − und doch nehmen die Angriffe zu. Das Problem liegt auf der Hand: Perimeterbasierte Sicherheitstools können Hub-and-Spoke-Netzwerke nicht zuverlässig vor Sicherheitsverletzungen in allen vier Angriffsphasen schützen.

Die Hacker finden Sie immer

Jede IP ist angreifbar – sogar die von Firewalls, die Sie doch eigentlich schützen sollen.

Kompromittierung

Angreifer nutzen Schwachstellen aus, um sich Zugang zu Ihrem Netzwerk zu verschaffen.

Laterale Bewegungen

Ein infizierter Computer kompromittiert Ihr gesamtes Netzwerk.

Datenverluste

Sensible Daten in Anwendungen, Servern und ganzen Netzwerken können verloren gehen.

Plattform im Überblick

Die Zero Trust Exchange ist eine ganzheitliche integrierte Plattform, mit der die Transformation von Sicherheit und Netzwerk für alle User, Workloads, IoT/-OT-Geräte und B2B-Partner problemlos umsetzbar ist.

Unsere einzigartige Proxy-Architektur von Zscaler basiert dagegen auf dem Prinzip der minimalen Rechtevergabe und ermöglicht vollständige TLS/SSL-Prüfungen auch bei hohen Datenvolumen. Unter Berücksichtigung von Identität, Kontextdaten und Geschäftsrichtlinien werden Einzelverbindungen zwischen Usern und Anwendungen hergestellt.

Vorteile

Reduziertes Risiko in allen vier Phasen der Angriffskette

Minimale Angriffsfläche

Anwendungen werden hinter der Zero Trust Exchange verborgen, sodass sie für das Internet unsichtbar sind.

Schutz vor Kompromittierung

Überprüfen Sie den gesamten Traffics, einschließlich des verschlüsselten Traffics, und blockieren Sie Bedrohungen in Echtzeit.

Keine laterale Ausbreitung

Autorisierte Entitäten (z. B. User) werden nicht mit dem Netzwerk, sondern direkt mit der Anwendung verbunden.

Schutz vor Datenverlusten

Vertrauliche Daten werden während der Übertragung und im Ruhezustand automatisch erkannt und geschützt.

Unser Zero-Trust-Ansatz

Verifizierung der Identität

Überprüfen Sie, welche Entität versucht, Zugriff zu erhalten. Die Plattform verifiziert die Identität des Users, des Geräts oder der Workload durch Integrationen mit externen Identitätsanbietern.

Ziel bestimmen

Ermitteln Sie, wohin die Verbindung geht – ob zu einer Webseite, SaaS-Anwendung, privaten Anwendung oder einem anderen Ziel –, und stellen Sie sicher, dass das Ziel bekannt ist und als unschädlich eingestuft wird.

Risikobewertung

Bestimmen Sie mithilfe von KI das Risiko auf Grundlage des Kontexts und berücksichtigen Sie dabei Faktoren wie Userverhalten, Gerätestatus, Ziel und Inhalt, Informationen von Drittanbietern sowie mehr als 500 Billionen Signale pro Tag.

Richtlinien durchsetzen

Sie entscheiden, ob die Anfrage genehmigt, blockiert, isoliert oder zu einem Decoy umgeleitet werden soll. Die Plattform setzt Richtlinien in Echtzeit und auf Einzelfallbasis für jede Anfrage durch.

Dreiteilige Webinar-Reihe „Zero Trust: Theoretische Grundlagen und praktische Umsetzung“

Erwerben Sie Zero-Trust-Kompetenz und werden Sie Zero-Trust-Botschafter in Ihrem Unternehmen.

Anwendungsfälle

Absicherung jeder Phase der Transformation

Empower your people with fast, secure, and reliable access to the internet, SaaS, and private apps.

Secure your workload communications and protect data at rest within your clouds/SaaS apps.

Gain IoT device discovery, zero trust connectivity for IoT/OT, and privileged remote access to OT.

unsere Plattform

Zscaler Zero Trust Exchange

Sichere User-, Workload- und Gerätekommunikation zwischen und

innerhalb von Zweigstellen, Cloud-Umgebungen und Rechenzentrum.

Zero Trust Everywhere

Zuverlässiger Schutz vor Cyberangriffen

- Externe Angriffsfläche minimieren

- Schutz vor Kompromittierung

- Schutz vor lateralen Bewegungen

Schutz für Daten

- Datensicherheitsstatus ermitteln, klassifizieren und bewerten

- Datenverluste kanalübergreifend verhindern

Sichere KI-Nutzung

- Sicherheit bei der Nutzung öffentlicher KI-Tools

- Sicherheit bei der Nutzung privater KI-Anwendungen und -Modelle

- Sichere Agent-Kommunikationen

Betriebsabläufe automatisieren

- Sicherheitsabläufe beschleunigen

- Hervorragende digitale User Experience

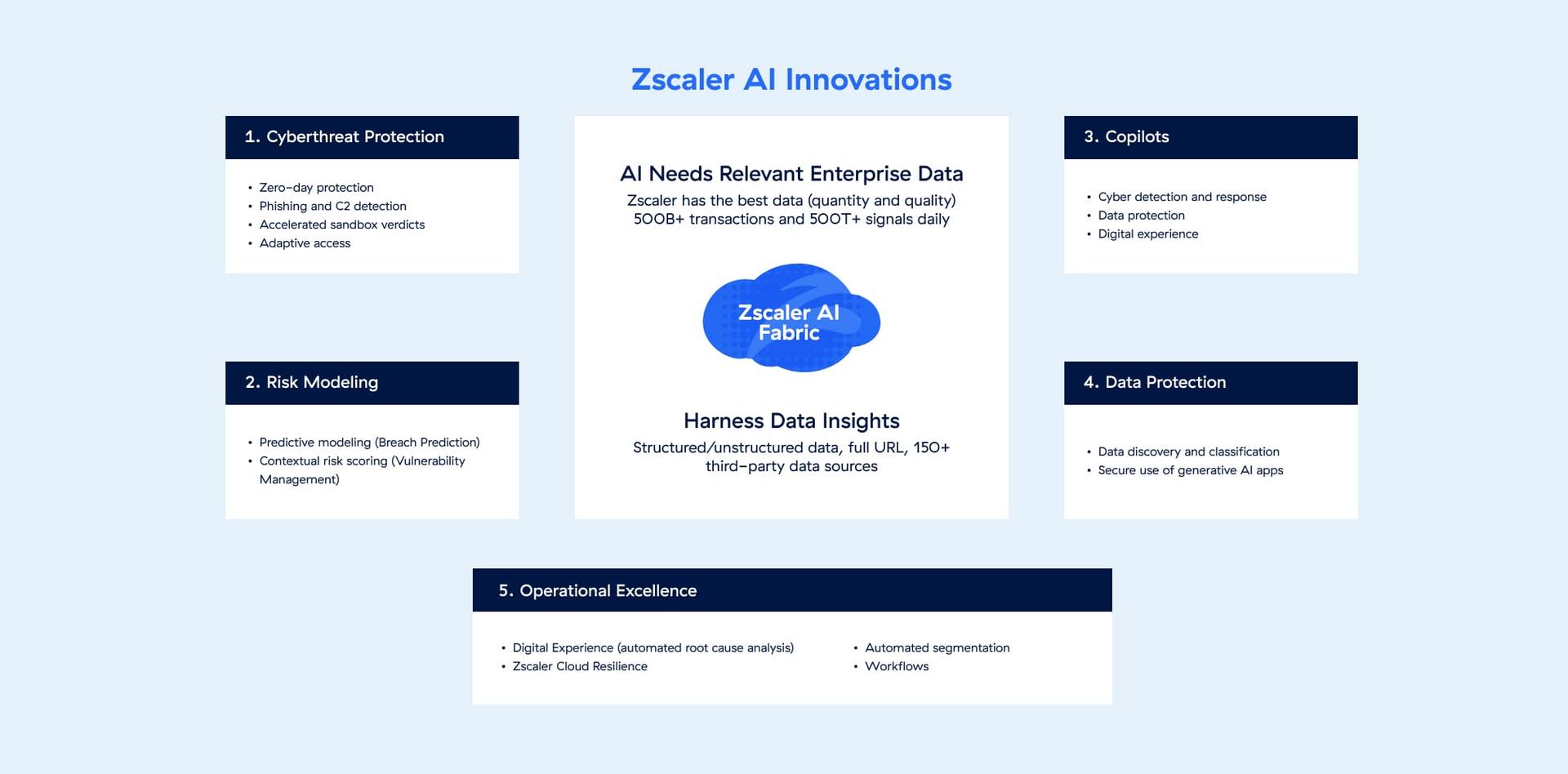

Zero Trust + KI

Führender KI-Pionier

Die Zero Trust Exchange nutzt KI/ML für branchenführenden Bedrohungsschutz und Data Protection, Automatisierung und Produktivitätsgewinne.

Anerkennung

Spitzenreiter unter den Zero-Trust-Anbietern

500+ Mrd

160+ DCs

>70 NPS

9+ Mrd.

500T+

400+

~45%

Leader

Nasdaq-100

Demo anfordern

Lassen Sie sich von unseren Experten zeigen, wie die Zero Trust Exchange Ihre Sicherheitsstrategie stärken und Ihre Geschäftsabläufe transformieren kann.