Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

VPN und ZTNA im Vergleich: Was ist besser für sicheren Remotezugriff?

In diesem Blogbeitrag stellen wir zwei Möglichkeiten zur Sicherung hybrider Belegschaften und ihres Zugriffs auf Anwendungen, Daten und andere internetbasierte Services mit ihren jeweiligen Besonderheiten gegenüber: Zero Trust Network Access (ZTNA) und virtuelle private Netzwerke (VPN). Beide Ansätze haben eindeutige Vorteile – aber nur einer gewährleistet skalierbare Sicherheit, ohne die Angriffsfläche zu vergrößern, und eliminiert gleichzeitig die Kosten für herkömmliche Netzwerksicherheitstools.

Zuverlässiger Schutz für hybride Belegschaften: VPN und ZTNA im Vergleich

Immer mehr Unternehmen stellen auf hybride Arbeitskonzepte und Cloud-Computing um. Damit sind sowohl Mitarbeiter als auch Anwendungen in unterschiedlichen physischen und virtuellen Umgebungen verteilt. Eine herkömmliche perimeterbasierte Sicherheitsstrategie gewährleistet vor diesem Hintergrund keinen ausreichenden Schutz vor aktuellen, geschweige denn zukünftigen Bedrohungen. Die Einführung eines proaktiven Sicherheitsansatzes ist daher alternativlos.

VPNs und ZTNA sind zwei primäre Mittel zum Schutz von Usern und Daten. Es handelt sich jedoch um sehr unterschiedliche Ansätze. Welcher eignet sich besser für Ihr Unternehmen? In diesem Beitrag wollen wir die Vor- und Nachteile beider Optionen sowie häufige Anwendungsfälle untersuchen.

Virtuelle private Netzwerke gewährleisten sicheren Zugriff, verursachen aber Latenzprobleme

Ein virtuelles privates Netzwerk stellt eine sichere und verschlüsselte Verbindung über ein Netzwerk her – und im Zeitalter der Hybridarbeit fungiert das Internet als Erweiterung des Unternehmensnetzwerks. Mitarbeiter nutzen VPN, um von jedem beliebigen Standort aus Verbindungen zum Unternehmensnetzwerk und den dort gehosteten Ressourcen herzustellen. Dadurch können sie auf Anwendungen, Dateien, Datenbanken und andere Ressourcen so zugreifen, als wären sie im Büro.

VPNs schützen außerdem die Online-Privatsphäre der User, indem sie ihre IP-Adressen maskieren und den Internettraffic verschlüsseln. Unternehmen setzen seit den 1990er Jahren VPNs ein, um die Remote-Konnektivität zu sichern, damit über das Internet übertragene Daten privat und sicher bleiben. Vertrauliche Informationen wie Finanzdaten, Kundendetails und Kommunikationsinhalte bleiben geschützt, wenn Mitarbeiter an Remote-Standorten arbeiten oder Daten mit Partnern und Kunden austauschen – selbst bei der Verwendung nicht vertrauenswürdiger öffentlicher Netzwerke.

So weit, so gut. Dabei ist jedoch zu berücksichtigen, dass die VPN-Nutzung bei allen Vorteilen auch einige Nachteile hat. Hier die Vorteile von VPNs im Überblick:

- Verbesserte Sicherheit: VPNs stellen verschlüsselte Verbindungen her und schützen so übertragene Daten vor dem Abfangen oder Überwachen durch Unbefugte. Dies ist von entscheidender Bedeutung, wenn Remote-Mitarbeiter öffentliche WLAN-Netzwerke verwenden, die die Angriffsfläche vergrößern, da sie anfällig für Hackerangriffe sind, die zu Datenlecks führen.

- Schutz der Privatsphäre: Durch Maskierung der IP-Adresse des Users und Verschlüsselung des Internettraffics tragen VPNs zum Schutz der Online-Privatsphäre der User bei. Sie verhindern, dass Internetanbieter und Websites Browseraktivitäten verfolgen, und erschweren so Dritten das Erfassen personenbezogener Daten.

- Unterstützung für Remote-Zugriff: Remote-Mitarbeiter und Geschäftspartner können sich von überall aus sicher mit Unternehmensnetzwerken verbinden. Dies erleichtert die Remote-Arbeit, die Zusammenarbeit und den Zugriff auf Ressourcen.

- Verschlüsselung von Daten: VPNs verschlüsseln alle zwischen den Geräten der User und einem VPN-Server übertragenen Daten, damit sie für Bedrohungsakteure nicht lesbar sind.

VPNs beeinträchtigen die Produktivität und verursachen Verwaltungsaufwand

Die Bereitstellung und Nutzung eines VPN bringt sowohl für IT-Verantwortliche als auch für Enduser erhebliche Probleme mit sich:

Komplexe Konfiguration und Verwaltung: Die Einrichtung eines VPN kann für weniger erfahrene IT-Mitarbeiter schwierig sein, insbesondere bei komplexen Konfigurationen.

Die Latenz beeinträchtigt die User Experience: VPNs erfordern das Backhauling des User-Traffics über ein Rechenzentrum. Daten müssen dadurch längere Strecken zurücklegen, was sich negativ auf die Leistung von Web-Anwendungen auswirkt.

Verbindungsprobleme führen zu einer langsameren Leistung: Bei VPN-Verbindungen kann es gelegentlich zu Unterbrechungen, instabilen Verbindungen oder einer langsameren Leistung kommen. Dies kann Ihre Mitarbeiter frustrieren, insbesondere wenn sie etwas schnell erledigen müssen.

ZTNA bietet sicheren Zugriff auf Anwendungen, Daten und andere Cloud-Ressourcen

Zero Trust Network Access ist ein Architekturansatz, der auf dem Kernprinzip „Niemals vertrauen, immer überprüfen“ basiert und damit das herkömmliche Netzwerksicherheitsmodell infrage stellt: Kein User oder Gerät darf grundsätzlich als vertrauenswürdig eingestuft werden. Der Zugriff auf Anwendungen wird ausschließlich für autorisierte User genehmigt und unterliegt kontinuierlicher Überprüfung. Dieses Modell stellt sicher, dass Usern nach dem Prinzip der minimalen Rechtevergabe nur Zugriff auf Anwendungen gewährt wird, die für die Ausführung ihrer Arbeitsaufgaben unbedingt erforderlich sind. Dadurch wird die potenzielle Angriffsfläche minimiert und das Risiko unbefugter Zugriffe verringert.

Operative Anwendungsfälle für den Einsatz von ZTNA in verschiedenen Branchen

Es gibt viele Szenarien, in denen die Anwendung von ZTNA User, Anwendungen und Daten schützt und gleichzeitig ein Höchstmaß an Sicherheit gewährleistet. Hier sind einige Beispiele:

- Konsistente Sicherheitskontrollen in Multicloud-Umgebungen: In Multicloud-Architekturen unterstützt ZTNA die Verwaltung des Zugriffs auf Ressourcen in mehreren Cloud-Umgebungen und gewährleistet konsistente Sicherheitsrichtlinien sowie Zugriffskontrollen.

- Sichere Nutzung des Internets of Things (IoT): Durch die Durchsetzung strenger Zugriffskontrollen und Geräteauthentifizierung können Unternehmen unbefugten Zugriff auf die IoT-Infrastruktur verhindern.

- Gesundheitswesen und Finanzdienstleistungen: Diese Branchen unterliegen strengen Datenschutzbestimmungen und profitieren von ZTNA, da es einen sicheren Zugriff auf vertrauliche Informationen im Einklang mit gesetzlichen Vorschriften gewährleistet.

- Öffentlicher Sektor und Rüstung: Staatliche Behörden und Betriebe können vertrauliche Informationen schützen und Datenschutzverstöße verhindern, indem sie sicherstellen, dass nur autorisiertes Personal auf kritische Systeme und Datenspeicher zugreifen kann.

- Bildungswesen: Diese Institutionen können den Zugriff auf Studentenakten, Forschungsdaten und Verwaltungssysteme sichern und so vertrauliche Informationen vor unbefugtem Zugriff schützen.

Voraussetzungen für Zero Trust Network Access

Um die erheblichen Vorteile von ZTNA optimal zu nutzen, ist eine Planung mit einem schrittweisen Ansatz zur Umstellung auf die neue Architektur erforderlich. Diese Herausforderungen werden im Folgenden zusammengefasst. Zscaler arbeitet eng mit Kunden zusammen, damit diese ZTNA schnell nutzen und dabei ihre IT-Kosten deutlich senken können:

- Die Implementierung von ZTNA erfordert sorgfältige Planung, insbesondere in großen und etablierten Netzwerken. Zscaler-Kunden profitieren von umfassender Erfahrung und Fachkenntnis hinsichtlich Netzwerkarchitektur, Userrollen, Anwendungsabhängigkeiten und mehr, die eine schnelle Wertschöpfung durch zügige Bereitstellung und Skalierung ermöglichen. Darüber hinaus erfordert die Architektur und Bereitstellung unserer Plattform im Allgemeinen keine Hardware. Stattdessen muss lediglich ein ressourcenschonender Software-Agent, der sogenannte Client Connector, auf Endgeräten bereitgestellt werden, um den Traffic an unsere globale Security Cloud weiterzuleiten. Die Zero Trust Exchange fungiert als Schaltzentrale für die kontinuierliche Bewertung der Identität, des Verhaltens und des Gerätestatus der User, Überprüfung von Inhalten und Durchsetzung von Richtlinien, um zu verhindern, dass Bedrohungen die Endgeräte erreichen.

- Die Umstellung von einer herkömmlichen Netzwerkarchitektur auf ein Zero-Trust-Modell kann Änderungen an der Infrastruktur, den Richtlinien und den Verfahren für den Userzugriff erfordern. All dies erfordert Zeit und Ressourcen für die Anpassung. Zscaler hat bereits zahlreiche Unternehmen weltweit in unterschiedlichen Branchen bei der phasenweisen Einführung von ZTNA begleitet. Dank unserer Expertise im Bereich ZTNA und den technischen Vorteilen unserer Plattform können wir bei Kunden die Inbetriebnahme innerhalb weniger Tage oder Wochen ermöglichen.

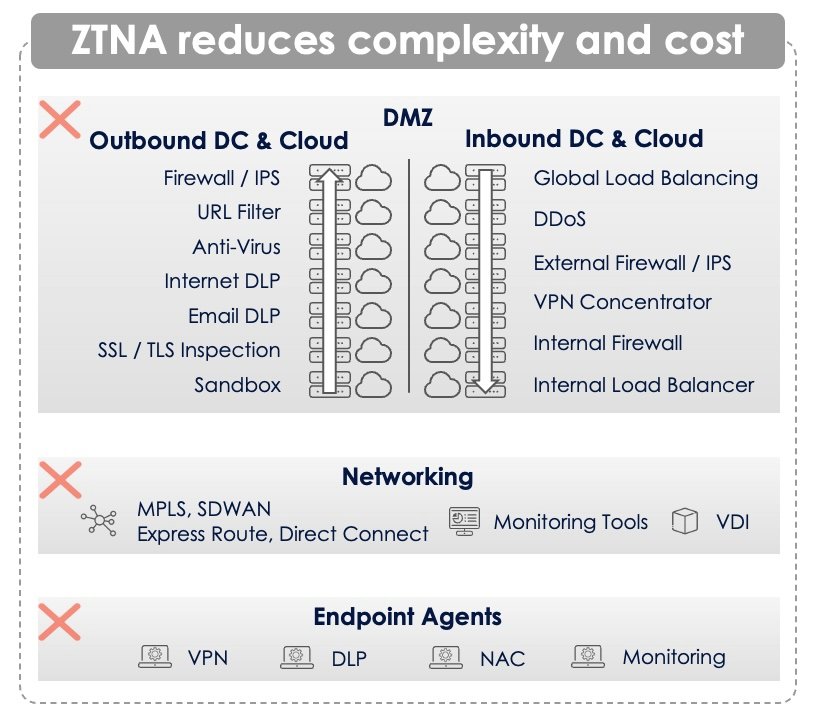

- Eine Investition in ZTNA erfordert den Vorabkauf neuer Software und Services. Mit Zscaler können Kunden IT-Kosten einsparen und profitieren von branchenführender Sicherheit. Die Architektur und Schutzfunktionen unserer Plattform machen viele Legacy-Geräte und -Services für eingehende und ausgehende DMZs überflüssig, beispielsweise Firewalls, VPN-Konzentratoren, MPLS-Router, DDoS und VDI, um nur einige zu nennen.

ZTNA und VPN im Vergleich

Nachdem Sie nun die jeweiligen Vor- und Nachteile von VPNs und ZTNA kennen, vergleichen wir die beiden direkt unter den Gesichtspunkten Sicherheit, Verwaltung, Skalierbarkeit, Leistung und Userfreundlichkeit. In der nachstehenden Tabelle werden die Ergebnisse dieser Überlegungen zusammenfassend dargestellt.

Sicherheitsvorteile: | |

ZTNA ZTNA bietet ein robusteres Sicherheitsmodell durch die Durchsetzung strenger Zugriffskontrollen, kontinuierlicher Überprüfung und des Prinzips der minimalen Rechtevergabe. Es minimiert die Angriffsfläche, indem es Usern und Geräten nur den erforderlichen Mindestzugriff gewährt. Dadurch wird das Risiko von Datenlecks und lateralen Bewegungen innerhalb des Netzwerks erheblich reduziert. | VPN VPNs bieten sichere, verschlüsselte Tunnel für die Datenübertragung und schützen User vor unbefugten Zugriffen und Überwachung, insbesondere in öffentlichen WLAN-Netzwerken. Sie können die Privatsphäre gewährleisten und den Remotezugriff auf das interne Netzwerk eines Unternehmens sichern, wenn sich die User innerhalb eines definierten Umkreises befinden. |

Verwaltung | |

ZTNA ZTNA stellt eine zentrale Verwaltung und Kontrolle über Userzugriffsrichtlinien bereit und erleichtert so die Verwaltung und Durchsetzung von Sicherheitsrichtlinien. Administratoren können differenzierte Zugriffskontrollen definieren und Useraktivitäten kontinuierlich überwachen. Die Einrichtung und Migration zu einem ZTNA-Modell erfordert eine sorgfältige Planung und ein Verständnis der Userrollen und Anwendungsabhängigkeiten. | VPN VPNs sind für unkomplizierte Remotezugriff-Szenarien relativ einfach zu verwalten. VPN-Server können so konfiguriert werden, dass sie bestimmten Usern oder Netzwerken den Zugriff erlauben oder verweigern. Die Verwaltung einer groß angelegten VPN-Bereitstellung kann komplex werden, insbesondere wenn mehrere Remote-Standorte und eine vielfältige Userbasis betroffen sind. Auch die Konfiguration und Wartung von VPN-Clients auf verschiedenen Geräten kann eine Herausforderung darstellen. |

Skalierbarkeit: | |

ZTNA Hochgradig skalierbar dank granularer Zugriffskontrollen und Mikrosegmentierungsfunktionen. Kann problemlos an eine wachsende Anzahl von Usern, Geräten und Anwendungen angepasst werden, ohne die Sicherheit zu beeinträchtigen. Die Architektur von ZTNA ist auf die effiziente Handhabung groß angelegter Bereitstellungen ausgelegt. Da autorisierte User nur auf die Anwendungen und Daten zugreifen können, die sie für ihre Aufgaben benötigen, wird die Angriffsfläche minimiert. | VPN VPNs lassen sich nicht problemlos skalieren, zumal wenn eine große Anzahl von Usern gleichzeitig Verbindungen herstellt. Die Skalierung einer VPN-Infrastruktur erfordert häufig das Hinzufügen weiterer VPN-Server, deren Verwaltung kostspielig und komplex sein kann. Zudem wird die Angriffsfläche erweitert, da diese Geräte über aktive Ereignisbehandlungsroutinen für neue Verbindungen verfügen und somit Ziel von Bedrohungsakteuren sind. |

Performance: | |

ZTNA ZTNA hat nur minimale Auswirkungen auf die Netzwerkleistung, da es speziell darauf ausgelegt ist, den Zugriff auf bestimmte Anwendungen und Ressourcen zu optimieren. Der auf Mikrosegmentierung basierende Ansatz stellt sicher, dass der Netzwerktraffc effizient geroutet wird. | VPN VPNs erfordern Backhauling des Traffics zu einem Rechenzentrum, verursachen dadurch Latenzen und verlangsamen die Internetgeschwindigkeit, insbesondere bei der Verwendung von Servern, die weit vom physischen Standort des Users entfernt sind. |

User Experience: | |

ZTNA Für Enduser ist ZTNA reibungslos; sie sind sich der vorhandenen Sicherheitsmaßnahmen möglicherweise nicht einmal bewusst. Nach der Authentifizierung können User nahtlos auf autorisierte Ressourcen zugreifen. | VPN VPNs sind für unkomplizierte Remotezugriff-Szenarien im Allgemeinen einfach zu verwenden. User müssen normalerweise einen VPN-Client installieren und mit ihren Anmeldedaten eine Verbindung zum VPN-Server herstellen. Allerdings kann die Konfiguration von VPN-Clients auf verschiedenen Geräten und die Verwaltung des Zugriffs für eine vielfältige Userbasis für IT-Verantwortliche eine Herausforderung darstellen. |

Zusammenfassend lässt sich sagen, dass ZTNA ein moderneres und robusteres Sicherheitsframework mit granularen Zugriffskontrollen bietet, wodurch es äußerst sicher und skalierbar ist. VPNs hingegen bieten eine einfache Lösung für sicheren Remotezugriff und Datenschutz, stehen jedoch hinsichtlich Skalierbarkeit und Leistung vor Herausforderungen.

Der Umstieg auf ZTNA zahlt sich durch skalierbare Sicherheit bei gleichzeitiger Senkung der IT-Kosten aus.

Wir bei Zscaler wissen, dass die Umstellung auf Zero Trust Planung und sorgfältige Umsetzung erfordert. Deshalb erfolgt die Einführung von ZTNA häufig in mehreren Phasen.Beim Übergang von VPN zu ZTNA empfiehlt sich ein schrittweises Vorgehen:

- Bewertung: Bewerten Sie Ihren aktuellen Sicherheitsbedarf und Ihren IT-Stack und identifizieren Sie dann Bereiche, in denen ZTNA besseren Schutz und nahtlosen Zugriff auf Anwendungen und internetbasierte Ressourcen bieten kann.

- Planung: Entwickeln Sie einen Migrationsplan, der Zeitpläne, Ressourcen und Schulungen für Ihre IT-Mitarbeiter umfasst.

- Implementierung: Stellen Sie ZTNA-Lösungen schrittweise bereit, beginnend mit kritischen Anwendungen und Daten.

- Testen: Führen Sie gründliche Tests durch, um sicherzustellen, dass das neue System Ihren Sicherheits- und Leistungsanforderungen entspricht.

- Schulung: Stellen Sie Schulungen für Enduser bereit, um sie mit den neuen Authentifizierungsprozessen vertraut zu machen.

Wenn Sie diese Schritte befolgen, können Sie den Sicherheitsstatus Ihres Unternehmens durch eine erfolgreiche Umstellung auf ZTNA verbessern.

In diesem Beitrag haben wir Sie über die Vorteile von ZTNA gegenüber VPNs informiert. Hoffentlich konnten wir Sie überzeugen, dass ZTNA im Vergleich zu VPNs eine robustere und besser skalierbare Lösung zur Sicherung einer hybriden Belegschaft ist und sich daher für zukunftsorientierte Unternehmen als lohnende Investition erweist.

Mit der Architektur von Zscaler, die die weltweit größte Sicherheits-Cloud mit über 160 Edge-Knoten nutzt, sparen Sie Geld, indem Sie herkömmliche Netzwerksicherheitstools durch eine echte Zero-Trust-Architektur ersetzen, die mit dem Wachstum Ihres Unternehmens skaliert.

Erfahren Sie mehr, indem Sie eine Produktdemo mit unseren Zero-Trust-Experten vereinbaren.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.